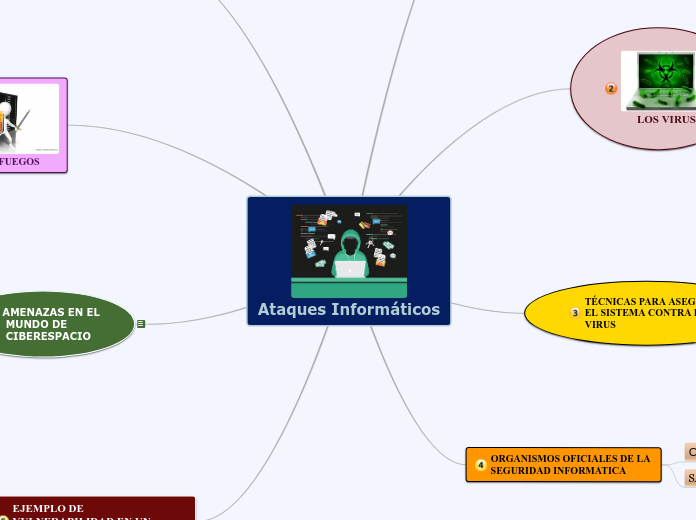

Ataques Informáticos

EJEMPLO DE VULNERABILIDAD EN UN SISTEMA OPERATIVO

INSTITUCIÓN NO PROTEGIDA

Esta institución cuenta con un Sistema Operativo Windows 8 , pero no cuenta con algunos de los importantes sistemas de seguridad.

Vulnerabilidad de las Computadoras que están alojados:

- No tiene antivirus

- No tiene contraseñas seguras

- No tiene backup

Este es uno de los sistemas que perjudican al Sistema Operativo.

¿Que haces para contrarrestar dicho problema?

- Instalar el Antivirus

- Contar con la licencia cuando ésta caduce

- Colocar contraseñas con caracteres que sean difícil de adivinar pero fácil de recordar.

- Realizar y tener copias de seguridad.

AMENAZAS EN EL

MUNDO DE

CIBERESPACIO

En el último período se han observado diversas amenazas en el ciberespacio, manifestadas en ciberataques, las cuales de acuerdo a su objetivo pueden agruparse en: ciberespionaje, ciberterrorismo y/o cibercrimen .

- El virus Stuxnet que atacó a computadoras que controlaban los reactores nucleares de Irán, el cual ha sido denominado como “una de las piezas de software malicioso más sofisticadas que existen”

- Zeus, “es un virus de tipo botnet (troyano) que se propaga por los navegadores, tanto Explorer como Firefox” por medio de la recopilación de datos del usuario y sus contraseñas, suplanta su identidad y roba datos financieros .

Ante estas amenazas la ciberseguridad no sólo contempla la prevención y reacción frente a amenazas, también el control y mitigación de daños en caso de producirse un incidente. En este sentido la identificación de las infraestructuras críticas orienta en cuanto a lo que debe ser protegido.

EL CORTAFUEGOS

FUNCIÓN

Básicamente la función de un firewall es proteger los equipos individuales, servidores o equipos conectados en red contra accesos no deseados de intrusos que nos pueden robar datos confidenciales, hacer perder información valiosa o incluso denegar servicios en nuestra red.

Así por lo tanto queda claro que es altamente recomendable que todo el mundo utilice un firewall por los siguientes motivos:

1. Preservar nuestra seguridad y privacidad.

2. Para proteger nuestra red doméstica o empresarial.

3. Para tener a salvo la información almacenada en nuestra red, servidores u ordenadores.

4. Para evitar intrusiones de usuarios usuarios no deseados en nuestra red y ordenador. Los usuarios no deseados tanto pueden ser hackers como usuarios pertenecientes a nuestra misma red.

5. Para evitar posibles ataques de denegación de servicio.

DEFINICION

Un firewall o cortafuegos es un dispositivo de hardware o un software que nos permite gestionar y filtrar la totalidad de trafico entrante y saliente que hay entre 2 redes u ordenadores de una misma red.

VULNERABILIDADES Y ABUSO DE LOS SISTEMAS

Los sistemas de información concentran los datos en archivos de computadoras, por ello, los datos automatizados son más susceptibles a destrucción, fraude, error y abuso.

Cuando los sistemas de computación fallan o no funcionan como es debido, las compañías que dependen mucho de ellos experimentan la perdida grave de su capacidad para operar.

¿Por qué son vulnerables los sistemas?

Cuando se almacenan grandes cantidades de datos en forma electrónica, estos son vulnerable a muchos tipos de amenazas. Su origen puede estar en factores técnicos, de organización y del entorno, combinados con las malas decisiones gerenciales.

Amenazas para los sistemas de información computarizados.

Fallos de hardware: Incendio

Fallos de software: Problemas eléctricos

Acciones del personal: Errores de usuario

Penetración por terminales: Cambios de programas

Robo de datos, servicios, equipo: Problemas de telecomunicaciones

ORGANISMOS OFICIALES DE LA

SEGURIDAD INFORMATICA

SANS INSTITUTE

(SysAdmin Audit, Networking and Security Institute) es una institución que agrupa a 165,000 profesionales de la seguridad informática (consultores, administradores de sistemas, universitarios, agencias gubernamentales, etc.)

CERT/CC

(Computer Emergency Response Team Coordination Center) del SEI (Software Engineering Institute) el cual es un centro de alerta y reacción frente a los ataques informáticos, destinados a las empresas o administradores, pero generalmente estas informaciones son accesibles a todo el mundo.

TÉCNICAS PARA ASEGURAR

EL SISTEMA CONTRA LOS

VIRUS

Respaldo de Información

Sistema de Respaldo Remoto. Servicio de backup remoto

Tecnologías repelentes o protectoras: cortafuegos, sistema de detección de intrusos

Vigilancia de red. Zona desmilitarizada

Codificar la información: contraseñas difíciles de averiguar a partir de datos personales del individuo.

LOS VIRUS

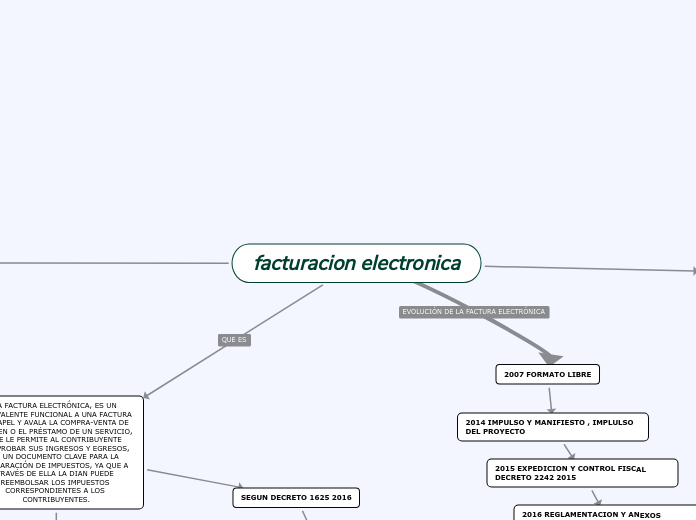

TIPOS DE VIRUS

El objetivo principal de estos tipos de virus informáticos es replicarse y actuar cuando son ejecutados.

Virus de sector de arranque

Este tipo de virus afecta al sector de arranque del disco duro. Se trata de una parte crucial del disco en la que se encuentra la información que hace posible arrancar el ordenador desde disco.

Spyware

Gusanos

Troyanos

Virus de sobreescritura

Estos tipos de virus informáticos se caracterizan por el hecho de que borran la información contenida en los ficheros que infectan, haciéndolos parcial o totalmente inútiles. Una vez infectados, el virus reemplaza el contenido del fichero sin cambiar su tamaño. La única manera de limpiar un archivo infectado por un virus de sobreescritura es borrar el archivo completamente, perdiendo así el contenido original.

DEFINICIÓN

Un virus o virus informático es un software que tiene por objetivo de alterar el funcionamiento normal de cualquier tipo de dispositivo informático, sin el permiso o el conocimiento del usuario principalmente para lograr fines maliciosos sobre el dispositivo.

MÉTODOS Y HERRAMIENTAS

QUE UTILIZA EL ATACANTE

PARA VULNERAR EL SISTEMA

WIRESHARK

Se trata de un analizador de protocolos de red multiplataforma. Lo que permite es recolectar datos de diferentes fuentes y conexiones. Está altamente demandada porque es muy eficaz al permitir todos los formatos de archivo de captura existentes en el mercado, a la vez que es compatible con gran parte de los sistemas operativos. Además, permite exportar todos los resultados a otros formatos.

METASPLOIT

Herramienta clásica de piratería para evaluar la vulnerabilidad de un sistema. Permite lanzar ataques usando comandos cortos y es muy utilizado incluso para la formación en ambos bandos, tanto en el de los propios hackers como sobre todo en el lado de los estudios especializados en seguridad digital, las compañías y las instituciones. Hay versiones gratuitas y también de pago y se puede configurar con diferentes objetivos al ser flexible.

JHON THE RIPPER

Una de las galletas de contraseña más famosa de las que manejan los hackers es John the Ripper porque es compatible con la mayoría de sistemas operativos, lo que le da una versatilidad muy importante. Puedes descifrar tanto contraseñas sencillas y débiles como cifrados más complejos como los utilizados por los servidores de bases datos, por ejemplo.