jonka Célio Pacheco 7 vuotta sitten

128

CONCEITOS E PRINCÍPIOS DA SEGURANÇA DA INFORMAÇÃO

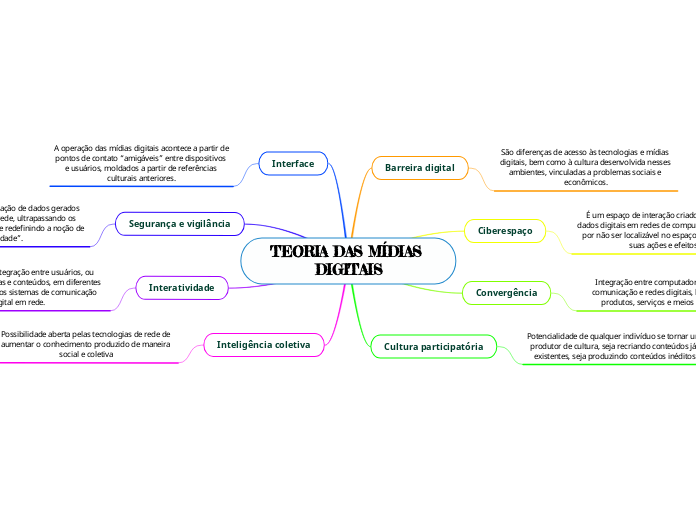

O conceito de segurança da informação abrange uma série de princípios essenciais para garantir a proteção de dados e sistemas. Confidencialidade visa assegurar que apenas usuários autorizados tenham acesso às informações, enquanto a disponibilidade garante que esses dados estejam acessíveis de forma oportuna aos seus legítimos usuários.