jonka Miriam Acuña 2 vuotta sitten

279

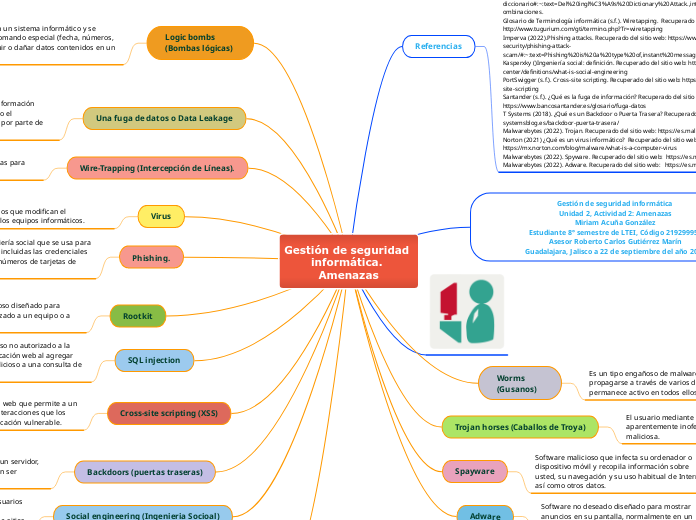

Gestión de seguridad informática. Amenazas

La gestión de la seguridad informática implica la identificación y mitigación de diversas amenazas que pueden comprometer la integridad y confidencialidad de los sistemas y datos. Entre estas amenazas se encuentran los ataques de diccionario, que buscan adivinar contraseñas probando todas las combinaciones posibles de palabras y frases.