jonka JACQUELINE WILSON PALMA 1 vuosi sitten

285

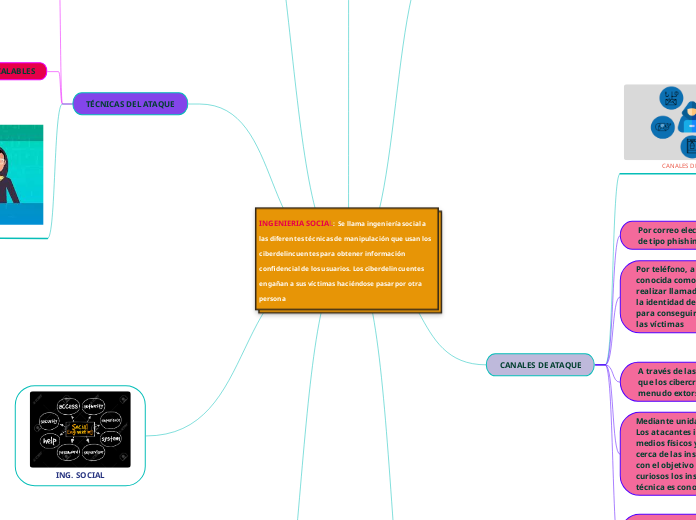

INGENIERIA SOCIAL: Se llama ingeniería social a las diferentes técnicas de manipulación que usan los ciberdelincuentes para obtener información confidencial de los usuarios. Los ciberdelincuentes engañan a sus víctimas haciéndose pasar por otra pe

La ingeniería social se refiere a las diversas técnicas de manipulación utilizadas por ciberdelincuentes para obtener información confidencial. Estos atacantes engatusan a sus víctimas haciéndose pasar por personas o entidades de confianza.