jonka Samia Fernandez 6 vuotta sitten

167

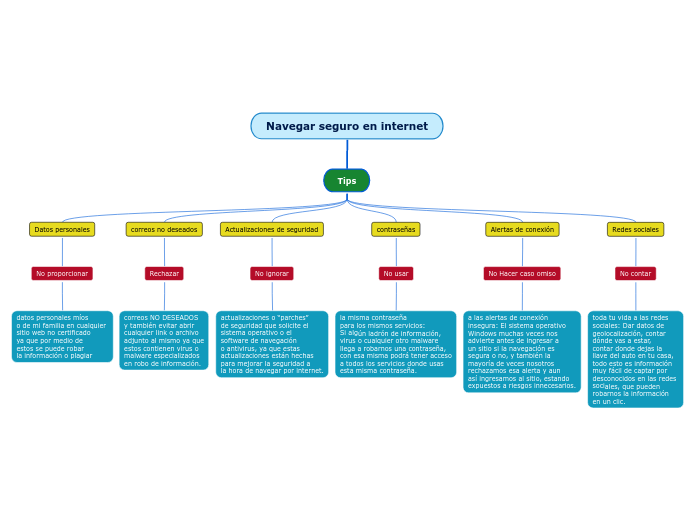

mecanismo de protecciòn

En el contexto de redes privadas virtuales, la técnica del modo túnel implica encapsular el datagrama original dentro de otro datagrama con una cabecera IP diferente, creando un 'túnel'