jonka Reymer Ariel Vasquez Interiano 7 vuotta sitten

225

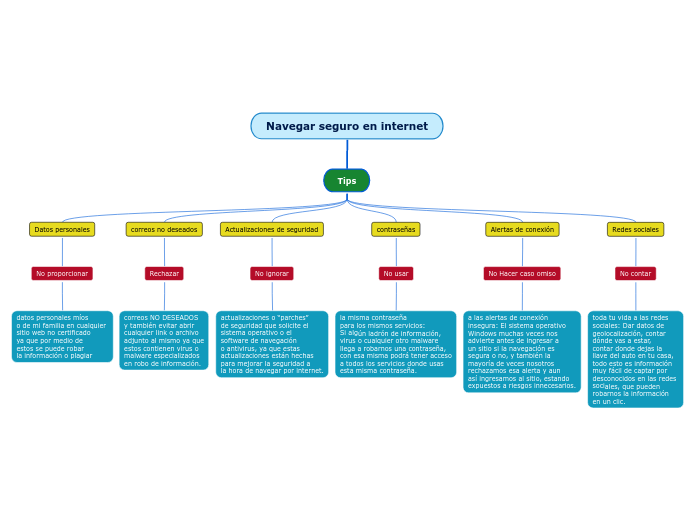

Mecanismos para la deteccion de ataques e intrusiones

La seguridad en los sistemas informáticos es un tema crítico debido a la creciente sofisticación de los ataques y las intrusiones. La protección estándar a menudo no es suficiente, lo que hace necesario implementar mecanismos adicionales.