ESTUDIANTES:

*ERIKA VERA BOHORQUEZ

*OSCAR JAVIER NARANJO SALINAS

PROCEDIMIENTOS DE INVESTIGACION DE CIBERDELITOS

infraestructuras Cloud

Con el desarrollo del concepto de cloud o nube, aparecen nuevas arquitecturas y

plataformas tecnológicas que ofrecen unas prestaciones muy beneficiosas para el

mercado actual

IAAS (INFRAESTRUCTURE AS A SERVICE)

En un servicio IaaS, el proveedor proporciona todos los recursos hardware relacionados

con servidores, comunicaciones y redes, almacenamiento físico y virtualización

Nubes privadas

las nubes privadas se basan en que la

infraestructura tecnológica pertenece al propio cliente y se ubican en su centro de datos.

Nubes publicas

se encuentran en infraestructuras tecnológicas ajenas al cliente. Su

objetivo es facilitar el acceso a los servicios únicamente disponiendo de una conexión a

Internet

ofrecen sus servicios a diferentes clientes, por lo que utilizan una

infraestructura que es compartida por todos ellos. Algunos de los proveedores de servicios

cloud son Amazon Web Services (AWS), Microsoft Azure y Google Cloud

Multiclouds

Una multicloud consiste en la combinación de dos o más nubes del mismo tipo (privada

o pública)

De esta forma es posible combinar servicios en diferentes nubes, por ejemplo, cuando

nuestro proveedor cloud no dispone de una aplicación concreta en su catálogo de

servicios

También podemos utilizar multicloud como sistema de alta disponibilidad o redundante

ATAQUES INFORMATICOS

Botnets

redes de computadoras infectadas

usadas para el envío masivo de

spam o para lanzar ataques contra organizaciones

Backdoor

método para eludir los procedimientos habituales de autenticación al conectarse en una computadora

Rootkit

conjunto de herramientas que sirven para esconder los procesos y archivos

Defacement

deformación o cambio producido de manera intencionada en una página web

AMENAZAS INFORMATICAS

Phreaking

es la utilización

Script kiddie

programas y scripts desarrollados por otros para atacar sistemas de computadores y redes

Web bugs

«micro espías» o «pulgas» y son imágenes

transparentes (tipo Gif) dentro de una página web o dentro de un correo electrónico con un tamaño de 1×1 pixeles

Clickers

se dedican a visitar anuncios y páginas (normalmente pornográficas) y simular una visita sobre sus banners, que les reportará algún beneficio

Drive-by downloads

son sitios que instalan spyware o códigos que dan

información de los equipos.

Spywares

creados para recopilar información sobre las

actividades realizadas por un usuario, obteniendo datos sobre los sitio web que visita, direcciones de e-mail a las que después se envía spam

Hijackers

programas que realizan cambios en la onfiguración del navegador web, cambiando la página de inicio por páginas con publicidad,pornográficas u otros redireccionamientos con anuncios de pago o páginas de phishing bancario, o incluso impedir que se pueda ejecutar un antiviru

Adware

programa que automáticamente se ejecuta y muestra publicidad

web después de instalar programas

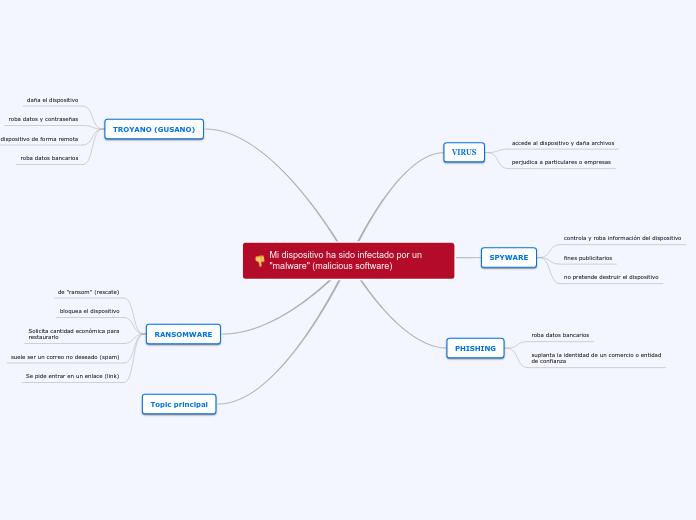

Malware

infiltrarse y/o dañar un sistema sin el

consentimiento del propietario

Rogue software

Programa que hace creer al usuario que la computadora está infectada por algún tipo de virus u otro tipo de software malicioso, esto induce al usuario a pagar por un software inútil o a instalar un software malicioso que supuestamente elimina las infecciones

CIBERCRIMEN

Delitos y amenazas

Delincuencia común

utiliza de forma habitual

el entorno cibernético como escenario de nuevas tipologías delictivas

piramides de valor

pornografia infantil

falsedad

ataques al derecho a la intimidad

amenazas

Crimen organizado

el anonimato y la rapidez de ejecución hacen del

ciberespacio y especialmente en la Deep web, un escenario perfecto para

el crimen organizado

Hacking y/o piratas

en este apartado se incluye a los que utilizan sus

conocimientos técnicos para atentar contra derechos o cometer delitos

Delitos ciberfacilitados

acto que trasgrede la ley, el cual requiere del

uso de tecnologías de la información y comunicación para ser cometido

afecta seres humanos u otros bienes “no digitales”

las tecnologías de la información y comunicación no se ven

afectadas en esta clase de actos

Delitos ciberdependientes

acto que trasgrede la ley, el cual requiere

del uso tecnologías de la información y comunicación para ser cometido

contenido digital

plataformas virtuales

programas informáticos

Los delitos informaticos son una serie de actividades ilicitas que se cometen mediante el uso de comptadoras, sistemas informaticos, dispositivos electronicos o de comunicacion y que tienen por objeto causar daños, lucrarse, provocar perdidas, facilitar un delito.

Criminalidad informatica

Hechos delictivos

Malversacion de caudales

Fraude

Robo

Falsificacion

Enfoque criminológico de

la víctima del ciberdelito

Victimizacion segundaria

deriva de la relación posterior establecida entre la víctima y el sistema jurídico-penal o unos servicios sociales defectuosos

e se produce 54 DOCUMENTO REFERENCIAL PARA PROCEDIMIENTOS DE INVESTIGACIÓN DE CIBERDELITOS cuando la víctima decide interponer una denuncia y entra en contacto con

las instituciones

Victimizacion primaria

proceso por el que una persona sufre de modo directo o indirecto, daños físicos o psíquicos derivados de un hecho delictivo o acontecimiento traumático

Las personas que han sido víctimas de un delito se encuentran permanentemente en un

estado de alerta y sobresaltadas, presentan dificultades de concentración en sus tareas

rutinarias, se muestran irritables y tienen problemas para conciliar el sueño

víctima es la persona que padece un daño por culpa propia, ajena o bien por una causa

fortuita. Desde el punto de vista jurídico una persona es victimizada cuando cualquiera

de sus derechos ha sido violado a través de una acción criminal

Informacion

proteccion

participacion

Asistencia

Reparacion

ciencia de reciente aparición que centra su atención

en la gran olvidada por las ciencias penales y criminológicas: la víctima y sus

dificultades, necesidades y derechos

jurídicamente la víctima la relacionamos con

la figura del perjudicado, que en muchas ocasiones será el sujeto pasivo del

delito

Victimizacion

proceso por el cual una persona sufre las consecuencias de un

hecho traumático de forma directa llegando a ser víctima

Las características del victimario, su relación con la víctima, las motivaciones que le llevan

a escoger a esa victima son en determinados casos elementos clave. Algunos sucesos

victimizantes se explican por estas consideraciones unidas además a la oportunidad,

cuando se trata de víctimas que son elegidas al azar

Los factores de oportunidad son algunos de los elementos externos a la víctima que

tienen un mayor poder de explicación de la victimización sufrida por algunas personas.

ESTAFAS INFORMATICAS

suele ser el volumen más significativo de las investigaciones penales en el ámbito de la ciberdelincuencia

Scam

intentos de estafa a través de un correo electrónico fraudulento (o

páginas web fraudulentas)

Spear Phishing

técnica que no envía mensajes fraudulentos en masa a millones, sino que selecciona con esmero a

personas u organizaciones concretas

a herramienta predilecta para quienes

cometen espionaje industrial

Skimming

duplicado o clonación de tarjetas de crédito o débito.

Carding

consiste en la obtención de los datos de tarjetas de crédito, números secretos, banda magnética, el número de seguridad de una tarjeta (CCV, CVV2,

CVC2, o CID

Pharming

manipulación de la resolución de nombres en Internet a través de algún código malicioso introducido en el equipo

Phishing o suplantación de identidad

se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o

algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas

uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial

de forma fraudulenta (como puede ser una contraseña o información detallada

sobre tarjetas de crédito u otra información bancaria)

CARTAS DE ESTAFA O TIMO

Se lleva a cabo principalmente

por correo electrónico no solicitado

Subtópico

ilusionar a la víctima con una fortuna inexistente y

persuadirla para que pague una suma de dinero por adelantado, como condición para acceder a la supuesta fortuna

ENGAÑOS EN LAS REDES SOCIALES

Uno de los programas de software malicioso más conocido para las redes sociales es

Koobface e iba destinado a usuarios de Facebook de todo el mundo.

l dañino gusano

concebido para las redes sociales se propagaba engañando a los usuarios para que

hicieran clic en un enlace de Facebook con un titular demasiado seductor como para

pasarlo por alto

Los delincuentes engañan a sus victimas para que hagan clic en enlaces de publicaciones

y mensajes

Se aprovechan de la confianza que depositan en aquellas personas en las redes

sociales camuflándose electrónicamente como personas de confianza

SEXTORSION

los ciberacosadores pueden obtener fácilmente información detallada acerca de sus

víctimas, incluidas las direcciones de sus casas y sus trabajos y sus números telefónicos

usan estos detalles para confrontar a sus víctimas en persona

derivada del bullying, grooming, sexting

“WORMS” O GUSANOS INFORMÁTICOS

Stealers

roban información privada, pero solo la que se encuentra

guardada en el equipo.

Ransomwares

criptovirus o secuestradores

Keyloggers

encaminados al aspecto financiero, la

suplantación de personalidad y el espionaje

Juice Jacking

infección del cargador del móvil

TROYANOS

software malicioso que permite la administración remota de

una computadora de forma oculta y sin el consentimiento del propietario

infecta a la mayor cantidad posible de usuarios y también puede contener instrucciones dañinas al igual que los virus

programas que se transmiten a sí mismos, explotando vulnerabilidades en una red de computadoras para infectar otros equipos

Los gusanos se propagan automáticamente, a diferencia de los virus que necesitan la intervención de un usuario

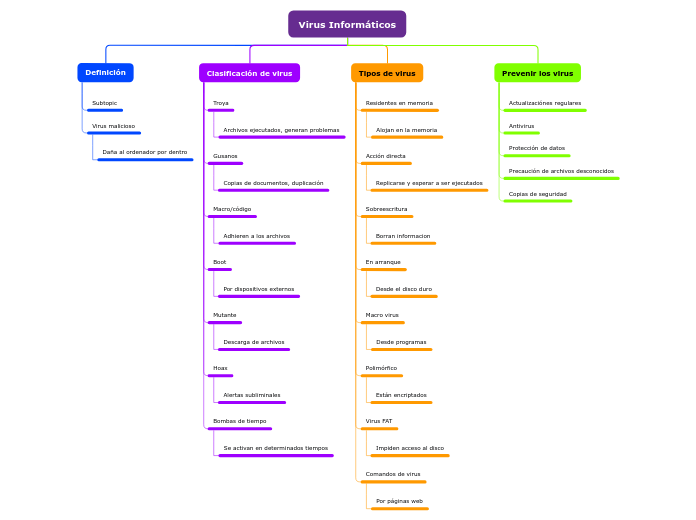

VIRUS INFORMATICOS

un virus es un archivo ejecutable que desempeña acciones (dañar archivos, reproducirse, etc. en una computadora sin nuestro consentimiento

virus informático se propaga infectando otro software ejecutable de la misma computadora

PROBLEMAS PERSONALES Y OTRAS CONDUCTAS CONTRA LAS

PERSONAS

Ciberbullying

acoso usando las nuevas tecnologías

Morphing

montaje fotográfico, usado posteriormente para coaccionar y chantajear a la víctima

Sexcasting

vídeos online erótico, pornográficos, a través de las webcams

Adicciones

a videojuegos, juegos monetarios, redes sociales (RRSS),

Whatsapp y nuevas tecnologías

GROOMING/CHILD GROOMING/ACOSO O ABUSO INFANTIL EN

LÍNEA

Los pedófilos se esfuerzan por estar al corriente de los últimos juegos, servicios de

mensajería y mundos virtuales de interés para los niños

técnica para atraer a

sus víctimas

los pedófilos revelan su identidad real y utilizan luego esos vídeos para chantajear a los adolescentes para que realicen actos

sexuales más explícitos tanto online como en persona

Tratar de obtener imágenes a través de la webcam mediante engaños

Atracción de la víctima hacia un privado

Ingreso en el chat con un nombre de usuario llamativo

engaño de una persona adulta a un NNA a través de RRSS

obtener imágenes de contenido erótico del NNA que después utilizará para

coaccionarle, bajo amenaza de difundir esas imágenes a sus conocidos

Los depredadores de niños recurren a las tecnologías para canalizar sus esfuerzos hacia

DOCUMENTO REFERENCIAL PARA PROCEDIMIENTOS DE INVESTIGACIÓN DE CIBERDELITOS 41

los niños con fines pederastas

a acción encaminada a establecer una relación y control emocional sobre un niño

cuya finalidad última es la de abusar sexualmente del NNA

VICTIMIZACION INVISIBLE

se produce en todos aquellos casos en los que una persona concreta, aun habiendo sido lesionada en sus bienes o en sus derechos, opta por no

denunciar al autor material del delito

sufren igualmente las consecuencias derivadas del delito, es más con el

agravante de que las sufren en silencio, a la espalda de la sociedad y en solitario la

mayor parte de los casos