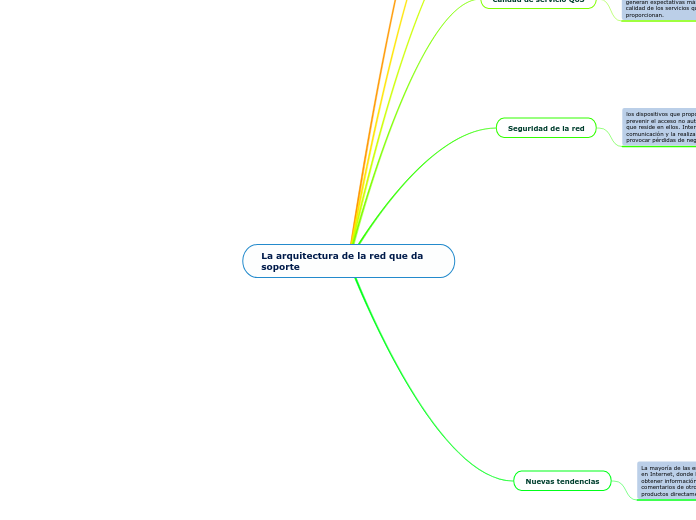

La arquitectura de la red que da soporte

Nuevas tendencias

La mayoría de las empresas están presentes en Internet, donde los consumidores pueden obtener información sobre sus productos, leer comentarios de otros clientes y pedir productos directamente desde los sitios Web.

Soluciones de seguridad

la implementación de seguridad de red en redes corporativas normalmente

consiste en la integración de numerosos componentes a la red para controlar y filtrar el tráfico. Lo ideal es que todos los componentes funcionen juntos, lo que minimiza la necesidad de mantenimiento y aumenta la seguridad. Software antivirus y antispyware.

Amenazas de seguridad

La protección de la red incluye protocolos, tecnologías, dispositivos, herramientas y técnicas para proteger los datos y mitigar amenazas. En la actualidad, muchas amenazas de seguridad de red externas se expanden por Internet. Virus, gusanos y caballos de Troya.

Banda ancha inalámbrica

La conexión a Internet es fundamental para la tecnología del hogar inteligente. DSL y cable son tecnologías comunes que se utilizan para conectar hogares y pequeñas empresas a Internet.

Servicio de banda ancha inalámbrico

Se instala una antena fuera del hogar, que proporciona conectividad inalámbrica o por cable a los dispositivos en el hogar. En muchas zonas, la banda ancha inalámbrica doméstica compite directamente con los servicios de DSL y cable.

Proveedor de servicios de Internet inalámbrico

Se instala una pequeña antena en el techo del suscriptor, al alcance del transmisor del WISP. La unidad de acceso del suscriptor se conecta a la red conectada por cable dentro del hogar. Desde la perspectiva del usuario doméstico, la configuración no es muy diferente de la de DSL o el servicio de cable.

Redes por línea eléctrica

Esto ahorra el costo de instalar cables de datos y no genera ningún costo adicional en la factura de electricidad. Mediante el uso de los mismos cables que transmiten electricidad, las redes por línea eléctrica transmiten información mediante el envío de datos en ciertas frecuencias similares a las de la tecnología que se utiliza para DSL.

Tendencias tecnológicas en el hogar

La tecnología del hogar inteligente se integra a los dispositivos que se utilizan a diario, lo que permite que se interconecten con otros dispositivos y que se vuelvan más “inteligentes” o automatizados.

Centros de datos

Los centros de datos modernos utilizan la computación en la nube y la virtualización para administrar de forma eficaz las transacciones de grandes cantidades de datos. La virtualización es la creación de una versión virtual de un elemento, como una plataforma de hardware, un sistema operativo (OS, operating system), un dispositivo de almacenamiento o recursos de red.

Computación en la nube

La computación en la nube es otra tendencia global que cambia el modo en que accedemos a los datos y los almacenamos. Esta tendencia abarca todos los servicios de suscripción o de pago según el uso en tiempo real en Interne

Nubes Privadas

Se puede configurar una nube privada utilizando la red privada de la organización, si bien el armado y el mantenimiento pueden ser costosos

Nubes Hibridas

En una nube híbrida, las personas podrían tener grados de acceso a diversos servicios según los derechos de acceso de los usuarios

Nubes Públicas

Los servicios pueden ser gratuitos u ofrecerse en el formato de pago según el uso, como el pago de almacenamiento en línea. La nube pública utiliza Internet para proporcionar servicios.

Nubes personalizadas

Estas son nubes creadas para satisfacer las necesidades de un sector específico, como salud o medios. Las nubes personalizadas pueden ser privadas o públicas

Motivos para implementar

La participación en videoconferencias, la capacidad de ver las últimas comunicaciones ejecutivas y la colaboración con compañeros de trabajo son aplicaciones que deben ser accesibles para los empleados, independientemente de su sitio de trabajo.

Comunicación por video

Las videollamadas y las videoconferencias han demostrado ser particularmente eficaces en los procesos de ventas y para hacer negocios. El video es una herramienta útil para realizar negocios a distancia, tanto en el ámbito local como global.

Beneficios de las herramientas de colaboración

Mejorar,Aumentar,Optimizar,Mejorar,Transformar,Mejorar la administración de las instalaciones productividad y, al mismo tiempo, reducir el costo de los requisitos inmobiliarios y físicos del lugar de trabajo.

Colaboración en línea

La capacidad de colaborar en línea modifica los procesos comerciales. Las nuevas herramientas de colaboración y las que están en expansión permiten que las personas colaboren de forma rápida y sencilla, independientemente de su ubicación física.

BYOD (Bring Your Own Device )

La tendencia BYOD les da a los usuarios finales la libertad de utilizar herramientas personales para acceder a información y comunicarse a través de una red comercial o de campus. Con el

crecimiento de los dispositivos para consumidores

Seguridad de la red

los dispositivos que proporcionan conectividad de red y prevenir el acceso no autorizado al software de administración que reside en ellos. Interrupciones de la red que impidan la comunicación y la realización de transacciones, lo que puede provocar pérdidas de negocios.

Asegurar la disponibilidad

la disponibilidad se relaciona con tener la seguridad de que

los usuarios autorizados contarán con acceso a los servicios de datos en forma confiable y oportuna.

Mantener la integridad de la comunicación

La integridad de los datos se puede poner en riesgo si se daña la información, ya sea voluntaria o accidentalmente.

Asegurar la confidencialidad

Esto se logra mediante la implementación de un sistema sólido de autenticación de usuarios, el establecimiento de contraseñas que sean difíciles de adivinar. (personas, procesos o dispositivos pueden acceder a los datos y leerlos(

Calidad de servicio QoS

Las nuevas aplicaciones disponibles para los usuarios en internetworks, como las transmisiones de voz y de video en vivo, generan expectativas más altas sobre la calidad de los servicios que se proporcionan.

Comunicaciones no deseadas

Disminución de la prioridad intercambio de archivos punto a punto o entretenimiento en vivo.

Suma importancia a la organización

Aumento de la prioridad producción o transacciones comerciales.

Comunicaciones independientes del factor tiempo

Disminución la prioridad páginas Web o correos electrónicos.

Comunicaciones dependientes del factor tiempo

Aumente la prioridad Servicios como la telefonía o la distribución de videos.

Escalabilidad o Redes escalables

Internet tiene una estructura jerárquica en capas para brindar servicios de direccionamiento, nomenclatura y conectividad. Como resultado, el tráfico de redes destinado para servicios regionales y locales no necesita cruzar a un punto central para su distribución.

Tolerancia a fallas

Una red con tolerancia a fallas es una que limita el impacto de las fallas, de modo que la cantidad de dispositivos afectados sea la menor posible. Además, se arma de forma tal que permita una recuperación rápida cuando se produce una falla.

Packet-Switched Networks

Estas direcciones se las conoce como “direcciones IP” y se expresan en formato decimal punteado, por ejemplo, 10.10.10.10. Cada paquete se envía en forma independiente desde una ubicación a otra. En cada ubicación, se decide qué ruta utilizar para enviar el paquete al destino final.

Redes orientadas a la conexión y conmutadas por circuitos

Cuando se realizaba una llamada con un teléfono tradicional, esta primero se sometía un proceso de configuración. Este proceso identificaba las ubicaciones de conmutación telefónica de la persona que realizaba la llamada (origen) y del teléfono que recibía la llamada (destino).

DEFINICION

Es una amplia variedad de aplicaciones y servicios a través de los distintos tipos de cables y dispositivos que componen la infraestructura física las tecnologías que dan soporte a la infraestructura y a los servicios y las reglas, o protocolos, programados en la red.