EM2: L'évolution du marché

EM2.5: Les TIC et les relations d'échanges

EM2.4: Le développement économique et développement durable

Développement durable

Les enjeux

Les 3 piliers

ÉCONOMIE: Développer la croissance et l’efficacité économique, à travers des modes de production et de consommation durables

ENVIRONNEMENT: Préserver, améliorer et valoriser l’environnement et les ressources naturelles sur le long terme, en maintenant les grands équilibres écologiques, en réduisant les risques et en prévenant les impacts environnementaux.

SOCIALE: Satisfaire les besoins humains et répondre à un objectif d’équité sociale, en favorisant la participation de tous les groupes sociaux sur les questions de santé, logement, consommation, éducation, emploi, culture...

Définition: Le développement durable doit répondre aux besoins du présent sans compromettre la capacité des générations futures à répondre aux leurs.Définition: Le développement durable doit répondre aux besoins du présent sans compromettre la capacité des générations futures à répondre aux leurs.

Développement économique

DÉFINITIONS:

EM2.3: Le rôle des normes et standards dans le secteur informatique

EM2.2:L'internationalisation du marché

EM2.1:Les entrées et les sorties sur le marché

Données à caractère personnel

Droits des personnes

- d'oubli

- d'opposition

- de rectification

- d'accès

- de regard

Principes à respecter pour la collecte des données

Respect des droits des personnes

Sécurité et confidentialité

Durée limitée de conservation

Pertinence

Intégrité

Finalité

Proportionnalité

Contrat de travail

Elements

Lien de subordination

Prestation de travail

Obligations des parties

Prestataire

Réversibilité

Renseignement

Délivrance conforme du service

Mise en garde

Conseil

Client

Réception

Collaboration

Rémunération

Conditions de validité d'un contrat

Contenu licite et certain

Capacité juridique

Consentement libre et éclairé

EDM page 3

Marché

Structure

Oligopolistique

Monopolistique

Fixer un prix

Offre

Demande

Stratégies globales

Spécialisation

Diversification

Externalisation

Intégration

Stratégies de domaine

Focalisation

DPLC

Différenciation

Procédures de règlement d'un conflit de cybersquatting

judiciaire

Action de concurrence déloyale

Action à contrefaçon

Extra-judiciaire

Performance de l'entreprise

Politique de communication

Politique de motivation

Politique de formation

Dispositif de formation

Knowledge management

GPEC Gestion prévisionnelle des effectifs et compétences

EDM

EDM Page 4

Environnement externe

Menaces

Forces concurrentielles

Sujet secondaire

La menace d'entrants potentiels sur le marché

La menace des produits ou services de substitution

Le pouvoir de négociation des fournisseurs

Le pouvoir de négociation des clients

Opportunités

Pestel

Légaux

Ecologique

Socio Culturelles

Economique

Politique

Environnement interne

Ressources\Compétences

Faiblesses

Forces

Licence d'exploitation des logiciels

Propriétaire

Libre

Déf:

Les obligations de l'ASR

Respect des 3 principes par l'ASR

Confidentialité

Transparence

Loyauté

Pratiquer une veille technologique

Agir

Contrôler

Informer

La protection des logiciels

Droit d'auteur

Patrimoniaux

Cessible

Exclusif

Moraux

Respect de l'oeuvre

Paternité

Divulgation

Barrières à l'entrée sur un marché

Economique et structurelle

Réglementaire

Stratégique

Technologique

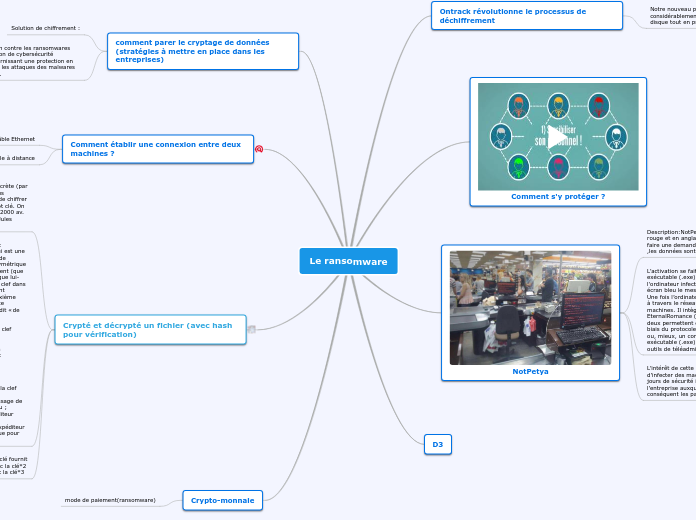

Problématique:En quoi les logiciels malveillants sont-ils des parasites invasifs et destructeurs pour une entreprise?

Le ransomware

Crypto-monnaie

mode de paiement(ransomware)

Crypté et décrypté un fichier (avec hash pour vérification)

cryptage 1er niveau: AES avec la clé fournit

cryptage 2eme niveau: ARC2 avec la clé*2

cryptage 3eme niveau: ARC4 avec la clé*3

La cryptographie asymétrique peut être illustrée avec l'exemple du chiffrement à clef publique et privée, qui est une technique de chiffrement, c'est-à-dire que le but est de garantir la confidentialité d'une donnée. Le terme asymétrique s'applique dans le fait qu'il y a deux clefs de chiffrement (que l'utilisateur qui souhaite recevoir des messages fabrique lui-même), telles que si l'utilisateur utilise une première clef dans un algorithme dit « de chiffrement », la donnée devient inintelligible à tous ceux qui ne possèdent pas la deuxième clef, qui peut retrouver le message initial lorsque cette deuxième clef est donnée en entrée d'un algorithme dit « de déchiffrement »2.

Par convention, on appelle la clef de déchiffrement la clef privée et la clef de chiffrement la clef publique.

La clef qui est choisie privée n'est jamais transmise à personne alors que la clef qui est choisie publique est transmissible sans restrictions.3

Ce système permet deux choses majeures :

chiffrer le message à envoyer : l'expéditeur utilise la clef publique du destinataire pour coder son message. Le destinataire utilise sa clef privée pour décoder le message de l'expéditeur, garantissant la confidentialité du contenu ;

s'assurer de l'authenticité de l'expéditeur : L'expéditeur utilise sa clef privée pour coder un message que le destinataire peut décoder avec la clef publique de l'expéditeur ; c'est le mécanisme utilisé par la signature numérique pour authentifier l'auteur d'un message.

La cryptographie symétrique, également dite à clé secrète (par opposition à la cryptographie asymétrique), est la plus ancienne forme de chiffrement. Elle permet à la fois de chiffrer et de déchiffrer des messages à l'aide d'un même mot clé. On a des traces de son utilisation par les Égyptiens vers 2000 av. J.-C. Plus proche de nous, on peut citer le chiffre de Jules César, dont le ROT13 est une variante.

Comment établir une connexion entre deux machines ?

- contrôle à distance

- câble Ethernet

comment parer le cryptage de données (stratégies à mettre en place dans les entreprises)

La première étape de la prévention contre les ransomwares consiste à investir dans une solution de cybersécurité exceptionnelle, un programme fournissant une protection en temps réel conçue pour empêcher les attaques des malwares avancés tels que les ransomwares.

Solution de chiffrement :

D3

NotPetya

L’intérêt de cette méthode est qu’elle permet aux pirates d’infecter des machines même si elles ont toutes les mises à jours de sécurité installées,de même infecté le réseau de l’entreprise auxquelle sont connectés des partenaires, par conséquent les partenaires sont infectées à leurs tours .

L’activation se fait depuis une tâche planifiée ou un fichier exécutable (.exe). Dès que l’on clique sur ce fichier, l'ordinateur infecté va planter et redémarrer en affichant un écran bleu le message de rançon s'affiche donc sur l’écran. Une fois l’ordinateur infecter ,NotPetya va tenter de se diffuser à travers le réseau interne de l’entreprise pour piéger d’autres machines. Il intègre deux outils de piratage EternalBlue et EternalRomance (les deux failles de sécurité de Windows). Les deux permettent de prendre le contrôle d’une machine par le biais du protocole de partage SMVv1. S’il détecte un serveur ou, mieux, un contrôleur de domaine, il y déposera un exécutable (.exe) qui sera actionné à distance en utilisant des outils de téléadministration de Microsoft (PSEXEC et WMIC).

Description:NotPetya est un écran noir avec un texte écrit en rouge et en anglais .(ex : du supermarché) son but est de faire une demande de rançon etaprès paiement de la rançon ,les données sont alors détruits.

Comment s'y protéger ?

Ontrack révolutionne le processus de déchiffrement

Notre nouveau processus de "déchiffrement à la volée" réduit considérablement le temps nécessaire pour déchiffrer un disque tout en produisant de meilleurs résultat