par Berlivet Clément Il y a 6 années

1376

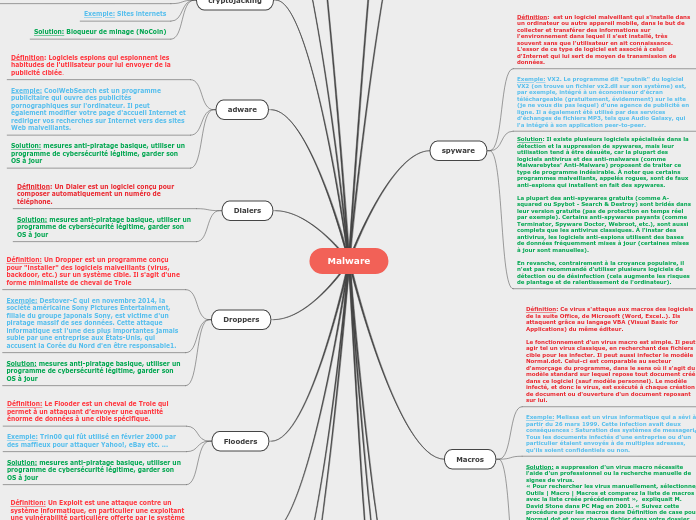

Malware

Le phishing est une méthode frauduleuse visant à obtenir des informations sensibles comme des noms d'utilisateur, mots de passe ou données de carte de crédit, en se faisant passer pour une entité de confiance dans des communications électroniques.