par Emiliano Alberto Il y a 6 années

289

U4_A1

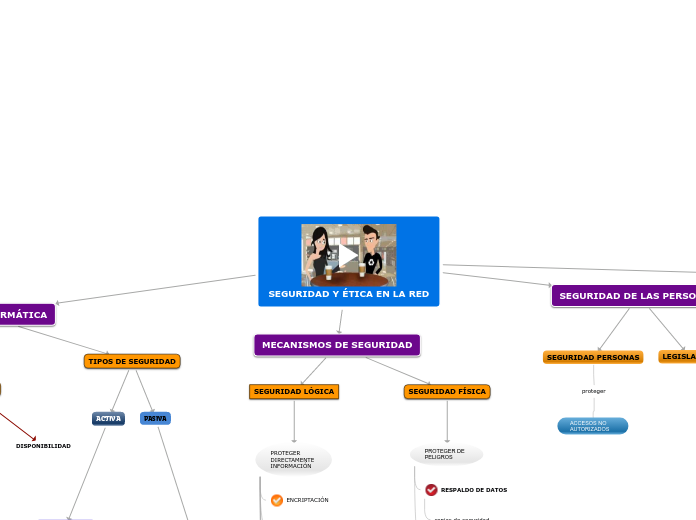

En el ámbito de la tecnología y la informática, es crucial abordar una variedad de delitos y amenazas que pueden comprometer la seguridad de los sistemas. Entre los delitos tecnológicos más comunes se encuentran la revelación de secretos, injurias, amenazas, coacciones, daños y sabotaje, así como el acoso a menores y corrupción.