DELITOS TECNOLÓGICOS

DAÑOS Y SABOTAJE (1%)

OTROS DELITOS (1%)

ACOSO A MENORES Y CORRUPCIÓN (4%)

REVELACIÓN DE SECRETOS (5%)

INJURIAS, AMENAZAS Y COACCIONES (84%)

SEGURIDAD Y ÉTICA EN LA RED

AMENAZAS Y FRAUDES INFORMÁTICOS

SOFTWARE MALICIOSO

Hijackers

Adware

Spyware

Keyloger

Troyano

Gusano

Virus

AMENAZAS FÍSICAS Y LÓGICAS

Amenazas Lógicas

Infiltración

Basureo

Manipulación Social

Software incorrecto

Accesos no autorizados

Virus, troyanos y Malware

Amenazas lógicas

Amenazas Físicas

Escucha o captura de datos

Acceso físico a los equipos

Accidentes y desastres provocados

Catástrofes naturales

Fallos en los dispositivos

VULNERABILIDADES FORTALEZAS Y DEBILIDADES

Tipos Ataque

Pishing

Ingeniería

Denegación de Servicio

Keyloggers

Malware

Conexión no autorizada

Sniffing

Spoofing

Nombre Ataque

Pheakers

Lammers

Ciberterrorista

Newbie

Sniffers

Crackers

Hackers

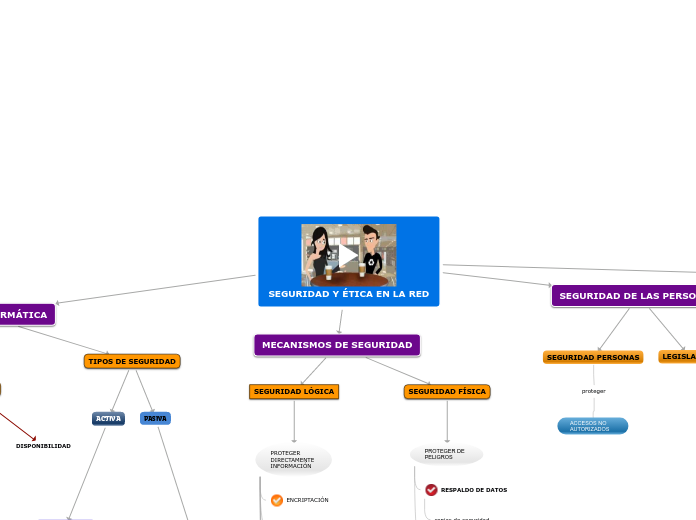

SEGURIDAD DE LAS PERSONAS

LEGISLACIÓN

Protección de datos personales

limitar uso de informática

Secreto de comunicaciones

SEGURIDAD PERSONAS

proteger

ACCESOS NO AUTORIZADOS

MECANISMOS DE SEGURIDAD

SEGURIDAD FÍSICA

PROTEGER DE PELIGROS

DISPOSITIVOS FÍSICOS

protección

RESPALDO DE DATOS

copias de seguridad

SEGURIDAD LÓGICA

PROTEGER DIRECTAMENTE INFORMACIÓN

CERTIFICADOS DIGITALES

FIRMA DIGITAL

CORTAFUEGOS

ANTIVIRUS

CONTROL ACCESO USUARIOS

ENCRIPTACIÓN

SEGURIDAD INFORMÁTICA

TIPOS DE SEGURIDAD

PASIVA

MINIMIZAR DAÑO

HARDWARE ADECUADO

FUNCIONAMIENTO ANTIVIRUS

ESCANEADO COMPLETO

RESTAURACIÓN COPIAS SEGURIDAD

DESCONECTAR MÁQUINA DEL ARED

ACTIVA

PREVENCIÓN

SIST.OP. ACTUALIZADO

COPIAS DE SEGURIDAD

USUARIO AUXILIAR

NO LINKS DESCONOCIDOS

CUIDADO DESCARGAS

FIREWALL CLIENTE

SENTIDO COMÚN

PROPIEDADES

DISPONIBILIDAD

CONFIDENCIALIDAD

INTEGRIDAD

FACTORES

SEGÚN

MEDIDAS QUE DEBEN ADAPTARSE

NORMAS SISTEMA

PELIGROS SISTEMA

DEFINICIÓN

Normas

SISTEMA SEGURO Y CONFIABLE