a Sebastian Pinzon Prieto 5 éve

282

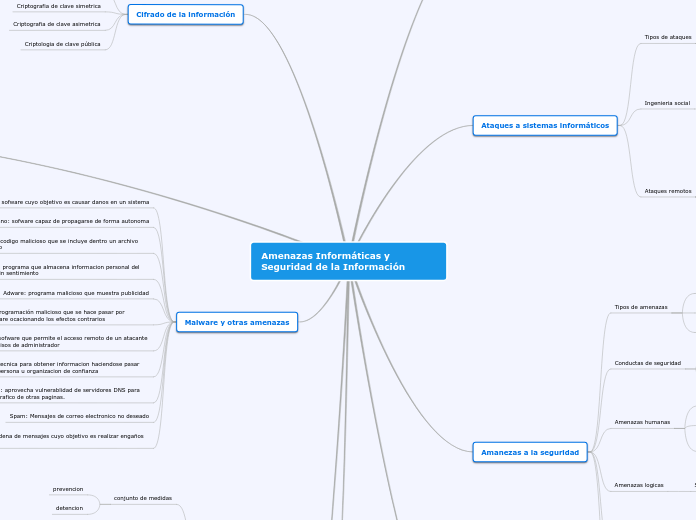

Amenazas Informáticas y Seguridad de la Información

La seguridad de la información se centra en proteger la integridad y confidencialidad de los datos mediante un conjunto de medidas que incluyen la detección y prevención de amenazas.