a Anuar Mejia 6 éve

174

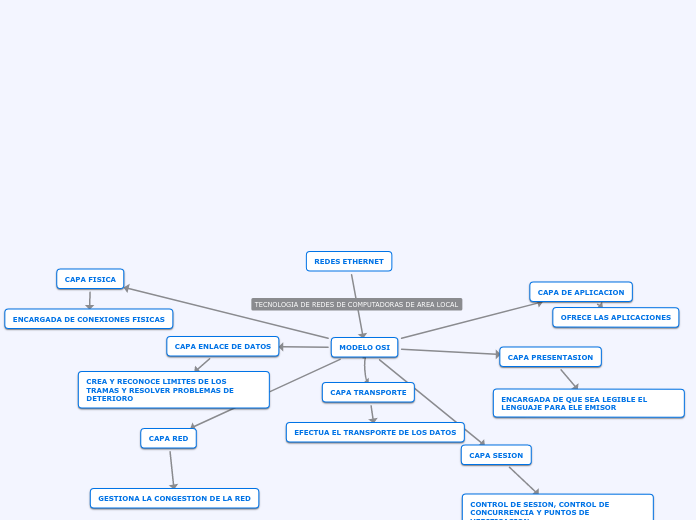

Seguiridad de redes en computadoras

En la década de los 60, la Agencia de Proyectos de Investigación Avanzada del Departamento de Defensa de los Estados Unidos (DARPA) comenzó a financiar investigaciones con el objetivo de proteger sus redes de comunicaciones de posibles ataques.