da MIGUEL ANGEL COVARRUBIAS RIOS mancano 3 anni

806

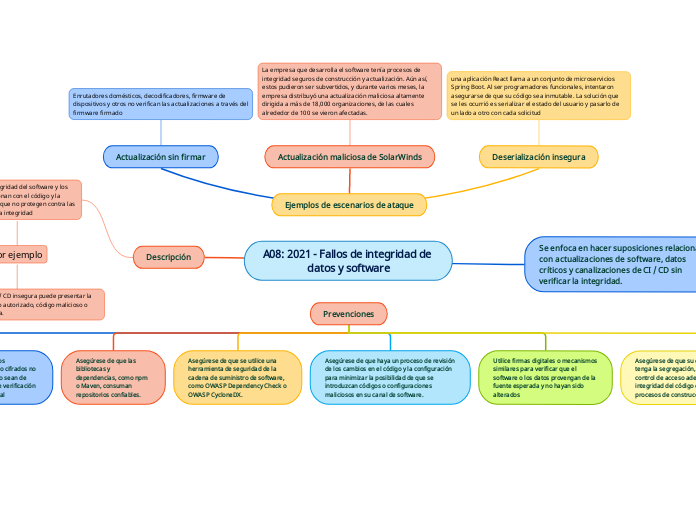

A08 2021 - Fallos de integridad de datos y software

Las fallas en la integridad del software y los datos se refieren a problemas en el código y la infraestructura que no son capaces de prevenir violaciones. Un ejemplo de esto es una canalización de CI/