INMERSION EN LA NUBE

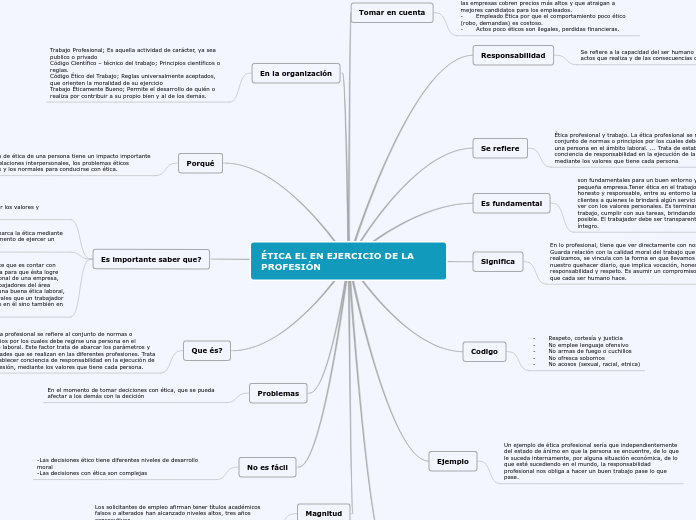

Responsabilidad Digital

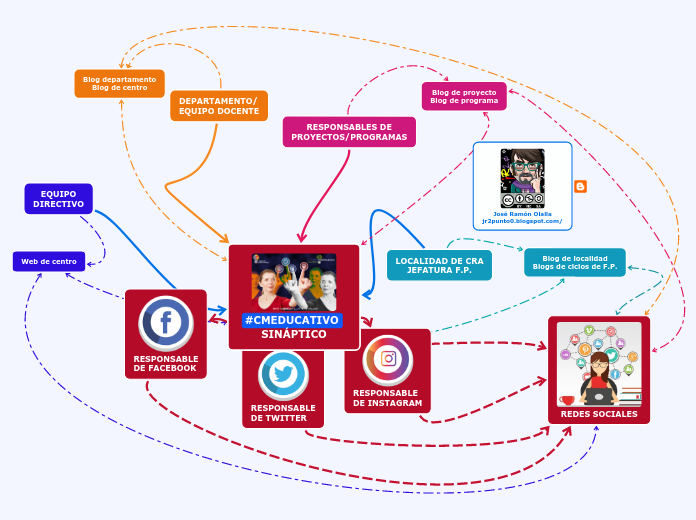

Las redes sociales nos dan la libertad de comunicarnos con personas, compañeros de trabajo, amigos y familiares que se encuentran lejos, a una distancia que no permite tener contacto directo; compartimos con ellos lo que publicamos en las redes

Nosotros como ciudadanos tenemos la responsabilidad de cuidar la información que publicamos en cualquier sitio web o red social y de no dañar ni herir a terceros.

PELIGROS EN INTERNET

CIBERADICCION

Es el comportamiento que se caracteriza por la pérdida de control sobre el uso del Internet. Esta forma de conducta produce aislamiento social e impacta en los

estudios, relaciones con amigos, familiares, etcétera.

¿COMO DETECTAR LA CIBERADICCION?

• Disminución en el rendimiento académico.

• Irritabilidad.

• Exceso de tiempo de uso del Internet y redes sociales.

• Ansiedad al no estar conectado a Internet o ante la falta del teléfono celular o dispositivo electrónico.

• Aislamiento de amistades y familiares.

• Desvelos por estar conectado a Internet a altas horas de la noche.

• Obsesión por mensajes de chat o por publicaciones en redes sociales.

CYBERBULLYING

Es un término que se utiliza para describir cuando un niño o adolescente es molestado, amenazado, acosado, humillado, avergonzado o abusado por otro niño o adolescente, a través de Internet o de cualquier medio de comunicación como teléfonos celulares o tablets.

Algunas formas de ciberbullying son:

• Acoso por mensajería instantánea (WhatsApp, Messenger, Facebook, SMS).

• Robo de contraseñas.

• Publicaciones ofensivas en blogs, foros, sitios web y redes sociales como Facebook, Twitter u otras.

• Encuestas de popularidad para humillar o amedrentar.

GROOMING

Es el conjunto de acciones que realiza un adulto de forma deliberada para

intentar, en la medida de lo posible, conseguir el afecto y cariño de un menor de edad,

de tal forma que puede en cierto momento ejercer control y poder sobre él o ella con el

objetivo de conseguir material gráfico que comprometa al menor.

Protección en la red

¿QUE ES LA PROTECCION DE DATOS?

La protección de datos se refiere a las prácticas, salvaguardas y principios fundamentales puestos en ejercicio para proteger tu información personal y asegurar que tú mantengas su control.

En pocas palabras, debes tener la posibilidad de decidir si deseas o no compartir ciertos datos, quién puede tener acceso a ellos, por cuánto tiempo, por qué razones, tener la posibilidad de modificarlos y mucho más.

¿QUE SON LOS DATOS PERSONALES?

Los datos personales son información relacionada con nuestra persona, que nos identifican,

nos dan identidad, nos describen y precisan como:

• Edad

• Domicilio

• Número telefónico

• Correo electrónico personal

• Trayectoria académica, laboral o profesional

• Patrimonio

• Número de seguridad social

• CURP, entre otros

Tambien describe aspectos mas delicados como: • Forma de pensar

• Estado de salud

• Origen étnico y racial

• Características físicas (ADN, huella digital)

• Ideología y opiniones políticas

• Creencias o convicciones religiosas o filosóficas

• Preferencias sexuales, entre otros

Seguridad en la red

La seguridad en la red es un tema relevante hoy en día, no se trata de un asunto pasajero, sino de un aspecto importante que puede

perjudicar principalmente con el uso de Internet, pues estamos cada día más conectados al mundo con nuestra computadora y demás

dispositivos electrónicos, y suscritos a múltiples servicios.

Debemos implementar en nuestros equipos acciones que mantengan segura nuestra información y nuestra identidad. Por ello es imprescindible contar con sistemas que ayuden a garantizar la seguridad y evitar los peligros a los que se está expuesto como:

• Robo de información

• Robo de identidad

• Pérdida de información

• Interrupción del servicio

COPIAS DE SEGURIDAD

RESPALDO EN LA NUBE

El almacenamiento de la información en la nube se divide en:

• Almacenamiento público en la nube. Aquí el usuario está suscrito a un proveedor del servicio en la nube, el cual le ofrece cierta capacidad de almacenamiento y mediante una cuenta con contraseña tiene acceso al servicio.

• Almacenamiento en la nube privada. Es el servicio que se ofrece dentro del centro de datos o de la propia intranet de la empresa o compañía, utilizando para ello recursos propios, los cuales no se comparten con otras redes o usuarios.

• Almacenamiento híbrido en la nube. Este tipo de almacenamiento combina la infraestructura de un ambiente local o una nube privada con la nube pública. Este tipo de nube híbrida hace que la información y las aplicaciones se muevan de la nube pública a la nube privada y viceversa.

Se recomienda realizar copias de seguridad de la

información, ya sea de manera diaria, semanal,

mensual o como tú lo determines, pero debes

hacerlo, no importa el tiempo que emplees.

*Compresión. Este método se utiliza para disminuir

el peso de los archivos que se están resguardando,

esta acción los comprime y permite un ahorro de espacio donde se almacenarán.

*Redundancia. Permite generar varias copias de seguridad y almacenarlas en diferentes lugares, ya sea en la nube, en un disco duro externo o en distintos dispositivos.

*Reduplicación. Esta es una técnica especializada que permite la compresión de datos y se utiliza específicamente para eliminar copias duplicadas de datos, de manera que se optimice el almacenamiento de la información en el dispositivo.

*Cifrado. Este método se utiliza para proteger la información contra posibles vulnerabilidades de seguridad, aunque puede presentar inconvenientes, ya que el proceso de cifrado consume mucho procesa

ANTIVIRUS

Existe una gran diversidad de software antivirus

en el mercado. Puedes entrar a Internet y buscar los mejores antivirus en la actualidad. A continuación, te mencionamos los más populares del año 2020:

• Kaspersky Internet Security

• NortonLifeLock Norton 360

• Avast Premium Security

• Avira Antivirus Pro

• Trend Micro Internet Security

Tener instalado en el equipo un antivirus sirve para proteger contra gran variedad de malware que existe en el mundo, algunos son:

• Virus

• Gusanos informáticos

• Troyanos

• Spyware

• Ransomware

¿QUE ES PHISHING?

Se refiere a la suplantación de identidad.

Phishing se define como el delito de

engañar a las personas o usuarios para

que compartan información confidencial

como cuentas de acceso, contraseñas,

números de tarjetas de crédito, entre otras

¿COMO ME PROTEJO DEL PHISHITING?

• Pasa el apuntador del mouse encima

del enlace o liga para verificar su legitimidad.

•No abras correos electrónicos de personas o

compañías que no reconozcas o no te sean

familiares.

•Evita abrir correos electrónicos que se

encuentren en la carpeta de spam, a

menos que identifiques el correo como confiable.

•No abras correos electrónicos que denoten

urgencia, con faltas de ortografía o con una

redacción fuera de lo normal.

•Evita descargar o instalar programas

que provengan de fuentes no oficiales, que se

muestren en ventanas emergentes o que aparezcan en la publicidad. • No des clic en la página web que se encuentra

dentro de un correo electrónico de procedencia

dudosa.

• Piensa dos veces antes de descargar archivos

adjuntos de procedencia dudosa.

• Verifica que la dirección o página web

empiece con las siglas “https” en lugar de “http”. La letra “s” significa seguro

¿QUE ES SPAM?

El spam es un correo electrónico que no

ha sido solicitado y cuya finalidad

es enviarse a una gran cantidad de

destinatarios para promover comercios

y/o propagar publicidad.

FIREWALL

Sirve como mecanismo de seguridad

y como una red que monitorea el

tráfico de entrada y salida de información y restringe el acceso no autorizado de intrusos o ataques. De esta forma se evita que usuarios no autorizados entren al equipo o red

privada conectada a Internet.

CUENTAS DE ACCESO

Esta acción te permitirá tener más

protección cuando algún intruso quiera

acceder a tu equipo para roba información como archivos, datos de cuentas bancarias, nombres de familiares, documentos privados, etcétera. Es recomendable que no compartas con nadie tu contraseña para evitar un mal uso o la suplantación de identidad. No es recomendable utilizar algún nombre de la familia ni de mascotas.

¿QUE ES UN VIRUS?

Un virus es un programa malicioso

creado por programadores para infectar

un sistema; tiene la finalidad de realizar

acciones que pueden perjudicar o robar

información, hacer copias de esta, y

esparcirse a otros equipos de cómputo

El antivirus es el software o programa

que ayuda a proteger a un equipo de

cómputo de los virus que llegan por

cualquier medio de almacenamiento u

otra fuente y se utiliza para detectar y

eliminar cualquier tipo de virus en la computadora y/o dispositivo aun antes de que haya infectado el sistema.

Asegúrate de tener instalado en tu

equipo y/o dispositivo electrónico algún

programa de antivirus siempre actualizado para que lo proteja ante cualquier virus

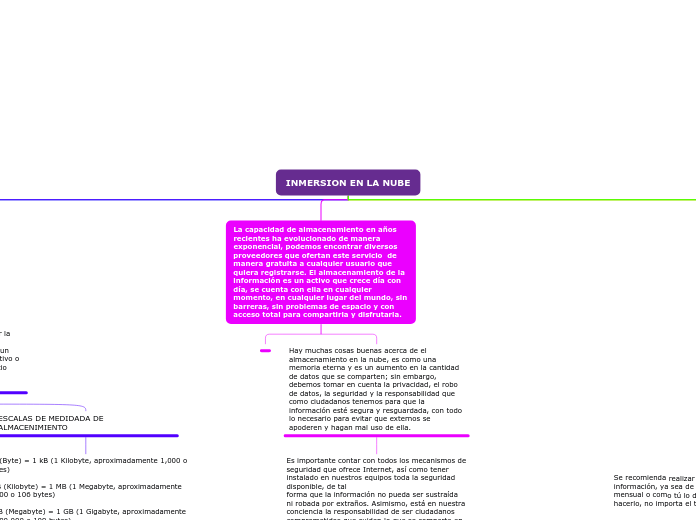

La capacidad de almacenamiento en años recientes ha evolucionado de manera exponencial, podemos encontrar diversos proveedores que ofertan este servicio de manera gratuita a cualquier usuario que quiera registrarse. El almacenamiento de la información es un activo que crece día con día, se cuenta con ella en cualquier momento, en cualquier lugar del mundo, sin barreras, sin problemas de espacio y con acceso total para compartirla y disfrutarla.

Hay muchas cosas buenas acerca de el almacenamiento en la nube, es como una memoria eterna y es un aumento en la cantidad de datos que se comparten; sin embargo, debemos tomar en cuenta la privacidad, el robo de datos, la seguridad y la responsabilidad que como ciudadanos tenemos para que la información esté segura y resguardada, con todo lo necesario para evitar que externos se apoderen y hagan mal uso de ella.

Es importante contar con todos los mecanismos de seguridad que ofrece Internet, así como tener instalado en nuestros equipos toda la seguridad disponible, de tal

forma que la información no pueda ser sustraída ni robada por extraños. Asimismo, está en nuestra conciencia la responsabilidad de ser ciudadanos comprometidos que cuidan lo que se comparte en la red

Almacenamiento en la Nube

CONCEPTOS BASICOS

BYTE

Se utiliza para medir la capacidad de almacenamiento de un determinado dispositivo o la cantidad de espacio disponible para almacenamiento.

ESCALAS DE MEDIDADA DE ALMACENIMIENTO

1024 B (Byte) = 1 kB (1 Kilobyte, aproximadamente 1,000 o 103 bytes)

1024 kB (Kilobyte) = 1 MB (1 Megabyte, aproximadamente 1,000,000 o 106 bytes)

1024 MB (Megabyte) = 1 GB (1 Gigabyte, aproximadamente 1,000,000,000 o 109 bytes)

1024 GB (Gigabyte) = 1 TB (1 Terabyte, aproximadamente 1,000,000,000,000 o 1012 bytes)

1024 TB (Terabyte) = 1 PB (1 Petabyte, aproximadamente 1,000,000,000,000,000 o 1015 bytes)

1023 PB (Petabyte) = 1 EB (1 Exabyte, aproximadamente 1,000,000,000,000,000,000 o 1018 bytes)

1024 EB (Exabyte) = 1 ZB (1 Zettabyte, aproximadamente 1,000,000,000,000,000,000,000 o 1021 bytes)

1024 ZB (Zettabyte) = 1 YB (Yottabyte, aproximadamente 1,000,000,000,000,000,000,000,000 o 1024 bytes)

Un byte representa o equivale a una letra o carácter, por lo tanto, representa símbolos, números, signos de puntuación, caracteres especiales, etc. Si se habla de dos o tres líneas de texto de aproximadamente 100 letras estaríamos hablando de 100 bytes (100 B). Entonces si se trata de varios párrafos en un documento, se tendrían miles de letras, lo que se refiere a miles de bytes, es aquí donde surge el kilobyte (kB). La equivalencia es: 1024 bytes es igual a 1 kilobyte (1 kB), hay que considerar que un byte es el equivalente de 8 bits

IP

Conjunto de números que se utiliza para identificar y localizar de manera lógica un equipo de cómputo o dispositivo electrónico dentro de una red o de Internet.

VELOCIDAD

Se mide en megabytes por segundo lo que corresponde al número de datos transmitidos en esa cantidad de tiempo.

VELOCIDAD DE LA RED

Existen en línea diversas páginas web que miden la velocidad

del Internet que tenemos instalado en casa, estos mecanismos miden la latencia (ping), y la velocidad de carga y

descarga que ofrece el proveedor del servicio.Existen en línea diversas páginas web que miden la velocidad del Internet que tenemos instalado en casa, estos mecanismos miden la latencia (ping), y la velocidad de carga y descarga que ofrece el proveedor del servicio.

CONCEPTOS DE VELOCIDAD DE RED

LATENCIA

Se mide en algo llamado ping, se refiere al tiempo que tarda en comunicar la conexión con la red IP. (Se mide en milisegundos).

VELOCIDAD DE DESCARGA

Se refiere al tiempo que tardan los datos desde la página hasta tu computadora.

¿POR QUE MI INTERNET ES LENTO?

Para poder obtener un mayor rendimiento en tu servicio y hacer más óptima la velocidad se sugiere lo siguiente:

*En lugar de hacer la conexión vía wifi, se sugiere utilizar un cable ethernet, de manera que se conecte el rúter directamente a la computadora.

*Cerrar las apps que no se estén utilizando en ese momento.

*Procurar que no haya muchos usuarios conectados para evitar la sobresaturación.

*Evitar descargas de archivos muy pesados.

DIRECCION IP

¿QUE ES EL HOST?

El término host o anfitrión se utiliza para referirse a los equipos de cómputo y dispositivos móviles tales como teléfonos celulares, tabletas, etc., que se conectan a una red a través de una IP y que utilizan sus servicios.

¿QUE ES LA MEMORIA RAM?

MEMORIA RAM QUE TIENE TU EQUIPO

*Entra al Panel de Control

*Da clic en Sistema y Seguridad

*Selecciona Sistema

Esta memoria datos y programas que el usuario este utilizando en este momento y se le conoce como memoria volatil, lo que significa que los datos no se guardan de manera permanente, por lo que, al apagar el equipo, el contenido que estaba almacenando se pirde.

Es la velocidad de transmisión de los datos mide el tiempo que tarda un host en poner en la línea de transmisión el paquete de datos a enviar, entonces ese host es muy importante para que se muevan los datos de un punto a otro punto.

VELOCIDAD DE CARGA

Tiempo que tardan los datos que envías o subes a Internet.

BIT

Unidad mínima de información que puede tener un dispositivo digital o electrónico. Un bit tiene solamente un valor que puede ser uno o cero.

Este concepto de bit es utilizado para medir la transferencia de datos de una ubicación a otra, por ejemplo, la velocidad con la que un disco duro es capaz de leer y escribir puede ser de 50 a 150 megabytes por segundo. Además, el bit sirve para medir las tasas de transferencia de datos en las redes tales como Internet; la velocidad de transmisión de la información mide el tiempo que tarda un host en poner en la línea de transmisión el paquete de datos a enviar. El tiempo de transmisión se mide desde el momento en que se pone el primer bit de información en la línea hasta el último del paquete de datos a transmitir.

Maquinas Virtuales

Programa o software capaz de cargar en su interior otro sistema operativo, esto es como crear una máquina (que no es máquina) y que en lugar de que sea física es virtual o emulada.

APLICACIONES PARA CREAR MAQUINAS VIRTUALES

•VirtualBox

•VMWare Workstation

•Parallels Desktop

•Hyper-V

•Windows SandBox

•Quemu

•Xen

•BootCamp

•Veertu