によって javier bocanegra 6年前.

230

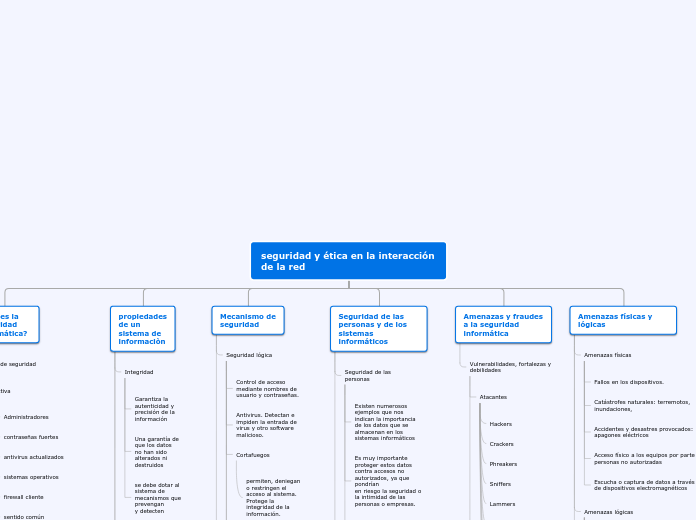

seguridad y ética en la interacción de la red

La seguridad informática es un aspecto crucial en la interacción de redes, abarcando tanto medidas pasivas como activas. Las medidas pasivas incluyen la utilización de hardware adecuado, copias de seguridad, y la desconexión de la red cuando sea necesario.