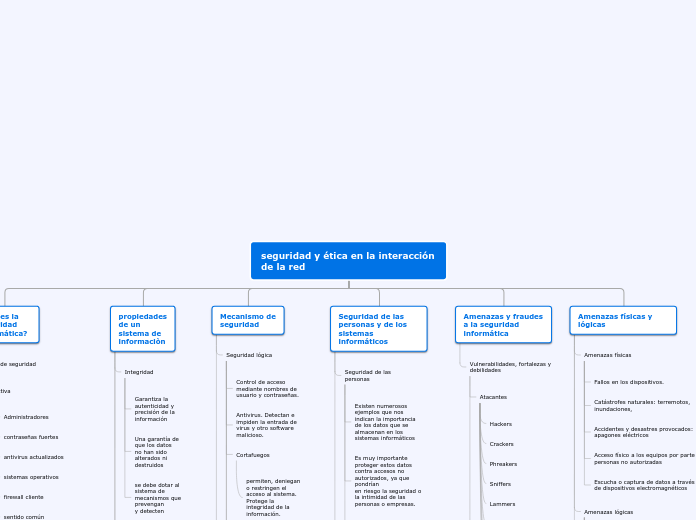

seguridad y ética en la interacción de la red

Amenazas físicas y lógicas

Software malicioso

HIJACKERS O SECUESTRADORES: son programas que secuestran a otros

programas para usar sus derechos o para modificar su comportamiento.

ADWARE: (de advertisement software) es software de publicidad incluida en

programas que la muestran despues de instalarse.

SPYWARE: o software espía, se puede considerar que son los troyanos, el adware

y los hijackers.

KEYLOGER: es un tipo de programa que se encarga de obtener y memorizar las

pulsaciones que se realizan en el teclado.

GUSANO: programa malicioso cuya finalidad es desbordar la memoria del

sistema

VIRUS: programa que se instala sin el permiso del usuario con el objetivo de

causar daños.

Amenazas lógicas

Infiltración

Basurero

Manipulación social

Software incorrecto

Accesos no autorizados por puertas traseras

Virus, troyanos y Malware

Amenazas físicas

Escucha o captura de datos a través de dispositivos electromagnéticos

Acceso físico a los equipos por parte de personas no autorizadas

Accidentes y desastres provocados: apagones eléctricos

Catástrofes naturales: terremotos, inundaciones,

Fallos en los dispositivos.

Amenazas y fraudes a la seguridad informática

Vulnerabilidades, fortalezas y debilidades

Ataques

Carding

Phishing

Keyloggers

Ingeniería

social

Denegación

de Servicio

Malware

Conexión no

autorizada

Sniffing

Spoofing

Fabricación

Modificación

Intercepción

Interrupción

Atacantes

Carders

Programadores de

virus

Ciberterrorista

Newbie

Lammers

Sniffers

Phreakers

Crackers

Hackers

Seguridad de las personas y de los sistemas informáticos

Legislación en materia de seguridad informática

Aunque el objetivo de la LOPD es la protección de cualquier tipo de dato personal

La LOPD establece los límites en el tratamiento y almacenamiento de datos personales

que toda entidad informatizada está obligada a cumplir.

La Constitución Española garantiza explícitamente el derecho a la intimidad en la

informática y el secreto en las comunicaciones,

Seguridad de las personas

También hay que indicar que el número de delitos informáticos va en aumento y como

consecuencia cada vez son mayores las pérdidas económicas

Es muy importante proteger estos datos contra accesos no autorizados, ya que pondrían

en riesgo la seguridad o la intimidad de las personas o empresas.

Existen numerosos ejemplos que nos indican la importancia de los datos que se

almacenan en los sistemas informáticos

Mecanismo de seguridad

Seguridad física

Dispositivos físicos

mecanismos de protección contra instalaciones.

protección, como pararrayos, detectores de humo y

extintores, cortafuegos por hardware,

Respaldo de datos.

Guardar copias de seguridad de la información del sistema en lugar seguro. Disponibilidad.

Seguridad lógica

Certificados digitales. Son documentos digitales mediante los cuales una entidad

autorizada garantiza que una persona o entidad es quien dice ser,

Firma digital. Se utiliza para la transmisión de mensajes telemáticos y en la

gestión de documentos electrónicos

Cortafuegos

permiten, deniegan o restringen el acceso al sistema.

Protege la integridad de la información.

Antivirus. Detectan e impiden la entrada de virus y otro software malicioso.

Control de acceso mediante nombres de usuario y contraseñas.

propiedades de un sistema de informaciòn

Disponibilidad

La disponibilidad está asociada a la fiabilidad

técnica de los componentes del sistema de información.

El programa MAGERIT define la disponibilidad

La información ha de estar disponible para los usuarios autorizados

Confidencias

Para prevenir errores de confidencialidad debe diseñarse un control de accesos al

sistema

Directrices para la Seguridad de los Sistemas de Información define la confidencialidad

La OCDE

Integridad

se debe dotar al sistema de mecanismos que prevengan

y detecten

Una garantía de que los datos

no han sido alterados ni destruidos

Garantiza la autenticidad y precisión de la información

¿Qué es la seguridad informática?

Tipos de seguridad

Pasiva

escaneado completo

desconectar maquina de red

usar copias de seguridad de datos

Uso de hadware adecuado

Activa

USB y dispositivos extraibles

archivos VBS

sentido común

firewall cliente

sistemas operativos

antivirus actualizados

contraseñas fuertes

Administradores