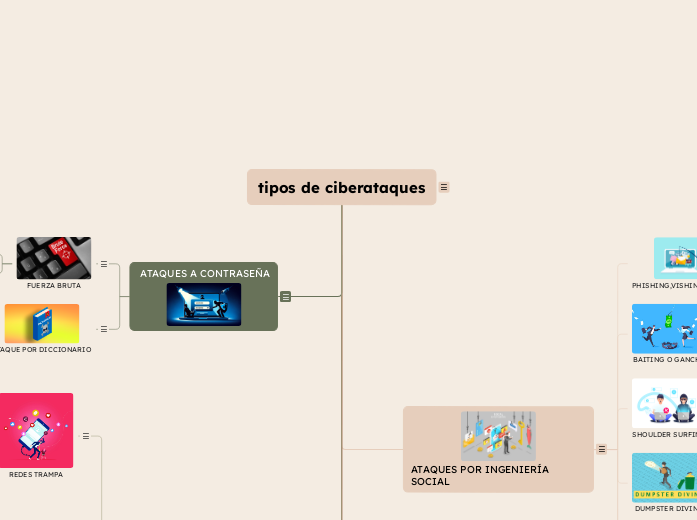

tipos de ciberataques

Un ciberataque es cualquier esfuerzo intencional para robar, exponer, alterar, deshabilitar o destruir datos, aplicaciones u otros activos a través del acceso no autorizado a una red, sistema informático o dispositivo digital.

ATAQUES A LAS CONEXIONES

Estos ataques buscan comprometer la comunicación o los datos en tránsito.

SNIFFING

El atacante intercepta el tráfico de la red para obtener información.

Prevención:

- Cifrar siempre las comunicaciones.

- Usar redes privadas virtuales (VPN).

MAN IN THE MIDDLE

El atacante intercepta y manipula la comunicación entre dos partes.

Consecuencias:

- Robo de datos confidenciales, como contraseñas y tarjetas de crédito.

Prevención:

- Usar cifrado (HTTPS, VPN).

- Evitar redes no seguras para transacciones sensibles.

ESCANEO DE PUERTOS

El atacante escanea puertos de un sistema para encontrar vulnerabilidades.

Consecuencias:

- Acceso no autorizado y explotación de vulnerabilidades.

Prevención:

- Usar firewalls para filtrar puertos no utilizados.

- Mantener los sistemas actualizados y configurados correctamente.

INYECCIÓN SQL

El atacante inserta código malicioso en una consulta SQL para manipular bases de datos.

Consecuencias:

- Robo de datos sensibles y modificación de bases de datos.

Prevención:

- Validar y sanitizar entradas de usuarios.

- Utilizar consultas preparadas o parametrizadas.

ATAQUES A DDOS

El atacante sobrecarga un servidor con tráfico masivo para hacerlo inaccesible.

Consecuencias:

- Inaccesibilidad de servicios, pérdida de ingresos.

Prevención:

- Usar protección contra DDoS (firewalls, balanceadores de carga).

- Monitorizar el tráfico de la red.

ATAQUES A COOKIES

Se roban o manipulan las cookies almacenadas en el navegador para obtener información de la sesión.

Consecuencias:

- Robo de información de sesión y cuentas comprometidas.

Prevención:

- Usar HTTPS para encriptar el tráfico.

- Configurar los navegadores para eliminar cookies al cerrar.

SPOOFING

Consiste en suplantar una identidad (IP, web, correo electrónico, DNS) para engañar a la víctima.

Consecuencias:

- Robo de información, redirección a sitios maliciosos.

Prevención:

- Usar métodos de autenticación fuertes (como HTTPS y DNSSEC).

- Verificar siempre la autenticidad de los sitios web y correos electrónicos.

DNS Spoofing

Manipulación de las respuestas del servidor DNS.

Email Spoofing

Suplantación de direcciones de correo electrónico.

Web Spoofing

Creación de sitios web falsos para robar datos.

IP Spoofing

Falsificación de direcciones IP para realizar ataques.

REDES TRAMPA

Los atacantes crean redes Wi-Fi falsas para interceptar el tráfico de las víctimas.

Consecuencias:

- Robo de información personal y profesional.

Prevención:

- Evitar conectarse a redes Wi-Fi públicas no seguras.

- Usar redes VPN para proteger la privacidad.

ATAQUES A CONTRASEÑA

Estos ataques buscan obtener contraseñas para acceder de manera no autorizada a sistemas o cuentas de usuario.

ATAQUE POR DICCIONARIO

El atacante utiliza una lista predefinida de contraseñas comunes (como "123456" o "password") para intentar adivinar la contraseña.

Consecuencias:

- Acceso no autorizado a cuentas.

- Exposición de datos sensibles.

Prevención:

- Evitar el uso de contraseñas comunes.

- Usar contraseñas únicas para cada servicio.

- Emplear la autenticación multifactor (MFA).

FUERZA BRUTA

Consiste en intentar todas las combinaciones posibles hasta encontrar la correcta.

Consecuencias:

- Acceso no autorizado a cuentas personales o corporativas.

- Robo de información sensible.

Prevención:

- Utilizar contraseñas largas y complejas (con números, letras mayúsculas y minúsculas, y caracteres especiales).

- Activar la autenticación de dos factores (2FA).

- Implementar límites de intentos de inicio de sesión.

Añada su texto

ATAQUES POR MALWARE

APPS MALICIOSAS

Aplicaciones aparentemente legítimas pero que contienen malware.

Consecuencias:

- Robo de datos y daños al dispositivo.

Prevención:

- Descargar apps solo desde tiendas oficiales y leer reseñas.

- Usar herramientas de seguridad para detectar apps maliciosas.

CRIPTOJACKING

El atacante usa el poder de procesamiento del sistema para minar criptomonedas sin consentimiento.

Consecuencias:

- Desempeño del sistema reducido y posible daño a hardware.

Prevención:

- Usar software de seguridad y bloqueadores de minería.

ROGUEWARE

Se presenta como un software de seguridad legítimo pero en realidad es malicioso.

Consecuencias:

- Robo de información y recursos del sistema.

Prevención:

- Descargar solo software de fuentes oficiales.

- No confiar en alertas de seguridad emergentes.

BOTNES

Red de dispositivos infectados controlados por un atacante.

Consecuencias:

- Uso de recursos sin autorización y ataques DDoS.

Prevención:

- Usar firewalls y antivirus.

- Mantener dispositivos actualizados.

ROOTKIT

Se oculta en el sistema para evitar ser detectado y da acceso completo al atacante.

Consecuencias:

- Control total del sistema y posible robo de información.

Prevención:

- Mantener sistemas y software actualizados.

- Usar herramientas de detección de rootkits.

GUSANO

Se propaga de manera autónoma sin necesidad de un archivo anfitrión.

Consecuencias:

- Daños a la red y propagación de malware.

Prevención:

- Mantener el sistema operativo y software actualizado.

- Usar firewalls y antivirus.

TROYANOS

El troyano se oculta como un software legítimo para ejecutar actividades maliciosas.

Consecuencias:

- Pérdida de datos, robo de información y extorsión.

Prevención:

- No descargar programas de fuentes no confiables.

- Usar herramientas de protección y monitorización.

TIPOS

Ransomware

Cifra archivos y pide un rescate.

Stealers

Roban información como contraseñas y datos bancarios.

Keyloggers

Registran las pulsaciones de teclas para robar información.

Backdoors

Permiten acceso remoto no autorizado al sistema.

SPYWARE

Software diseñado para espiar las actividades del usuario.

Consecuencias:

- Robo de información personal y vigilancia no autorizada.

Prevención:

- Usar antivirus y antispyware.

- No descargar programas de fuentes no confiables.

ADWARE

Muestra anuncios no deseados y puede estar vinculado a otros tipos de malware.

Consecuencias:

- Incomodidad para el usuario y exposición a otros tipos de malware.

Prevención:

- Usar bloqueadores de anuncios y mantener actualizado el software de seguridad.

VIRUS

Se propaga al infectar archivos y programas.

Consecuencias:

- Daños al sistema y pérdida de datos.

Prevención:

- Instalar y mantener actualizado un software antivirus.

- Evitar abrir archivos adjuntos de correos desconocidos.

ATAQUES POR INGENIERÍA SOCIAL

Estos ataques manipulan a las personas para que revelen información confidencial o realicen acciones que comprometan la seguridad.

FRAUDES ONLINE

Engaños realizados en línea para estafar a las personas.

Consecuencias:

- Pérdida financiera y robo de datos personales.

Prevención:

- Verificar siempre la legitimidad de los sitios web y las ofertas.

- Usar métodos de pago seguros.

SPAM O CORREO NO DESEADO

Consiste en enviar correos electrónicos masivos para promocionar productos, robar información o propagar malware.

Consecuencias:

- Pérdida de tiempo y recursos, propagación de malware.

DUMPSTER DIVING

El atacante busca información sensible en la basura, como documentos o tarjetas de crédito.

Consecuencias:

- Robo de identidad y fraudes.

Prevención:

- Destruir documentos confidenciales antes de tirarlos.

- Ser consciente de los riesgos de no proteger físicamente la información.

SHOULDER SURFING

Consiste en observar a alguien mientras introduce su información confidencial, como contraseñas o PIN.

Consecuencias:

- Robo de contraseñas y acceso no autorizado a cuentas.

Prevención:

- Evitar escribir información sensible en lugares públicos.

- Usar contraseñas encriptadas y cambiar configuraciones de privacidad.

BAITING O GANCHO

El atacante ofrece algo atractivo (como software gratis) para que la víctima descargue o ejecute un archivo malicioso.

Consecuencias:

- Infección por malware o robo de información.

prevención

Prevención:

- No descargar software de fuentes no confiables.

- Instalar antivirus y mantenerlo actualizado.

PHISHING,VISHING Y SMISHING

- Phishing: El atacante envía correos electrónicos falsificados para engañar a la víctima y que revele datos como contraseñas o información financiera.

- Vishing: Similar al phishing, pero se realiza a través de llamadas telefónicas.

- Smishing: Utiliza mensajes de texto para engañar a las víctimas.

consecuencias

Consecuencias:

- Robo de identidad y credenciales.

- Pérdidas financieras y daño a la reputación.

prevención

Prevención:

- No hacer clic en enlaces sospechosos o descargar archivos adjuntos de correos electrónicos desconocidos.

- Verificar siempre la autenticidad de las solicitudes, especialmente si provienen de fuentes no confiables.

- Implementar filtros de spam y educar sobre la detección de estos ataques.