by Black Angekll 1 year ago

110

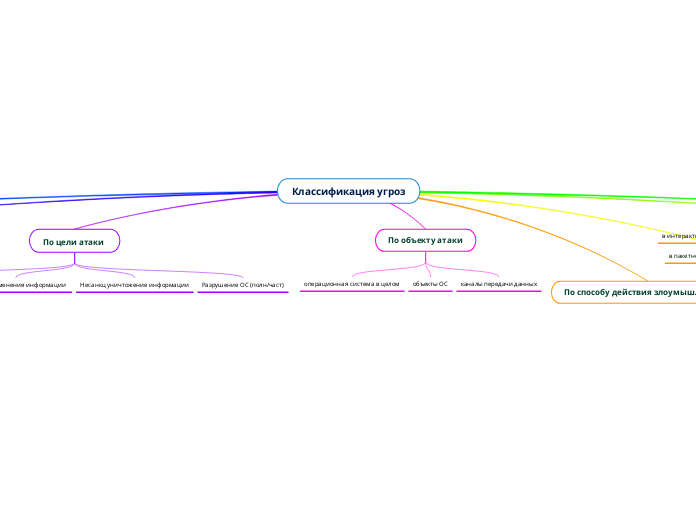

Классификация угроз

Классификация угроз безопасности включает в себя различные критерии, позволяющие структурировать и анализировать потенциальные риски для систем. Угрозы могут быть умышленными или неумышленными, в зависимости от намерений злоумышленника.