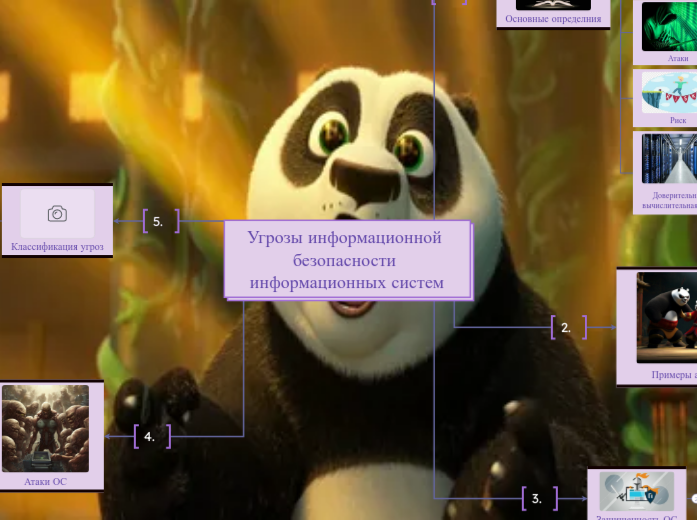

Угрозы информационной безопасности информационных систем

Атаки ОС

жадные программы

программные закладки

сборка мусора

кража ключевой информации

подбор пароля

подбор с использованием знаний о пользователе

тотальный перебор по статистике

тотальный перебор

сканирование ФС

Классификация угроз

по используемым средствам атаки

ПО третьих фирм (вирусы и вредоносные программы)

штатные средства ОС без использования дополнительного программного обеспечения

по объектам атаки

каналы передачи данных

объекты ОС

ОС в целом

по способу действия злоумышленника

в пакетном режиме (с помощью специально написанной программы)

в интерактивном режиме (вручную)

по способу взаимодействия на объект атаки

использование результатов работы другого пользователя

работа от имени другого пользователя

превышение пользователем своих полномочий

непосредственное взаимодействие

по характеру взаимодействия на ОС

пассивное взаимодействие

несанкционированные наблюдения злоумышленника за процессами, происходящими в системе

активное взаимодействие

несанкционированные действия злоумышленника в системе

по типу использованной злоумышленником уязвимости защиты

ранее внедренная программная закладка

ошибки и недокументированное возможности программного обеспечения ОС

неадекватное политика безопасности

По цели атаки

полное или частичное разрушение ОС

несанкционированное уничтожение информации

несанкционированное изменение информации

несанкционированное чтение информации

По умышленности

умышленные угрозы

неумышленные угрозы

Защищенность ОС

Уязвимость системы защиты - недостаток, которой может быть использован злоумышленником для осуществления несанкционированного доступа к информации.

Эффективность механизмов защиты ОС определяет уровень безопасности компьютера или компьютерной сети.

Примеры атак

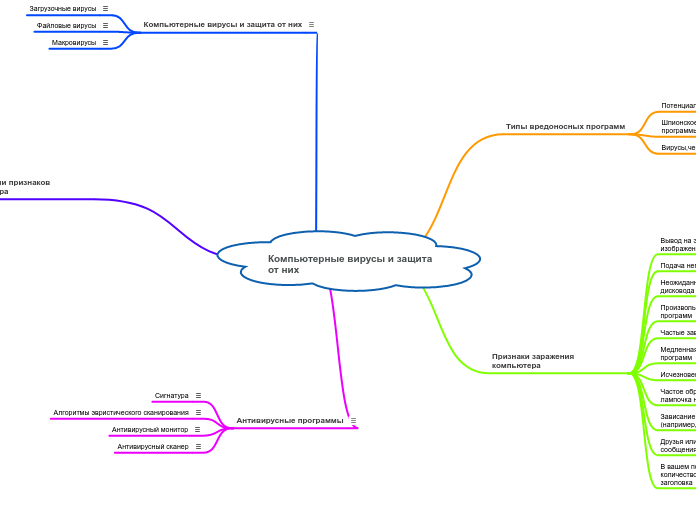

Вирусы

фрагменты кода, встраивающиеся в обычное программы с целью нарушения работоспособности этих программ и всей компьютерной системы

Черви

злонамеренные программы, использующие механизмы самовоспроизведения

Фишинг

попытка украсть информацию, путем обманного получения от самого пользователя

DDoS атака

разновидность DoS атаки, запускается множество подконтрольных устройств, которое зараженны вредоносный ПО, заставляющих их совершать атаку

DoS атака

создание искусственной перезагрузки объекта для нарушения его нормальной работы

Шпионские программы

отслеживают действия пользователя

Банкеры

крадут всю информацию с онлайн-банкингом

Бэкдоры

программы позволяют злоумышленнику удаленно управлять девайсом

Руткиты

скрывают вредоносные программы и процессы, собирающие системные данные

Рекламное ПО

нежелательное программное обеспечение, которое отображает рекламные объекты на вашем устройстве

Основные определния

Доверительная вычислительная база

это оценка величины возможного ущерба, который может понести владелец информационного ресурса в результате успешно проведенной атаки.

Риск

это оценка величины возможного ущерба, который может понести владелец информационного ресурса в результате успешно проведенной атаки.

Атаки

это реализованная угроза.

Угроза

это любое действие, которое направлено на нарушение конфиденциальности, целостности или доступности информации, и на нелегальное использование других ресурсов сети.

Сетевая безопасность

все вопросы, связанные с взаимодействием устройств в сети

защита данных в момент их передачи по линиям связи.

защита от несанкционированного удаленного доступа сети.

Безопасность компьютера

все проблемы защиты данных, хранящихся и обрабатывающихся компьютером.