by Ximena Hernández López 4 years ago

212

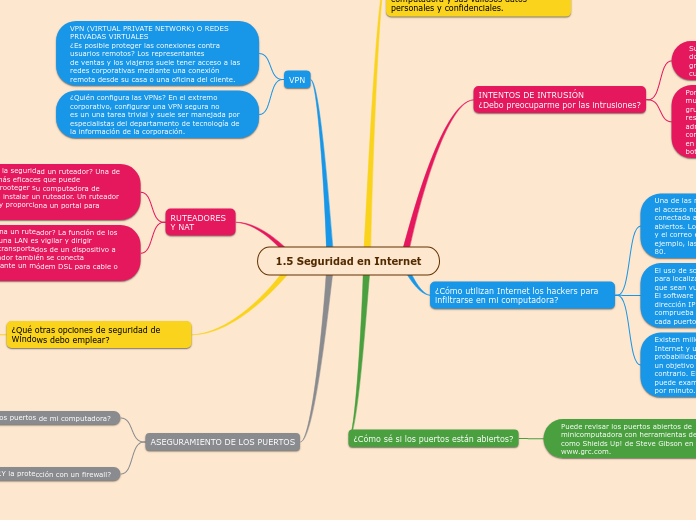

1.5 Seguridad en Internet

Proteger la seguridad de una computadora requiere varios enfoques. Uno de los métodos más simples es apagar la computadora cuando no se usa, ya que esto inactiva los puertos y reduce las posibilidades de intrusiones.