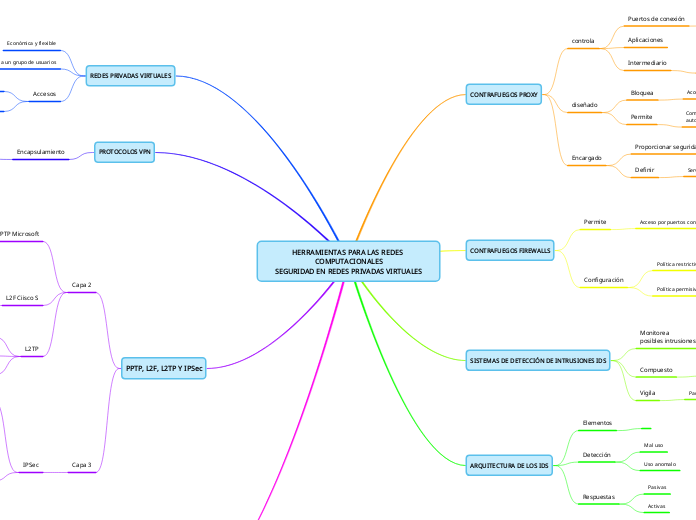

HERRAMIENTAS PARA LAS REDES COMPUTACIONALES

SEGURIDAD EN REDES PRIVADAS VIRTUALES

VPN BASADAS EN SSL

Servicios de seguridad adicionales

Equipos remotos con pocos requerimientos

Sin requerimientos específicos

Transparencia frente a contrafuegos y proxies

PPTP, L2F, L2TP Y IPSec

Capa 3

IPSec

Protocolos

Security Asociation

Define políticas y claves para protección de datos

Claves y periodo de validez

Protocolos y algoritmos

Encapsulating Security Payload ESP, RFC 2406

Con AH autentica remitente e integridad de datos

Cifrado de datos

Autenticacion Header AH, RFC 2402

autentica remitente e integridad de datos

Utiliza obligatoriamente IPv6

Capa 2

L2TP

Soporta protocolos IPX y NetBEUI

Transporta sobre medios

X.25, Fram Relay y ATM

Basa su protocolo en L2F

L2F Ciisco S

Utiliza protocolos nivel 2

Cuenta con único túnel

Soporta diversas comunicaciones

Fram Relay o ATM

PPTP Microsoft

Sencillo economico

Mejora rendimiento

Implementa

Encapsula

paquetes PPP y del protocolo IP,

Soporta IPX y NetBEUI

PROTOCOLOS VPN

Encapsulamiento

Cifran y encapsulan los paquetes de datos

REDES PRIVADAS VIRTUALES

Accesos

Conmutados

Dedicados

Restringida a un grupo de usuarios

Económica y flexible

ARQUITECTURA DE LOS IDS

Respuestas

Activas

Pasivas

Detección

Uso anomalo

Mal uso

Elementos

SISTEMAS DE DETECCIÓN DE INTRUSIONES IDS

Vigila

Paquetes de la red

Compuesto

Hardware y software

Monitorea

posibles intrusiones

Buscando patrones

Redes y equipos

CONTRAFUEGOS FIREWALLS

Configuración

Política permisiva

Puede permitir trafico peligroso por omisión

Política restrictiva

La mas segura

Acceso por puertos conocidos

23 telnet

21 ftp

80 web

CONTRAFUEGOS PROXY

Encargado

Definir

Servicios de internet

Correo , paginas web, etc

Proporcionar seguridad

Supervisar y controlar

diseñado

Permite

Comunicaciones autorizadas

Bloquea

Acceso no permitidos

controla

Intermediario

Internet y equipos de la red local

Aplicaciones

Puertos de conexión

TCP/IP