PAUTAS DE SEGURIDAD DIGITAL

FUENTES DE INFORMACION

www.cursocommunityfuned.com, info@cursocommuinityfuned.com

COMO COMPORTARSE DE FORMA INTELIGENTE EN LA RED

COMPRAS Y PAGOS POR INTERNET

Algunos pasos básicos para asegurar que los pagos en línea son seguros:

- Comprobar que es una página segura mirando que la dirección URL o web

comienza con https (en vez de sólo http) y un icono de un candado aparece en el

navegador. Este signo sólo garantiza un sistema de pago seguro, pero no

garantiza la identidad del operador del sitio web.

-Comprobar que la URL o dirección del sitio web es correcta y no sólo similar a

la página web legítima

- Algunos navegadores web tienen un código de color en la barra de direcciones

para identificar sitios web con funciones de certificación de seguridad

avanzadas.

- Nunca enviar datos bancarios o número de tarjeta de crédito por correo

electrónico o chat.

EVITAR LA ESTAFA DE SUPLANTACION DE IDENTIDAD (PHISHING)

Muchas de estas estafas se conocen como estafas de suplantación de identidad (phishing), porque intentan pescar (“fish”) información personal.

Los correos electrónicos de phishing con frecuencia parecen proceder de un contacto de

la libreta de direcciones del email y suelen incluir:

- Mensajes alarmistas y amenazas de cierre de cuentas.

- Promesas de dinero a cambio de poco esfuerzo o sin esfuerzo alguno.

- Negocios que parecen demasiado buenos para ser reales.

- Solicitudes de donaciones a organizaciones benéficas después de producirse

alguna catástrofe.

El uso de una aplicación antivirus le protegerá contra el malware y los virus antes de que infecten su equipo. El mejor software antivirus también incluye protección contra sitios web maliciosos, estafas de phishing, descargas inseguras y mucho más.

REDUCIR EL SPAM

El correo basura es comúnmente conocido como spam. Se trata de mensajes electrónicos no solicitados que son enviados a la cuenta de correo electrónico, número

de teléfono móvil, o cuenta de mensajería instantánea.

Muchos mensajes de spam también contienen material ofensivo o fraudulento y algunos difunden los virus informáticos.

también podemos seguir estas recomendaciones

--no compartir dirección de correo electrónico

--tener varias direcciones de correo electrónico

--no borrar el spam sin antes haber denunciado

--utilizando correos desechables también es una manera interesante de evitar el Spam en nuestra bandeja de correo electrónico es utilizar correos desechables.

-- aplicación antivirus

PREVENIR LOS VIRUS Y OTROS PROGRAMAS MALICIOSOS

El software malicioso o malware es un término genérico para software que está diseñado específicamente para dañar, interrumpir o tomar el control de los equipos.

El ordenador puede ser infectado por malware a través de mensajes de correo electrónico, visitando sitios web comprometidos y por la descarga de archivos

infectados.

El uso de una aplicación antivirus le protegerá contra el malware y los virus antes de que infecten su equipo. El mejor software antivirus también incluye protección contra sitios web maliciosos, estafas de phishing, descargas inseguras y mucho más.

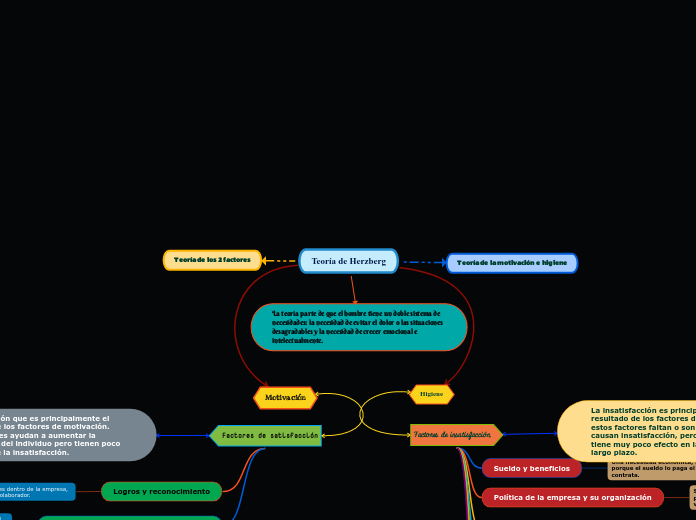

COMO PROTEGER EL ORDENADOR

La seguridad de red implica todo, desde establecer y hacer cumplir políticas y procedimientos, hasta instalar software y hardware que pueda detectar y bloquear automáticamente las amenazas a la seguridad de la red, y contratar consultores y personal de seguridad de red para evaluar el nivel de protección de la red que necesitamos y luego implementar las soluciones de seguridad pertinentes.

ESTABLECER Y PROTEGER CONTRASEÑAS FUERTES

Las contraseñas no son absolutamente irrompibles, pero configurar contraseñas fuertes y variadas puede dificultar enormemente su descubrimiento.

Una de las primeras premisas para crear una contraseña realmente fuerte es la de mezclar todo tipo de símbolos. Con esto nos referimos a utilizar letras (mayúsculas y minúsculas), números y otros caracteres especiales. Es importante no generar claves que sean simplemente números o letras.

ACTIVAR ACTUALIZACIONES AUTOMATICAS

Las empresas de software de confianza suelen emitir actualizaciones periódicas y gratuitas de su software para solucionar problemas de seguridad y rendimiento.

De todos modos una gran cantidad de sistemas operativos

y aplicaciones de software pueden ser configuradas para que se actualicen automáticamente y se debe activar esta opción siempre que esté disponible.

PROTEGER LA CONEXION INHALAMBRICA DEL HOGAR

Para proteger una red inalámbrica, sólo es necesario Utilice tecnología de cifrado Los routers inalámbricos permiten cifrar los datos, para que no sea posible interceptar información bancaria o contraseñas

Configurar la red inalámbrica de forma segura previene además que otras personas accedan a la conexión para realizar descargas excesivas o actividades ilegales.

PROTEGER EL DISPOSTIVO MOVIL Y SU CONEXION A INTERNET

Si el dispositivo móvil puede conectarse a una red celular, debe activarse la opción de bloqueo de tarjeta SIM, de tal forma que en el momento de encender el dispositivo solicite el código PIN. Con esto se restringe el acceso al uso de estos recursos en caso de robo o pérdida del dispositivo.

también es importante habilitar las configuraciones de seguridad en estos dispositivos que contienen acceso a información personal y aplicaciones importantes como el correo electrónico y las redes sociales.

ESTABLECER VERIICACION DE DOS PASOS

La verificación se usa actualmente para establecer la autenticidad de las identidades. La verificación en dos pasos puede ayudar a mitigar el robo de una contraseña o un ataque de “phishing”.

Con la verificación en dos pasos, se protege la cuenta con algo que se sabe (la contraseña) y algo que se tiene (el teléfono móvil).

ESTABLECER AJUSTES DE SEGURIDAD EN LOS NAVEGADORES WEB

A menudo, el navegador web que viene instalado con el sistema operativo no está configurado por defecto de forma segura. Si el navegador web no se configura de forma correcta, pueden surgir rápidamente una variedad de problemas informáticos causados por la instalación de spyware en el ordenador sin el conocimiento del usuario y permitiendo a intrusos que tomen el control del equipo.

puedes personalizar el modo en que Internet Explorer te ayuda a proteger tu PC frente a contenido web potencialmente perjudicial o malintencionado cambiando la configuración de seguridad. Internet Explorer asigna automáticamente todos los sitios web a una zona de seguridad: Internet, Intranet local, Sitios de confianza o Sitios restringidos. Cada zona tiene un nivel de seguridad predeterminado diferente que determina qué tipo de contenido se puede bloquear para ese sitio. Según el nivel de seguridad de un sitio, se puede bloquear parte del contenido hasta que decida permitirlo, es posible que Actives los controles no se ejecuten automáticamente o que vea avisos de advertencia en determinados sitios. Puedes personalizar la configuración de cada zona para decidir cuánta protección quieres o no quieres tener.

INSTALAR SOFTWARE DE SEGURIDAD

Realización de un proceso de seguridad con calidad.

Hay que tener cuidado igualmente con el llamado scareware con “mensajes pop-up” o email no solicitados que alertan al usuario que su ordenador ha sido comprometido e incitan a la compra de un software para reparar el daño.