by Estefania Romero Villa 5 years ago

291

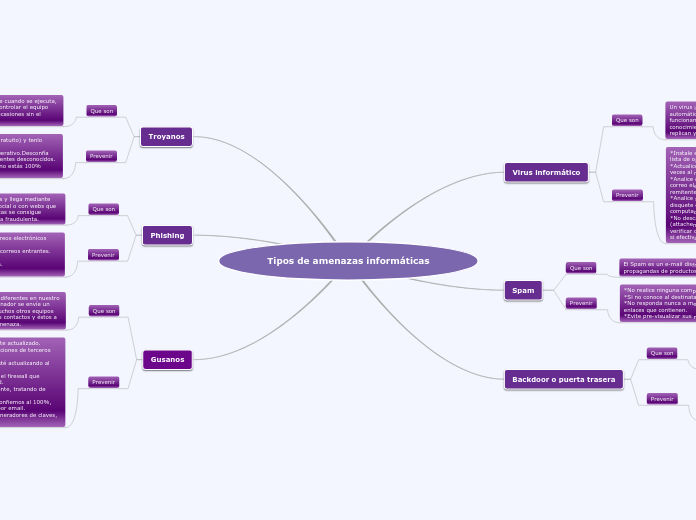

Tipos de amenazas informáticas

Las amenazas informáticas representan uno de los mayores desafíos para la seguridad digital actual. Entre ellas, el spam se presenta como correos electrónicos no solicitados que, además de ser molestos, pueden contener virus o enlaces maliciosos.