Presentado por:

Audric Rosario

100089140

Reflexión

Aplicación en la Realidad

En un entorno real, el personal debe identificar activos críticos y posibles vectores de ataques, ejecutar escaneos periódicos para detectar vulnerabilidades y con ello, aplicar actualizaciones de sistemas y software para minimizar las ventanas de exposición.

Las normas de accesos deben estar basadas en los estándares de la (RGPD) y la legislación local. Estas políticas tienen que comunicarse y revisarse constantemente para adaptarse a las nuevas amenazas.

Del mismo modo, la infraestructura debe ser robusta y estar protegida en cada punto, desde la red, las máquinas y el software.

En definitiva, esto se trata de un proceso exhaustivo de constante revisión y actualización debido a la naturaleza del mundo digital. Es por esto que el rol del personal informático en la prevención de delitos informáticos requiere de un enfoque integral, que combine tecnología, formación y ética para construir un escudo eficaz en contra de las amenazas cibernéticas y así proteger los datos de los usuarios.

Aspectos Importantes

El rol del personal informático se erige como un pilar fundamental en un espacio digital cada vez más vulnerable. Este no solo reacciona ante los ataques, sino que anticipa riesgos y construye resiliencia ante un entorno en constante evolución.

Utiliza la ética como su base de trabajo para respetar la privacidad y confidencialidad de los datos. Implementa protocolos robustos haciendo uso de las herramientas de defensa, para así supervisar continuamente la infraestructura.

Así mismo, forma y concientiza a los usuarios como "primera línea de defensa", ya que la prevención empieza desde la educación.

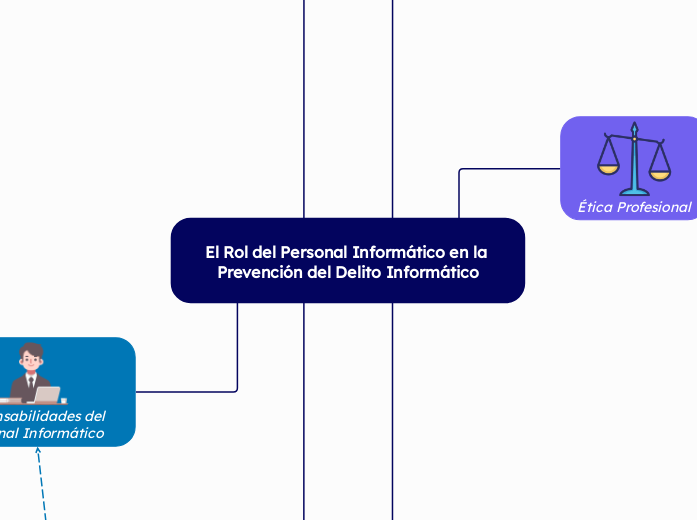

El Rol del Personal Informático en la Prevención del Delito Informático

Medidas Preventivas

Supervisión y Auditoría de Sistemas

Análisis de vulnerabilidad

Pruebas de penetración

Monitoreo de actividad en tiempo real

Control de acceso

Registro de eventos

Actualización Periódica de Políticas de Seguridad

Suscripción a boletines de seguridad, como el CVE (vulnerabilidades y exposiciones comunes)

Mantenimiento y actualización de software y sistemas operativos

Mejora de sistemas de seguridad

Implementación de Firewall

Análisis de flujos de datos no usuales

Bloquear sitios web no seguros

Protocolo de Autenticación Robusto

Cambio periódico de contraseñas

Multifactor (2FA)

Contraseñas robutas

Responsabilidades del Personal Informático

Auditor

Estratifica y Mantiene la Infraestructura

Encripta la información sensible

Separa los accesos según la sensibilidad de la información que se maneja

Define los niveles de acceso al sistema

Pone en práctica y actualiza las Políticas de Seguridad

Refuerza las Políticas, considerando las vulnerabilidades encontradas

Respeta el marco legal que envuelve las Políticas de Seguridad

Configura y Mantiene los Protocolos de Seguridad

Actualiza los protocolos

Desarrolla una estrategia a largo y corto plazo

Identifica los riesgos y vulnerabilidadess

Supervisor

Colaboración con las autoridades

Lleva a cabo un plan de acción para reducir las vulnerabilidades encontradas

Retroalimenta posibles riesgos de seguridad

Denuncia los delitos informáticos

Formación del personal

Concientiza y capacita al personal sobre la seguridad informática y los riesgos de acceso no autorizado

Impacto de los Delitos Informáticos

Individual

Consecuencias Profesionales

Exclusión de plataformas digitales

Pérdida de empleo

Daño de reputación de las víctimas

Impacto Psicológico

Puede dejar un trastorno de estrés postraumático en la víctima

Causa ansiedad

Genera estrés

Pérdida de Privacidad

Esto expone a los usuarios a fraudes, suplantación de identidad y violaciones de la intimidad

Según las estadísticas de 2024, 52% de las brechas de datos involucran información personal

Pérdidas Económicas

Según estadísticas de Statista, en 2023 las pérdidas por delitos cibernéticos ascendieron a 12 mil millones de dólares

Organizacional

Impacto Estratégico

Es obligatorio

incorporar

Plan de prevención de amenazas

Plan de mejora de sistemas de seguridad cibernética

Daño de Reputación

Posibles sanciones por incumplimiento de leyes que protegen a los usuarios

Erosión de la confianza de los clientes y socios

Impacto Operativo

Esto supone largos períodos de inactividad

Según las estadísticas de 2024, identificar una brecha de datos toma un promedio de 204 días y para contenerla 73 días

Cada incidente informático supone un operativo de corrección y auditoría en la seguridad de los sistemas

Pérdidas Financieras

El informe de IBM sobre brechas de datos reportó que en 2024, reparar cada incidente costó 4,88 millones de dólares

Los datos son el petróleo del siglo XXI, por ende, su pérdida se traduce en un daño económico

Ética Profesional

Cumplimiento de la Ley

En República Dominicana, existen leyes que sancionan los delitos informáticos y protegen los datos personales

Ley 172-13

Protege los datos personales

Ley 53-07

Sanciona los delitos informáticos

En el marco internacional, existen distintos convenios y reglamentos en contra de los delitos informáticos y en busca de proteger los datos personales

Normas para la protección de datos personales

Normas Internacionales de Derechos Humanos sobre Privacidad Digital (ONU)

Reglamento General de Protección de Datos (RGPD) de la Unión Europea (2018)

Convenio 108 del Consejo de Europa (1981)

Tratados en contra de los delitos informáticos

Ley Modelo sobre Delitos Informáticos del Parlamento Latinoamericano y Caribeño (Parlatino)

Convenio de Budapest sobre Ciberdelincuencia (2001)

Realizar auditorías de protocolos respetando la ley

Respetar y velar por la confidencialidad de los datos

Privacidad de los Datos

Es una cualidad de diseño base de todo software y aplicación

Evitar filtraciones de datos y uso indebido

El consentimiento de uso de datos debe ser informado

Es un derecho fundamental protegido por regulaciones como el Reglamento General de Protección de Datos (RGPD)

Importancia

La ética es un compromiso con la integridad, la responsabilidad y el bien público. Por ello, exige que los informáticos actúen con transparencia y justicia en el manejo de sistemas y datos sensibles

Herramientas Tecnológicas

Gestión de Parches

Automatización de actualizaciones, para reducir ventanas de exposición y vulnerabilidades conocidas

Escáneres de vulnerabilidades y pruebas de penetración

Identificación automática de vulnerabilidades, simulando ataques reales para descubrir puntos de entrada

Sistemas de Detección y Prevención de Intrusiones

Monitoriza el tráfico en busca de patrones sospechosos y bloquea el tráfico malicioso en tiempo real

Software de encriptación

Protege la confidencialidad de los datos en reposo y en tránsito mediante algoritmos que codifican la información para ser descifrada por usuarios autorizados

Firewall

Controla el tráfico entrante y saliente según reglas definidas

Antivirus / Antimalware

Programas que detectan, bloquean y eliminan software malicioso mediante el escaneo de firmas electrónicas

Definición de Delitos Informáticos

Tipos

Software malintencionado (Malware)

Ejemplo:

En 2024, United Health Group, una de las mayores aseguradoras de salud del mundo sufrió un ataque de ramsonware que paralizó sus servicios y expuso datos sensibles de millones de personas

Engaño mediante suplantación de identidad (Phishing)

Ejemplo:

En 2024, se reportó una oleada de fraudes bancarios, donde los ciberdelincuentes enviaban SMS fraudulentos haciéndose pasar por bancos, incluyendo archivos maliciosos que instalaban malware para robar credenciales bancarias

Acceso ilegal (hacking)

Ejemplo:

Kevin Mitnick también fue conocido por infiltrarse en redes corporativas sin autorización accediendo a información confidencial y sistemas protegidos, lo que lo llevó a ser uno de los hackers más buscados de su época

Daños o modificación de programas

Ejemplo:

En 1980, Kevin Mitnick accedió ilegalmente a los sistemas de Digital Equipment Corporation y copió su software, causando pérdidas estimadas en 4 millones de dólares

Manipulación de datos

Ejemplo:

En 1990, un programador ruso "Vladimir Levin", logró infiltrarse a los sistemas de Citibank. Dónde realizó transferencias no autorizadas, sustrayendo pequeñas cantidades de dinero que acumuladas representaron un fraude de alto perfil. Más tarde esta técnica se conocería como "Salami Slicing"

Fraude

Ejemplo:

En la actualidad es común encontrar sitios web de venta de productos a precios atractivos, pero estos nunca son entregados

Consecuencias

Sanciones según la Ley

Multas y Obligación a reparar los daños cometidos

Prisión de acuerdo a la gravedad del delito

Causas

Los malhechores tienen un campo de delincuencia más amplio

Información personal guardada en el entorno digital y puede ser de fácil acceso

El anonimato es una cualidad nativa de en el espacio virtual

Definición

Es toda aquella acción antijurídica que se realiza en el entorno digital, espacio digital o de Internet