av Javier Nieto 4 år siden

401

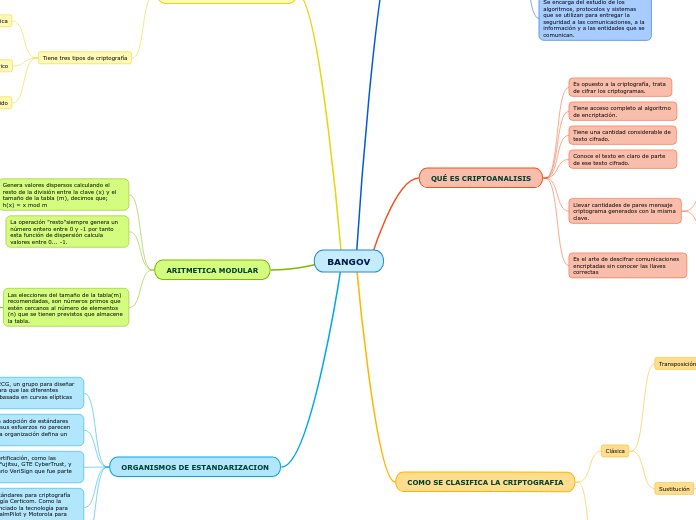

BANGOV

La criptografía es la práctica de transformar un texto para que sea inteligible solo para aquellos que posean una clave específica. Se divide en criptografía moderna y clásica, con métodos como la criptografía simétrica y asimétrica.