Authentication Tankekart - Offentlig galleri

Utforsk vår brede offentlige samling av authentication tankekart laget av Mindomo-brukere over hele verden. Her kan du finne alle offentlige diagrammer relatert til authentication. Du kan se disse eksemplene for å få inspirasjon. Noen av diagrammene gir deg også rett til å kopiere og redigere dem. Denne fleksibiliteten gjør at du kan bruke disse tankekartene som maler, noe som sparer tid og gir deg et godt utgangspunkt for arbeidet ditt. Du kan bidra til dette galleriet med dine egne diagrammer når du har gjort dem offentlige, og du kan være en inspirasjonskilde for andre brukere og bli omtalt her.

Routings

Ved CCNA CCNA

CISSP: Access Control Systems and Methodology

Ved Walkowska Anna

MicroServices

Ved Mike Ton

Virtual Private Netw

Ved sihui lau

IT Security Terms

Ved Usama Amin

MS302-303 Section 1: Planning Network Infrastructure

Ved James Herbert

wireless LAN vulnerabilities

Ved nursyafeera azeera

TPM (TimUR Performance Management)

Ved Alfiah Khoirunisa

Authentication inter-operability FreeIPA / AzMan

Ved ericdes (Eric)

Edgar Collins and the new Cezanne

Ved kinda tarek

Remote Access

Ved sihui lau

A Paul Cézanne painting

Ved ALi Abd El-Latif

Auth

Ved Ivan Kayzer

Authentification/De-authentifiction of Artwork

Ved Olivia Quinn

Classwork # 8

Ved Darya Fatih

5c

Ved soha osman

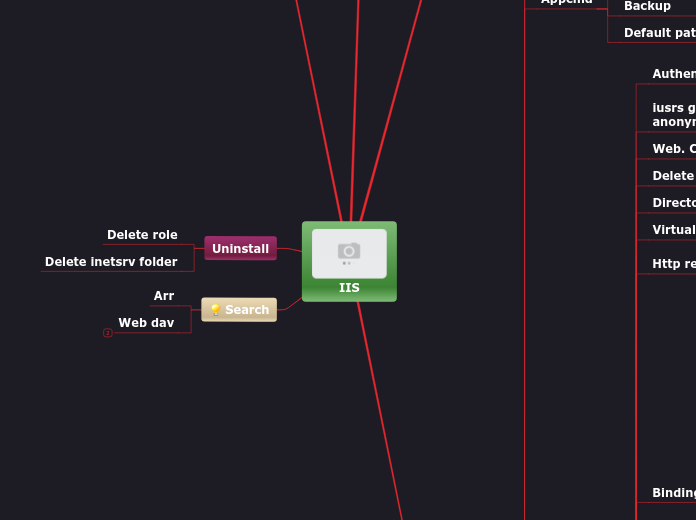

iis

Ved Behnam shiri

MS301 Obj 6. Implementing, Managing, and Troubleshooting Network Protocols and Services

Ved James Herbert

Sample Mind Map

Ved Octavio Hernandez

BangAli

Ved Yovi Oktofianus

AD Polling Mode

Ved Nestor Catacora

Access Contol

Ved Kenneth Gourlay

As Light Meets Matter: Art Under Scrutiny

Ved Dalia Kamar

As Light Meets Matter: Art Under Scrutinity

Ved Farah Anwar

Virtual Private Netw

Ved sihui lau

Assi 4a

Ved Khaled Mohsen

Mental Health

Ved Suresh kumar Mukhiya

YS

Ved Ken Reid

AD, OD and Cent Workflow

Ved Cheryl Lynn

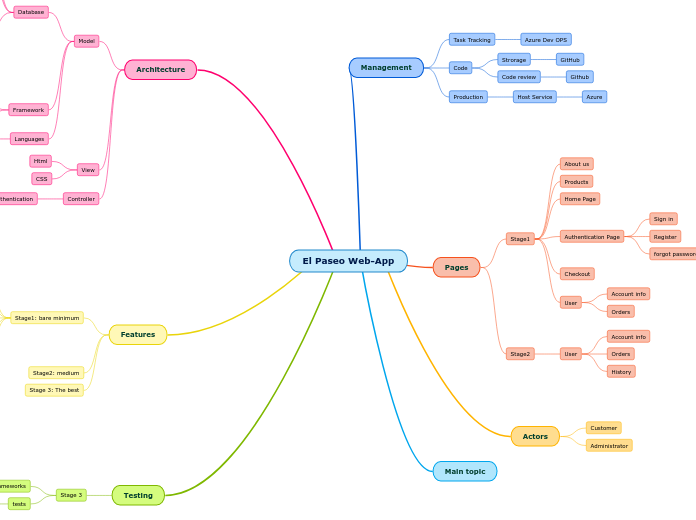

El Paseo Web-App

Ved Geraldine Davila

InfrastructureSecurityComponents

Ved Iben Rodriguez

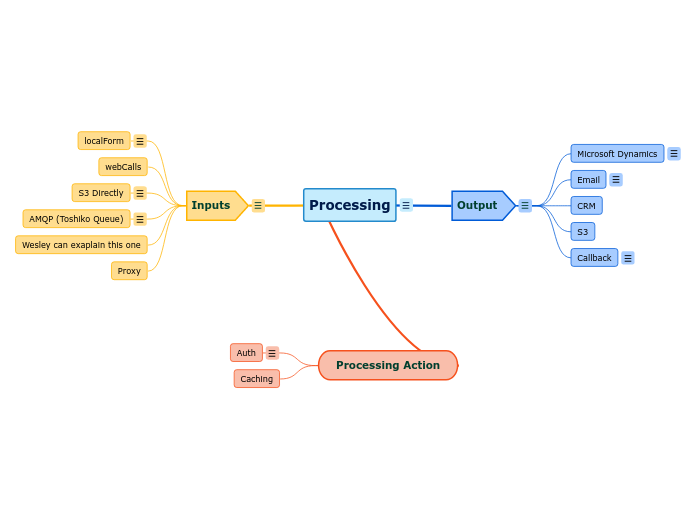

Processing

Ved Taibi Aymane

Authenticating Famous Works of Art

Ved Clarissa Pharr

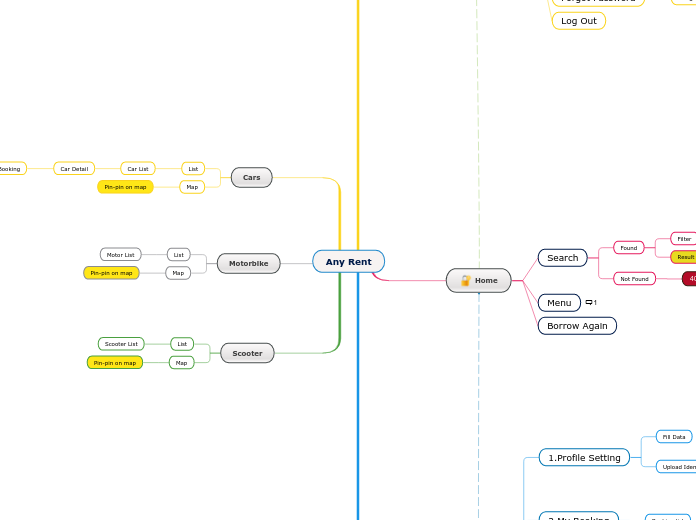

Any Rent

Ved Syahdan Hidayat

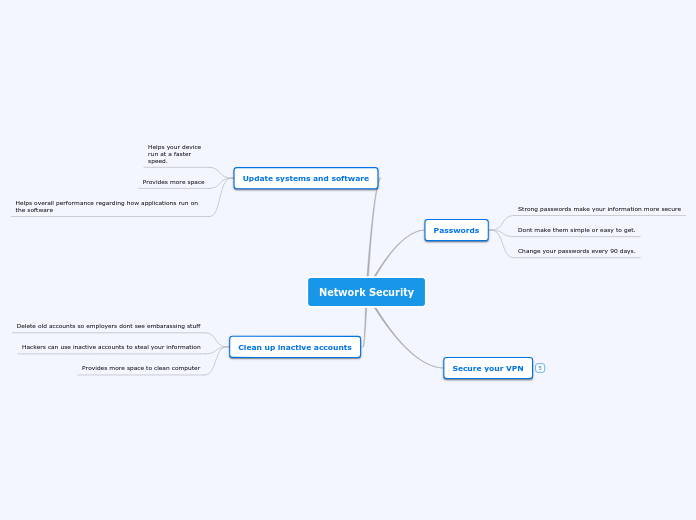

Network Security

Ved Jake Kilgore

Sample Mind Map

Ved lama hazaa

Art under scrutiny

Ved Noha Marei

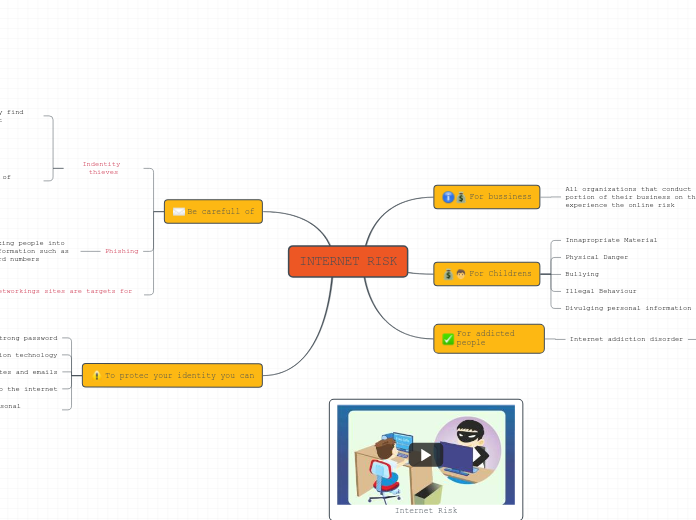

INTERNET RISK2

Ved Shakirs Franco

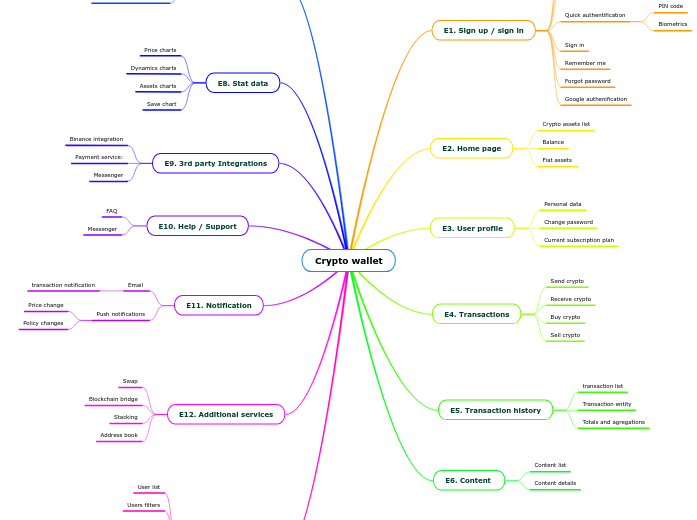

Crypto wallet

Ved Volodymyr Ponomarenko

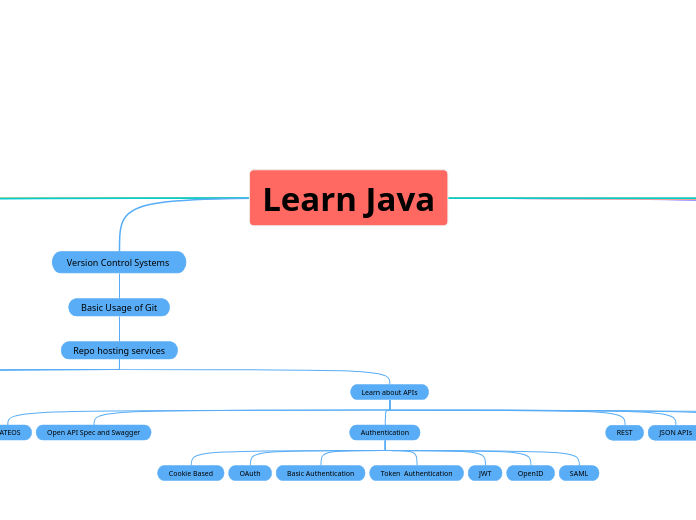

Learn Java

Ved Артур Базанов

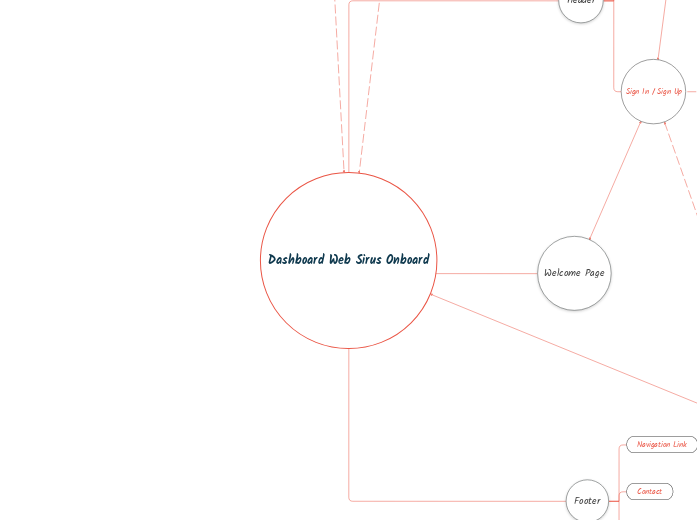

Mind Map Projek Onboard Sirus

Ved Aditya Wibowo

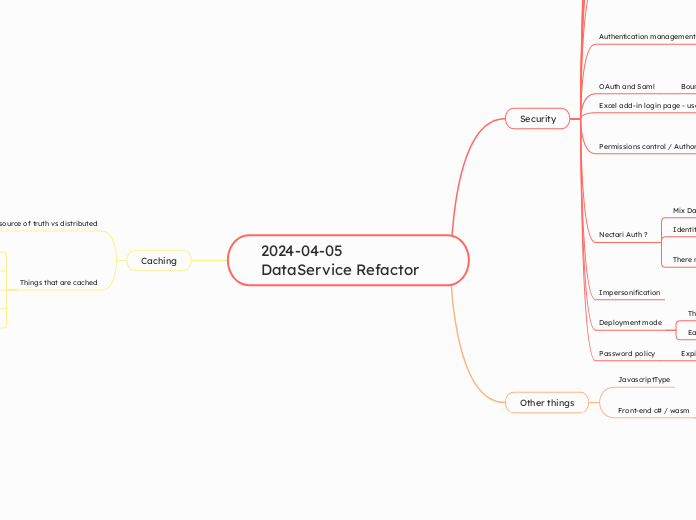

2024-04-05 DataService Refactor

Ved Samy Sarem

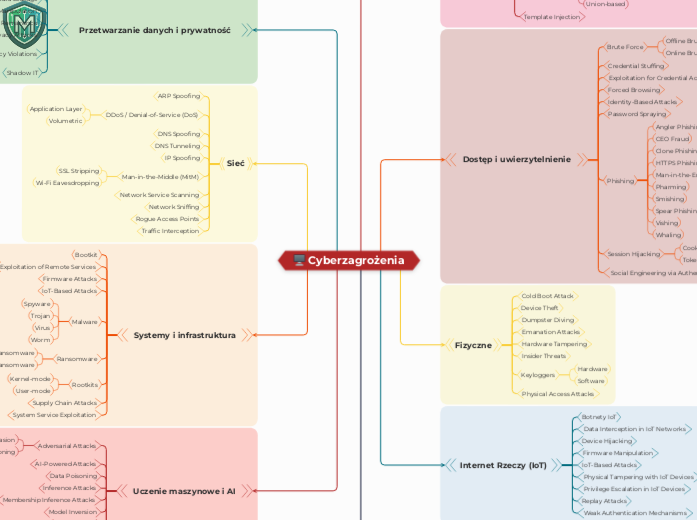

Cyberzagrożenia

Ved dr inż. Michał Malinowski

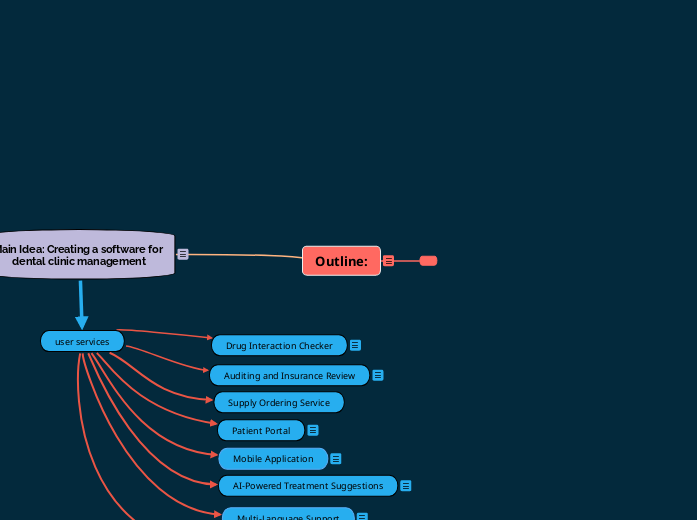

Outline: - Copy

Ved code clinic

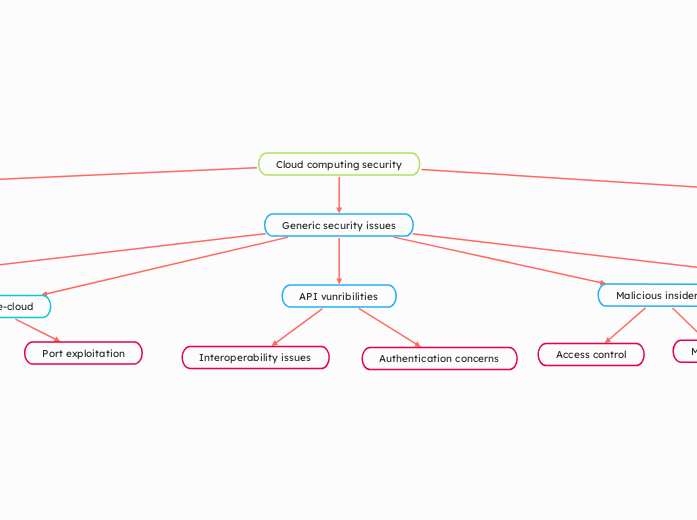

Cloud computing security

Ved Jack Barnes