av LUCIA VALERIA DAVILA NUÑEZ 1 år siden

116

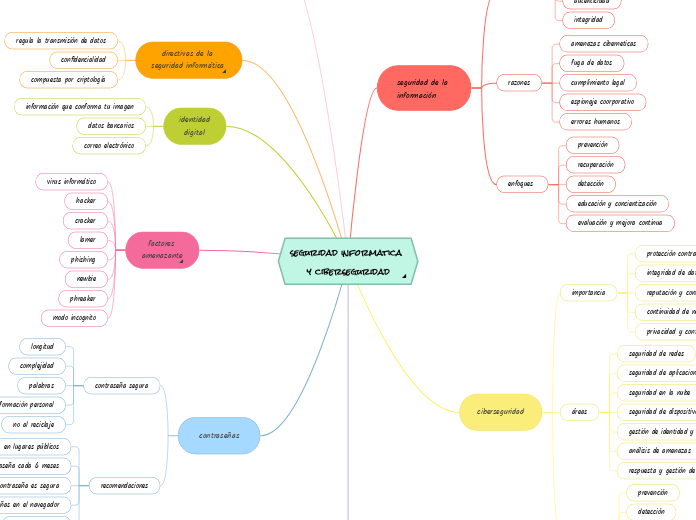

seguridad informatica y ciberseguridad .monica-writing-entry-btn { position: absolute; right: 1px; bottom: 1px; pointer-events: all; cursor: pointer; user-select: none; -webkit-user-drag: none; display: flex; flex-direction: row; jus

La seguridad informática y la ciberseguridad son fundamentales en la protección de información sensible y crítica. Existen numerosos factores amenazantes, como virus informáticos y ataques de hackers, que pueden comprometer la integridad de los datos.