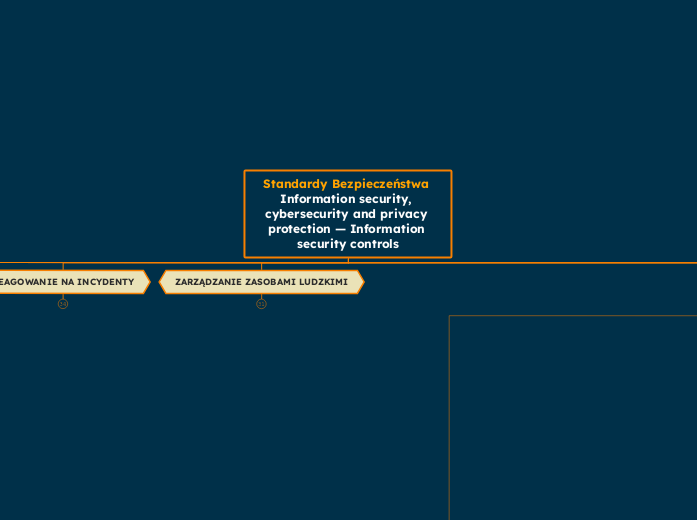

Standardy Bezpieczeństwa Information security, cybersecurity and privacy protection — Information security controls

*ASPEKTY POMOCNICZE*

*WSPÓŁPRACA Z INNYMI DZIAŁAMI*

WSPÓŁPRACA Z DZIAŁEM PRAWNYM

WSPÓŁRACA Z DZIAŁEM IT

*INNOWACJE I TECHNOLOGIA W BEZPIECZEŃSTWIE*

ANALIZA DANYCH W ZABEZPIECZENIACH

UŻYCIE SZTUCZNEJ INTELIGENCJI W BEZPIECZEŃSTWIE

CIĄGŁOŚĆ DZIAŁALNOŚCI

TESTOWANIE PLANÓW AWARYCJYCH

TESTOWANIE PROCEDUR

SYMULACJE INCYDENTÓW

PLANOWANIE CIĄGŁOŚCI DZAŁALNOŚCI

PLANOWANIE ODZYSKIWANIA PO KATASTROFIE

ZASADY BEZPIECZŃSTWA PRZERW W DOSTĘPIE

Gotowość ICT do zapewnienia ciągłości działania

Gotowość w zakresie technologii informacyjno-komunikacyjnych powinna być planowana, wdrażana, utrzymywana i testowana w oparciu o cele w zakresie ciągłości działania i wymogi dotyczące ciągłości działania ICT.

Zapewnienie dostępności informacji organizacyjnych i innych powiązanych zasobów podczas zakłóceń.

Bezpieczeństwo informacji podczas zakłóceń

Organizacja powinna zaplanować, w jaki sposób utrzymać bezpieczeństwo informacji na odpowiednim poziomie podczas zakłóceń.

Ochrona informacji i innych powiązanych zasobów podczas zakłóceń.

OGÓLNE

Redundancja urządzeń do przetwarzania informacji

Urządzenia do przetwarzania informacji powinny być wdrażane z redundancją wystarczającą do spełnienia wymagań dotyczących dostępności.

Zapewnienie ciągłości działania urządzeń do przetwarzania informacji.

ZARZĄDZANIE DOSTAWCAMI I PARTNERAMI

ZARZĄDZANIE UMOWAMI Z DOSTAWCAMI

ZGODNOŚĆ Z WYMAGANIAMI PRAWNYMI

Wymogi prawne, ustawowe, regulacyjne i umowne

Wymagania prawne, ustawowe, regulacyjne i umowne dotyczące bezpieczeństwa informacji oraz podejście organizacji do spełnienia tych wymagań powinny być określone, udokumentowane i aktualizowane.

W celu zapewnienia zgodności z wymogami prawnymi, ustawowymi, regulacyjnymi i umownymi dotyczącymi bezpieczeństwa informacji.

KLAUZULA DOTYCZĄCA BEZPIECZEŃSTWA INFORMACJI

BEZPIECZEŃSTWO ŁAŃCUCHA DOSTAW

WYMOGI BEZPIECZEŃSTWA DLA PARTNERÓW ZEWNĘTRZNYCH

Rozwój systemów zleconych na zewnątrz

Organizacja powinna kierować, monitorować i dokonywać przeglądu działań związanych z rozwojem systemów zlecanych na zewnątrz.

W celu zapewnienia bezpieczeństwa informacji wymagane przez organizację środki bezpieczeństwa są wdrażane w zewnętrznym rozwoju systemu.

Kwestia bezpieczeństwa informacji w umowach z dostawcami.

Należy ustalić i uzgodnić odpowiednie wymogi bezpieczeństwa informacji z każdym dostawcą w oparciu o rodzaj relacji z dostawcą.

Zapewnienie na koniec umowy wsparcia w przekazaniu zamówienia innemu dostawcy lub samej organizacji.

Zapewnienie metody bezpiecznego niszczenia informacji organizacji przechowywanych przez dostawcę, gdy tylko nie będą już potrzebne.

Klauzule dotyczące rozwiązania umowy po zawarciu umowy, obejmujące zarządzanie dokumentacją, zwrot aktywów, bezpieczne usuwanie informacji i innych powiązanych aktywów oraz wszelkie bieżące obowiązki w zakresie poufności.

Kontrole transferu informacji w celu ochrony informacji podczas fizycznego przesyłania lub transmisji logicznej.

Kontrole bezpieczeństwa fizycznego proporcjonalne do klauzuli tajności informacji.

Posiadanie procesu zarządzania zmianami zapewniającego wcześniejsze powiadomienie organizacji i możliwość niezaakceptowania przez organizację zmian.

Zapewnienie dostępności obiektu alternatywnego (tj. miejsca odzyskiwania po awarii) niepodlegającego takim samym zagrożeniom jak obiekt podstawowy, a także rozważenie możliwości kontroli rezerwowych (kontroli alternatywnych) w przypadku niepowodzenia kontroli podstawowych.

Zapewnienie kopii zapasowych dostosowanych do potrzeb organizacji (pod względem częstotliwości i rodzaju oraz miejsca przechowywania).

Procesy rozwiązywania defektów i rozwiązywania konfliktów.

Obowiązek dostawcy okresowego przekazywania raportu ze skuteczności kontroli oraz zgoda na terminową korektę istotnych kwestii poruszonych w raporcie.

Prawo do audytu procesów i kontroli dostawców związanych z umową.

Mechanizmy dowodowe i zapewniające w postaci poświadczeń stron trzecich w zakresie odpowiednich wymogów bezpieczeństwa informacji związanych z procesami dostawców oraz niezależny raport na temat skuteczności kontroli.

Wszelkie wymagania dotyczące kontroli, jeśli jest to prawnie dopuszczalne, wobec personelu dostawcy, w tym obowiązki związane z przeprowadzeniem procedur kontroli i powiadamiania, jeśli kontrola nie została zakończona lub jeśli wyniki dają powód do wątpliwości lub obaw.

Odpowiednie kontakty, w tym osoba kontaktowa w sprawach bezpieczeństwa informacji.

Odpowiednie postanowienia dotyczące podwykonawstwa, w tym kontrole, które należy wdrożyć, takie jak umowa o korzystaniu z poddostawców (np. wymaganie, aby podlegali oni tym samym obowiązkom dostawcy, wymaganie posiadania listy poddostawców i powiadomienie przed jakąkolwiek zmianą).

Szkolenia i wymagania dotyczące świadomości w zakresie specyficznych procedur oraz wymagań dotyczących bezpieczeństwa informacji (np. w przypadku reakcji na incydenty, procedur autoryzacji).

Wymagania i procedury dotyczące zarządzania incydentami (w szczególności powiadamianie i współpraca podczas usuwania incydentów).

Odszkodowania i środki zaradcze w przypadku niespełnienia przez wykonawcę wymagań.

Wymogi bezpieczeństwa informacji dotyczące infrastruktury teleinformatycznej dostawcy; w szczególności minimalne wymagania dotyczące bezpieczeństwa informacji dla każdego rodzaju informacji i rodzaju dostępu, które mają stanowić podstawę indywidualnych umów z dostawcami w oparciu o potrzeby biznesowe organizacji i kryteria ryzyka.

Procedury lub warunki autoryzacji i usunięcia upoważnienia do wykorzystania informacji organizacji i innych powiązanych aktywów przez personel dostawcy (np. poprzez wyraźną listę personelu dostawcy upoważnionego do korzystania z informacji organizacji i innych powiązanych aktywów).

Zasady dopuszczalnego wykorzystania informacji i innych powiązanych aktywów, w tym w razie potrzeby niedopuszczalnego wykorzystania.

Obowiązek każdej ze stron umowy dotyczący wdrożenia uzgodnionego zestawu mechanizmów kontrolnych, w tym kontroli dostępu, przeglądu wyników, monitorowania, raportowania i audytu, a także obowiązki dostawcy w zakresie przestrzegania wymogów bezpieczeństwa informacji organizacji.

Wymogi prawne, ustawowe, regulacyjne i umowne, w tym ochrona danych, przetwarzanie informacji umożliwiających identyfikację (PII), prawa własności intelektualnej i prawa autorskie oraz opis sposobu zapewnienia ich spełnienia.

Mapowanie pomiędzy własnym schematem klasyfikacji organizacji a schematem klasyfikacji dostawcy.

Klasyfikacja informacji zgodnie ze schematem klasyfikacji organizacji.

Opis informacji, które mają być dostarczone lub do których należy uzyskać dostęp, oraz metody dostarczania informacji lub dostępu do nich.

AUDYTY DOSTAWCÓW

Zapewnienie ciągłej adekwatności i skuteczności podejścia organizacji do zarządzania bezpieczeństwem informacji.

ZARZĄDZANIE BEZPIECZEŃSTWEM FIZYCZNYM

ZARZĄDZANIE DOKUMENTAMI PAPIEROWYMI

UTYLIZACJA POUFNYCH DOKUMENTÓW

ZASADY PRZECHOWYWANIA DOKUMENTÓW

OCHRONA SPRZĘTU

ZABEZPIECZENIA PRZED KRADZIEŻAMI

Bezpieczeństwo zasobów zewnętrznych

Aktywa znajdujące się poza siedzibą firmy powinny być chronione.

Aby zapobiec utracie, uszkodzeniu, kradzieży lub narażeniu na szwank urządzeń znajdujących się poza siedzibą firmy oraz zakłóceniom w działalności organizacji.

Zabezpieczanie biur, pomieszczeń i obiektów

Należy zaprojektować i wdrożyć środki bezpieczeństwa fizycznego dla biur, pomieszczeń i obiektów.

Aby zapobiec nieautoryzowanemu dostępowi fizycznemu, uszkodzeniom i ingerencji w informacje organizacji i inne powiązane zasoby w biurach, pomieszczeniach i obiektach.

OCHRONA POMIESZCZEŃ ORAZ URZĄDZEŃ PRZECHOWUJĄCYCH DANE

Bezpieczeństwo okablowania

Instalacje elektryczne przesyłające energię, dane lub pomocnicze usługi informacyjne powinny być chronione przed przechwyceniem, zakłóceniami lub uszkodzeniem.

Aby zapobiec utracie, uszkodzeniu, kradzieży lub narażeniu na szwank informacji i innych powiązanych zasobów oraz przerwom w działalności organizacji związanej z okablowaniem zasilającym i komunikacyjnym.

Narzędzia pomocnicze

Zakłady przetwarzania informacji powinny być chronione przed awariami zasilania i innymi zakłóceniami spowodowanymi awariami w instalacjach pomocniczych.

Aby zapobiec utracie, uszkodzeniu lub narażeniu na szwank informacji i innych powiązanych zasobów lub przerwom w działaniu organizacji z powodu awarii i zakłóceń w działaniu narzędzi pomocniczych.

Nośniki pamięci

Nośniki pamięci powinny być zarządzane przez cały cykl ich nabycia, użytkowania, transportu i utylizacji zgodnie ze schematem klasyfikacji organizacji i wymaganiami dotyczącymi obsługi.

Zapewnianie wyłącznie autoryzowanego ujawniania, modyfikowania, usuwania lub niszczenia informacji na nośnikach danych.

Praca w bezpiecznych miejscach

Należy opracować i wdrożyć środki bezpieczeństwa do pracy w bezpiecznych obszarach.

Ochrona informacji i innych powiązanych zasobów w zabezpieczonych obszarach przed uszkodzeniem i nieuprawnioną ingerencją personelu pracującego w tych obszarach.

Ochrona przed zagrożeniami fizycznymi i środowiskowymi

Należy opracować i wdrożyć ochronę przed zagrożeniami fizycznymi i środowiskowymi, takimi jak klęski żywiołowe i inne zamierzone lub niezamierzone zagrożenia fizyczne dla infrastruktury.

Zapobieganie lub ograniczanie skutków zdarzeń wynikających z zagrożeń fizycznych i środowiskowych.

Rozmieszczenie i ochrona sprzętu

Sprzęt powinien być bezpiecznie umieszczony i chroniony.

Zmniejszenie ryzyka związanego z zagrożeniami fizycznymi i środowiskowymi oraz nieautoryzowanym dostępem i uszkodzeniami.

KONTROLA DOSTĘPÓW DO BUDYNKU

MONITORING

Monitorowanie bezpieczeństwa fizycznego

Pomieszczenia powinny być stale monitorowane pod kątem nieautoryzowanego dostępu fizycznego.

Wykrywanie i powstrzymywanie nieautoryzowanego dostępu fizycznego.

Dostęp do budynków, w których znajdują się systemy krytyczne, powinien być stale monitorowany w celu wykrycia nieuprawnionego dostępu lub podejrzanych zachowań poprzez:

Wykorzystanie tych alarmów do pokrycia wszystkich drzwi zewnętrznych i dostępnych okien. Obszary niezamieszkane powinny być stale alarmowane; należy zapewnić ochronę także innym obszarom (np. salom komputerowym lub komunikacyjnym).

Zainstalowanie, zgodnie z obowiązującymi normami, oraz okresowe testowanie czujek kontaktowych, dźwiękowych lub ruchu w celu wywołania alarmu włamaniowego, takich jak:

Instalowanie czujek kontaktowych, które uruchamiają alarm w przypadku nawiązania lub zerwania kontaktu, w dowolnym miejscu, w którym można nawiązać lub przerwać kontakt (np. w oknach i drzwiach oraz pod przedmiotami), i które mają służyć jako alarm napadowy.

Czujniki ruchu oparte na technologii podczerwieni, które uruchamiają alarm, gdy w ich polu widzenia pojawi się obiekt.

Zainstalowanie czujników wrażliwych na dźwięk tłuczonego szkła, które mogą zostać wykorzystane do uruchomienia alarmu w celu zaalarmowania pracowników ochrony.

Instalowanie systemów monitoringu wideo, takich jak telewizja przemysłowa, w celu oglądania i rejestrowania dostępu do wrażliwych obszarów w siedzibie organizacji i poza nią.

ZABEZPIECZENIA FIZYCZNE (KARTKI, KLUCZE, BIOMETRYKA)

Fizyczny wkład

Bezpieczne obszary powinny być chronione przez odpowiednie kontrole dostępu i punkty dostępu.

Aby zapewnić, że dostęp fizyczny do informacji organizacji i innych powiązanych zasobów jest uzyskiwany tylko przez autoryzowane uprawnienia.

Obwody bezpieczeństwa fizycznego

Należy zdefiniować granice bezpieczeństwa i stosować je w celu ochrony obszarów zawierających informacje i inne powiązane zasoby.

Aby zapobiec nieautoryzowanemu dostępowi fizycznemu, uszkodzeniom i ingerencji w informacje organizacji i inne powiązane zasoby.

W stosownych przypadkach w odniesieniu do fizycznych granic bezpieczeństwa należy rozważyć i wdrożyć następujące wytyczne:

Alarmowanie, monitorowanie i testowanie wszystkich drzwi przeciwpożarowych na obwodzie bezpieczeństwa w połączeniu ze ścianami w celu ustalenia wymaganego poziomu odporności zgodnie z odpowiednimi normami. Powinny działać w sposób niezawodny.

Posiadanie fizycznie solidnych obwodów budynku lub miejsca, w którym znajdują się urządzenia do przetwarzania informacji (tj. nie powinno być żadnych przerw w obwodzie lub obszarach, w których łatwo może nastąpić włamanie). Zewnętrzne dachy, ściany, sufity i podłogi obiektu powinny mieć solidną konstrukcję, a wszystkie drzwi zewnętrzne powinny być odpowiednio zabezpieczone przed nieupoważnionym dostępem za pomocą mechanizmów kontrolnych (np. kraty, alarmy, zamki). Drzwi i okna powinny być zamykane na klucz, gdy nie są dozorowane, a okna powinny być zabezpieczone zewnętrznie, zwłaszcza na poziomie gruntu; należy również wziąć pod uwagę punkty wentylacyjne.

Zdefiniowanie obwodów bezpieczeństwa oraz lokalizacji i wytrzymałości każdego z obwodów zgodnie z wymogami bezpieczeństwa informacji odnoszącymi się do aktywów znajdujących się na obwodzie.

ZARZĄDZANIE ZASOBAMI LUDZKIMI

KONTROLA I AUDYT PRACOWNIKÓW

POLITYKA KORZYSTANIA Z URZADZEŃ PRYWATNYCH

ZASADY DOTYCZĄCE PRACY ZDALNEJ

Praca zdalna

Gdy personel pracuje zdalnie, należy wdrożyć środki bezpieczeństwa w celu ochrony informacji, do których uzyskuje się dostęp, które są przetwarzane lub przechowywane poza siedzibą organizacji.

Zapewnienie bezpieczeństwa informacji podczas pracy zdalnej personelu.

MONITOROWANIE AKTYWNOŚCI

SZKOLENIA Z ZAKRESU BEZPIECZEŃSTWA

SZKOLENIA Z ZAKRESU OCHRONY DANYCH OSOBOWYCH

REGULARNE SZKOLENIA DLA PRACOWNIKÓW

BEZPIECZNE PROCESY REKRUTACYJNE

UMOWY O POUFNOŚCI (NDA)

Umowy o zachowaniu poufności

Umowy o zachowaniu poufności lub poufności, które odzwierciedlają potrzeby organizacji w zakresie ochrony informacji, powinny być zdefiniowane, udokumentowane, regularnie przeglądane i podpisywane przez pracowników i inne zainteresowane strony.

Zachowanie w tajemnicy informacji dostępnych dla personelu lub podmiotów zewnętrznych.

SPRAWDZANIE PRZESZŁOŚCI KANDYDATÓW

Przesiew

Weryfikacja przeszłości wszystkich kandydatów do pracy powinna być przeprowadzana przed dołączeniem do organizacji i na bieżąco, z uwzględnieniem obowiązujących przepisów prawa, regulacji i etyki oraz być proporcjonalna do wymagań biznesowych, klasyfikacji informacji, do których należy uzyskać dostęp, oraz postrzeganego ryzyka.

Zapewnienie, że wszyscy pracownicy są uprawnieni i odpowiedni do pełnienia ról, na które są brani pod uwagę, oraz że pozostają uprawnieni i odpowiedni przez cały okres zatrudnienia.

Zasady i warunki zatrudnienia

Umowy o pracę powinny określać odpowiedzialności personelu i organizacji w zakresie bezpieczeństwa informacji.

Upewnienie się, że personel rozumie swoje obowiązki w zakresie bezpieczeństwa informacji na stanowiska, na które jest brany pod uwagę.

REAGOWANIE NA INCYDENTY

RAPORTOWANIE INCYDENTÓW

ZGŁASZANIE NARUSZEŃ

Raportowanie zdarzeń związanych z bezpieczeństwem informacji

Organizacja powinna zapewnić personelowi mechanizm zgłaszania zaobserwowanych lub podejrzewanych zdarzeń związanych z bezpieczeństwem informacji za pośrednictwem odpowiednich kanałów w odpowiednim czasie.

Wspieranie terminowego, spójnego i skutecznego raportowania zdarzeń związanych z bezpieczeństwem informacji, które mogą być zidentyfikowane przez personel.

PROCEDURY ESKALACJI

ODZYSKIWANIE PO INCYDENCTACH

ODZYSKIWANIE DANYCH I USŁUG

OCHRONA CIĄGŁOŚCI BIZNESOWEJ

PLANOWANIE ODZYSKIWANIA

ANALIZA INCYDENTÓW

PRZYCZYNY I ANALIZA WPŁYWU

PRZEGLĄD INCYDENTÓW

Wyciąganie wniosków z incydentów związanych z bezpieczeństwem informacji

Wiedza uzyskana w wyniku incydentów związanych z bezpieczeństwem informacji powinna być wykorzystywana do wzmacniania i ulepszania środków kontroli bezpieczeństwa informacji.

Zmniejszenie prawdopodobieństwa lub konsekwencji przyszłych incydentów.

ZESPÓŁ REAGOWANIA NA INCYDENT

ZESPÓŁ REAKCJI NA INCYDENTY

Reagowanie na incydenty związane z bezpieczeństwem informacji

Na incydenty związane z bezpieczeństwem informacji należy reagować zgodnie z udokumentowanymi procedurami.

Zapewnienie sprawnego i skutecznego reagowania na incydenty związane z bezpieczeństwem informacji.

Zapewnienie ciągłej adekwatności i skuteczności podejścia organizacji do zarządzania bezpieczeństwem informacji.

SFORUŁOWANIE PROCEDUR

Zarządzanie incydentami związanymi z bezpieczeństwem informacji, planowanie i przygotowanie

Organizacja powinna planować i przygotowywać się do zarządzania incydentami związanymi z bezpieczeństwem informacji poprzez definiowanie, ustanawianie i komunikowanie procesów, ról i obowiązków zarządzania incydentami związanymi z bezpieczeństwem informacji.

Zapewnienie szybkiego, skutecznego, spójnego i uporządkowanego reagowania na incydenty związane z bezpieczeństwem informacji, w tym informowanie o zdarzeniach związanych z bezpieczeństwem informacji.

Ocena incydentów związanych z bezpieczeństwem informacji i podejmowanie decyzji w ich sprawie

Organizacja powinna ocenić zdarzenia związane z bezpieczeństwem informacji i zdecydować, czy powinny one zostać sklasyfikowane jako incydenty związane z bezpieczeństwem informacji.

Zapewnienie skutecznej kategoryzacji i priorytetyzacji zdarzeń związanych z bezpieczeństwem informacji.

ZARZĄDZANIE DANYMI

ZARZĄDZANIE DANYMI W CHMURZE

ZARZĄDZANIE DOSTĘPEM DO CHMURY

PRZECHOWYWANIE DANYCH W CHMURZE

ZASADY BEZPIECZŃSTWA

Bezpieczeństwo informacji podczas korzystania z usług w chmurze

Procesy nabywania, używania, zarządzania i wychodzenia z usług w chmurze powinny być ustanowione zgodnie z wymaganiami organizacji w zakresie bezpieczeństwa informacji.

Definiowanie zabezpieczeń informacji związanych z korzystaniem z usług w chmurze i zarządzanie nimi.

ZARZĄDZANIE KOPIAMI ZAPASOWYMI

PLANOWANIE I TESTOWANIE ODZYSKIWANIA DANYCH

KOPIE ZAPASOWE OFFLINE

Kopia zapasowa informacji

Kopie zapasowe informacji, oprogramowania i systemów powinny być utrzymywane i regularnie testowane zgodnie z uzgodnioną polityką tematyczną dotyczącą tworzenia kopii zapasowych.

Aby umożliwić odzyskanie danych po utracie danych lub systemów.

BACKUP DANCYH

ZARZĄDZANIE DOSTĘPEM DO DANYCH

ZASADY DOSTEPU DO DANYCH

Udokumentowane procedury operacyjne

Procedury operacyjne dla zakładów przetwarzania informacji powinny być udokumentowane i udostępnione personelowi, który ich potrzebuje.

W celu zapewnienia prawidłowego i bezpiecznego działania zakładów przetwarzania informacji.

ARCHIWIZACJA DANYCH

Usuwanie informacji

Informacje przechowywane w systemach informatycznych, urządzeniach lub innych nośnikach danych powinny być usuwane, gdy nie są już potrzebne.

W celu zapobieżenia niepotrzebnemu ujawnieniu informacji poufnych oraz w celu spełnienia wymogów prawnych, ustawowych, regulacyjnych i umownych dotyczących usuwania informacji.

PRZECHOWYWANIE DANYCH

OCHRONA DANYCH WRAŻLIWYCH

OCHRONA DANYCH OSOBOWYCH

BEZPIECZEŃSTWO IT

MONITORROWANIE I AUDYT

AUDYTY WEWNĘTRZNE

Ochrona systemów informatycznych podczas testów audytowych

Testy audytowe i inne działania związane z bezpieczeństwem związane z oceną systemów operacyjnych powinny być zaplanowane i uzgodnione pomiędzy testerem a odpowiednim kierownictwem.

Minimalizacja wpływu audytu i innych działań związanych z zapewnieniem jakości na systemy operacyjne i procesy biznesowe.

MONITORING W CZASIE RZECZYWISTYM

Działania monitorujące

Sieci, systemy i aplikacje powinny być monitorowane pod kątem nietypowych zachowań i powinny być podejmowane odpowiednie działania w celu oceny potencjalnych incydentów związanych z bezpieczeństwem informacji.

Wykrywanie nietypowych zachowań i potencjalnych incydentów związanych z bezpieczeństwem informacji.

LOGOWANIE AKTYWNOŚCI

ZARZĄDZANIE DOSTĘPEM

KONTROLA DOSTĘPU

Korzystanie z uprzywilejowanych programów narzędziowych

Korzystanie z programów narzędziowych, które mogą być w stanie zastąpić sterowanie systemem i aplikacją, powinno być ograniczone i ściśle kontrolowane.

Aby zapewnić, że korzystanie z programów narzędziowych nie szkodzi systemowi i kontroli aplikacji w celu zapewnienia bezpieczeństwa informacji.

Dostęp do kodu źródłowego

Dostęp do odczytu i zapisu kodu źródłowego, narzędzi programistycznych i bibliotek oprogramowania powinien być odpowiednio zarządzany.

Aby zapobiec wprowadzeniu nieautoryzowanych funkcji, należy unikać niezamierzonych lub złośliwych zmian oraz zachować poufność cennej własności intelektualnej.

Ograniczenie dostępu do informacji

Dostęp do informacji i innych powiązanych zasobów powinien być ograniczony zgodnie z ustaloną tematyczną polityką kontroli dostępu.

Zapewnienie tylko autoryzowanego dostępu i zapobieganie nieautoryzowanemu dostępowi do informacji i innych powiązanych zasobów.

ZARZĄDZANIE HASŁAMI

AUTORYZACJA I UWIERZYTELNIANIE

Bezpieczne uwierzytelnianie

Technologie i procedury bezpiecznego uwierzytelniania powinny być wdrażane w oparciu o ograniczenia dostępu do informacji oraz politykę kontroli dostępu dla danego tematu.

Aby zapewnić, że użytkownik lub jednostka jest bezpiecznie uwierzytelniona, gdy udzielany jest dostęp do systemów, aplikacji i usług.

Uprzywilejowane prawa dostępu

Przydzielanie i korzystanie z uprzywilejowanych praw dostępu powinno być ograniczone i zarządzane.

Aby zapewnić, że tylko autoryzowani użytkownicy, składniki oprogramowania i usługi są udostępniane z uprzywilejowanymi prawami dostępu.

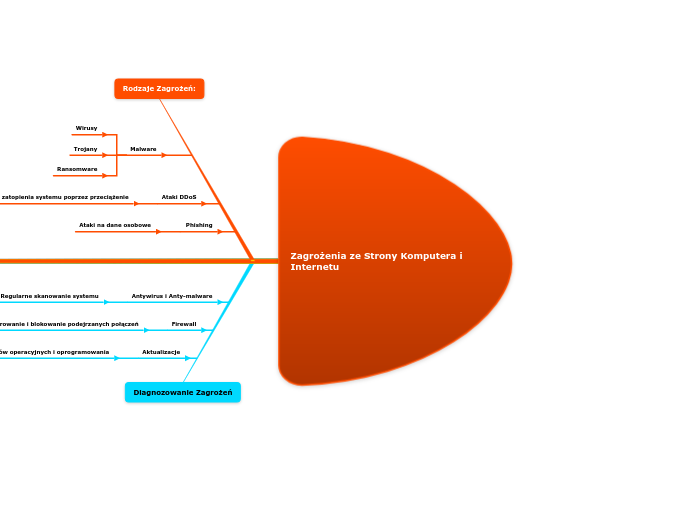

OCHRONA PRZED CYBERZAGROŻENIAMI

SZYFROWANIE DANYCH

Wykorzystanie kryptografii

Należy określić i wdrożyć zasady efektywnego stosowania kryptografii, w tym zarządzania kluczami kryptograficznymi.

Zapewnienie właściwego i skutecznego wykorzystania kryptografii w celu ochrony poufności, autentyczności lub integralności informacji zgodnie z wymogami biznesowymi i bezpieczeństwa informacji oraz z uwzględnieniem wymogów prawnych, ustawowych, regulacyjnych i umownych związanych z kryptografią.

SYSTEM WYKRYWANIA WŁAMAŃ

Zarządzanie lukami w zabezpieczeniach technicznych

Należy uzyskać informacje na temat podatności technicznych wykorzystywanych systemów informatycznych, ocenić narażenie organizacji na takie podatności oraz podjąć odpowiednie środki.

Aby zapobiec wykorzystywaniu luk technicznych.

ANTYWIRUSY I OPROGRAMOWANIA ANTYWIRUSOWE

Ochrona przed złośliwym oprogramowaniem

Ochrona przed złośliwym oprogramowaniem powinna być wdrożona i wsparta odpowiednią świadomością użytkowników.

Aby upewnić się, że Twoje informacje i inne powiązane zasoby są chronione przed złośliwym oprogramowaniem.

ZAPORY SIECIOWE (FIREWALL)

INFRASTRUKTURA

SERWERY I URZĄDZENIA KOŃCOWE

Urządzenia końcowe użytkownika

Informacje przechowywane na urządzeniach użytkowników końcowych, przetwarzane przez nich lub udostępniane za pośrednictwem tych urządzeń powinny być chronione.

Ochrona informacji przed zagrożeniami wynikającymi z użytkowania urządzeń użytkowników końcowych.

SIEĆ I SYSTEMY KOMPUTEROWE

Filtrowanie stron internetowych

Dostęp do zewnętrznych stron internetowych powinien być zarządzany w celu zmniejszenia narażenia na złośliwe treści.

Aby chronić systemy przed narażeniem na szwank złośliwego oprogramowania i zapobiegać dostępowi do nieautoryzowanych zasobów internetowych.

Segregacja sieci

Grupy usług informacyjnych, użytkowników i systemów informacyjnych powinny być segregowane w sieciach organizacji.

Dzielenie sieci w granicach zabezpieczeń i kontrolowanie ruchu między nimi w oparciu o potrzeby biznesowe.

Bezpieczeństwo usług sieciowych

Należy określić, wdrożyć i monitorować mechanizmy bezpieczeństwa, poziomy usług i wymogi dotyczące usług sieciowych.

W celu zapewnienia bezpieczeństwa w korzystaniu z usług sieciowych.

Bezpieczeństwo sieci

Sieci i urządzenia sieciowe powinny być zabezpieczone, zarządzane i kontrolowane w celu ochrony informacji w systemach i aplikacjach.

Aby chronić informacje w sieciach oraz wspierających je obiektach przetwarzania informacji przed kompromitacją za pośrednictwem sieci.

Instalacja oprogramowania w systemach operacyjnych

Należy wdrożyć procedury i środki w celu bezpiecznego zarządzania instalacją oprogramowania w systemach operacyjnych.

Zapewnienie integralności systemów operacyjnych i zapobieganie wykorzystywaniu luk technicznych.

Synchronizacja zegara

Zegary systemów przetwarzania informacji wykorzystywanych przez organizację powinny być zsynchronizowane z zatwierdzonymi źródłami czasu.

Umożliwienie korelacji i analizy zdarzeń związanych z bezpieczeństwem i innych zarejestrowanych danych oraz wspieranie dochodzeń w sprawie incydentów związanych z bezpieczeństwem informacji.

ZARZĄDZANIE BEZPIECZEŃSTWEM IFORMCJAI

SZKOLENIA I ŚWIADOMOŚĆ PRACOWNIKÓW

SZKOLENIA Z ZAKRESU CYBERBEZPIECZEŃSTWA

Świadomość, edukacja i szkolenia w zakresie bezpieczeństwa informacji

Personel organizacji i odpowiednie zainteresowane strony powinny otrzymywać odpowiednią świadomość w zakresie bezpieczeństwa informacji, edukację i szkolenia oraz regularne aktualizacje polityki organizacji w zakresie bezpieczeństwa informacji, polityk i procedur specyficznych dla danego tematu, zgodnie z ich funkcją zawodową.

Zapewnienie, że personel i odpowiednie zainteresowane strony są świadome swoich obowiązków w zakresie bezpieczeństwa informacji i wypełniają je.

PROGRAMY EDUKACYJNE

ZGODNOŚĆ Z REGULACJAMI

HIPAA

ISO/IEC 27002

RODO

ZARZĄDZANIE RYZYKIEM

KONTROLA RYZYKA wdrażanie działań zapobiegawczych i monitorowanie ryzyk

Postępowania dyscyplinarne

Proces dyscyplinarny powinien zostać sformalizowany i zakomunikowany w celu podjęcia działań przeciwko personelowi i innym zainteresowanym stronom, którzy naruszyli politykę bezpieczeństwa informacji.

Zapewnienie, aby pracownicy i inne odpowiednie zainteresowane strony rozumiały konsekwencje naruszeń polityki bezpieczeństwa informacji, odstraszanie pracowników i innych odpowiednich zainteresowanych stron od naruszeń oraz odpowiednie postępowanie z nimi.

Bezpieczna utylizacja lub ponowne użycie sprzętu

Elementy wyposażenia zawierające nośniki danych powinny być weryfikowane w celu zapewnienia, że wszelkie wrażliwe dane i licencjonowane oprogramowanie zostały usunięte lub bezpiecznie nadpisane przed usunięciem lub ponownym wykorzystaniem.

Aby zapobiec wyciekowi informacji ze sprzętu, który ma być utylizowany lub ponownie użyty.

Obowiązki po ustaniu lub zmianie stosunku pracy

Obowiązki i odpowiedzialność w zakresie bezpieczeństwa informacji, które pozostają w mocy po rozwiązaniu lub zmianie zatrudnienia, powinny być określone, egzekwowane i komunikowane odpowiednim pracownikom i innym zainteresowanym stronom.

W celu ochrony interesów organizacji w ramach procesu zmiany lub rozwiązania stosunku pracy lub umowy.

Prawa własności intelektualnej

Organizacja powinna wdrożyć odpowiednie procedury w celu ochrony praw własności intelektualnej.

W celu zapewnienia zgodności z wymogami prawnymi, ustawowymi, regulacyjnymi i umownymi związanymi z prawami własności intelektualnej i korzystaniem z produktów zastrzeżonych.

Monitorowanie, przegląd i zarządzanie zmianami w usługach dostawców

Organizacja powinna regularnie monitorować, przeglądać, oceniać i zarządzać zmianami w praktykach bezpieczeństwa informacji dostawców i świadczeniu usług.

Utrzymanie uzgodnionego poziomu bezpieczeństwa informacji i świadczenia usług zgodnie z umowami z dostawcami.

Kwestia bezpieczeństwa informacji w umowach z dostawcami

Odpowiednie wymogi w zakresie bezpieczeństwa informacji powinny być ustanawiane i uzgadniane z każdym dostawcą w oparciu o rodzaj relacji z dostawcą.

Utrzymanie ustalonego poziomu bezpieczeństwa informacji w relacjach z dostawcami.

Rejestrowanie

Dzienniki, które rejestrują działania, wyjątki, usterki i inne istotne zdarzenia, powinny być tworzone, przechowywane, chronione i analizowane.

Rejestrować zdarzenia, generować dowody, zapewniać integralność informacji, zapobiegać nieautoryzowanemu dostępowi, identyfikować zdarzenia związane z bezpieczeństwem informacji, które mogą prowadzić do incydentu bezpieczeństwa informacji oraz wspierać dochodzenia.

Niezależny przegląd bezpieczeństwa informacji

Podejście organizacji do zarządzania bezpieczeństwem informacji i ich wdrażania, w tym ludzi, procesów i technologii, powinno być poddawane niezależnemu przeglądowi w zaplanowanych odstępach czasu lub w przypadku wystąpienia istotnych zmian.

Zapewnienie ciągłej adekwatności, adekwatności i skuteczności podejścia organizacji do zarządzania bezpieczeństwem informacji.

Zarządzanie wydajnością

Wykorzystanie zasobów powinno być monitorowane i dostosowywane zgodnie z bieżącymi i przewidywanymi potrzebami w zakresie wydajności.

Zapewnienie wymaganej zdolności zakładów przetwarzania informacji, zasobów ludzkich, biur i innych obiektów.

Bezpieczny cykl życia programowania

Należy ustanowić i stosować zasady bezpiecznego rozwoju oprogramowania i systemów.

Aby zapewnić bezpieczeństwo informacji, jest projektowany i wdrażany w ramach bezpiecznego cyklu życia oprogramowania i systemów.

Bezpieczne kodowanie

Zasady bezpiecznego kodowania powinny być stosowane do tworzenia oprogramowania.

Zapewnienie bezpiecznego pisania oprogramowania, co zmniejsza liczbę potencjalnych luk w zabezpieczeniach informacji w oprogramowaniu.

Zarządzanie zmianą

Zmiany w obiektach przetwarzania informacji i systemach informatycznych powinny podlegać procedurom zarządzania zmianami.

Aby zachować bezpieczeństwo informacji podczas wykonywania zmian.

Oddzielenie środowiska programistycznego, testowego i produkcyjnego

Środowiska deweloperskie, testowe i produkcyjne powinny być oddzielone i zabezpieczone.

Ochrona środowiska produkcyjnego i danych przed naruszeniem przez działania programistyczne i testowe.

ZARZĄDZANIE RYZYKIEM identyfikacja i ocena ryzyk, a także wybór metod reagowania

Przejrzyste biurko i wyraźny ekran

Należy określić i odpowiednio egzekwować jasne zasady dotyczące dokumentów papierowych i wymiennych nośników danych oraz zasady dotyczące przejrzystego ekranu w odniesieniu do urządzeń przetwarzających informacje.

Zmniejszenie ryzyka nieautoryzowanego dostępu, utraty i uszkodzenia informacji na biurkach, ekranach i w innych dostępnych miejscach w normalnych godzinach pracy i poza nimi.

Informacje z testu

Informacje testowe powinny być odpowiednio dobrane, chronione i zarządzane.

Zapewnienie adekwatności testowania i ochrony informacji operacyjnych wykorzystywanych do testowania.

Testowanie bezpieczeństwa w fazie rozwoju i akceptacji

Procesy testowania bezpieczeństwa powinny być zdefiniowane i wdrożone w cyklu życia rozwoju.

Sprawdzanie, czy wymagania dotyczące bezpieczeństwa informacji są spełnione podczas wdrażania aplikacji lub kodu w środowisku produkcyjnym.

Zarządzanie konfiguracją

Konfiguracje, w tym konfiguracje zabezpieczeń, sprzętu, oprogramowania, usług i sieci powinny być ustanawiane, dokumentowane, wdrażane, monitorowane i poddawane przeglądowi.

Aby zapewnić, że sprzęt, oprogramowanie, usługi i sieci działają poprawnie z wymaganymi ustawieniami zabezpieczeń, a konfiguracja nie jest zmieniana przez nieautoryzowane lub nieprawidłowe zmiany.

Bezpieczna architektura systemu i zasady inżynieryjne

Zasady projektowania bezpiecznych systemów powinny być ustanowione, udokumentowane, utrzymywane i stosowane do wszelkich działań związanych z rozwojem systemów informatycznych.

Aby zapewnić, że systemy informacyjne są bezpiecznie projektowane, wdrażane i eksploatowane w ramach cyklu życia rozwoju.

Wymagania dotyczące bezpieczeństwa aplikacji

Wymogi w zakresie bezpieczeństwa informacji powinny być identyfikowane, określane i zatwierdzane podczas opracowywania lub nabywania aplikacji.

Aby zapewnić, że wszystkie wymagania dotyczące bezpieczeństwa informacji są identyfikowane i spełniane podczas tworzenia lub nabywania aplikacji.

Konserwacja sprzętu

Sprzęt powinien być odpowiednio konserwowany w celu zapewnienia dostępności, integralności i poufności informacji.

Aby zapobiec utracie, uszkodzeniu, kradzieży lub narażeniu na szwank informacji i innych powiązanych zasobów oraz przerwom w działalności organizacji spowodowanym brakiem konserwacji.

Zgodność z politykami, zasadami i standardami bezpieczeństwa informacji

Zgodność z polityką bezpieczeństwa informacji organizacji, politykami, zasadami i standardami dotyczącymi poszczególnych tematów powinna być regularnie weryfikowana.

Zapewnienie, że bezpieczeństwo informacji jest wdrażane i obsługiwane zgodnie z polityką bezpieczeństwa informacji organizacji, politykami, zasadami i standardami właściwymi dla danego tematu.

Zarządzanie bezpieczeństwem informacji w łańcuchu dostaw ICT

Należy określić i wdrożyć procesy i procedury w celu zarządzania ryzykiem dla bezpieczeństwa informacji związanym z łańcuchem dostaw produktów i usług ICT.

Utrzymanie uzgodnionego poziomu bezpieczeństwa informacji w relacjach z dostawcami.

Bezpieczeństwo informacji w relacjach z dostawcami

Należy zdefiniować i wdrożyć procesy i procedury w celu zarządzania ryzykiem dla bezpieczeństwa informacji związanym z korzystaniem z produktów lub usług dostawcy.

Utrzymanie uzgodnionego poziomu bezpieczeństwa informacji w relacjach z dostawcami.

W przypadkach, gdy organizacja nie ma możliwości nałożenia wymagań na dostawcę, powinna ona:

Uwzględniać wytyczne zawarte w tej kontroli przy podejmowaniu decyzji dotyczących wyboru dostawcy i jego produktu lub usługi.

W razie potrzeby wdrożyć kontrole kompensacyjne w oparciu o ocenę ryzyka.

Te procesy i procedury powinny obejmować te, które mają zostać wdrożone przez organizację, a także te, których organizacja wymaga od dostawcy do wdrożenia w celu rozpoczęcia korzystania z produktów lub usług dostawcy lub zakończenia korzystania z produktów i usług dostawcy, takich jak:

Poziom bezpieczeństwa personelu i bezpieczeństwa fizycznego oczekiwany od personelu i obiektów dostawcy.

Wymagania zapewniające bezpieczne zakończenie relacji z dostawcą, w tym:

Bieżące wymogi dotyczące poufności.

Bezpieczne usuwanie informacji i innych powiązanych aktywów.

Zwrot majątku.

Zarządzanie dokumentacją.

Możliwość przenoszenia informacji w przypadku zmiany dostawcy lub insourcingu.

Ustalenie własności własności intelektualnej powstałej w trakcie zlecenia.

Obsługa informacji.

Pozbawienie praw dostępu.

Zarządzanie niezbędnym transferem informacji, innych powiązanych aktywów i wszelkich innych elementów, które wymagają zmiany oraz zapewnienie utrzymania bezpieczeństwa informacji przez cały okres przesyłania.

Świadomość i szkolenie personelu organizacji współpracującego z personelem dostawcy w zakresie odpowiednich zasad współpracy, polityk tematycznych, procesów i procedur oraz zachowań w zależności od rodzaju dostawcy oraz poziomu dostępu dostawcy do systemów i informacji organizacji.

Odporność oraz, jeśli to konieczne, środki naprawcze i awaryjne w celu zapewnienia dostępności informacji dostawcy i przetwarzania informacji, a tym samym dostępności informacji organizacji.

Obsługa incydentów i sytuacji awaryjnych związanych z produktami i usługami dostawców, w tym obowiązki zarówno organizacji, jak i dostawców.

Łagodzenie niezgodności dostawcy, niezależnie od tego, czy została ona wykryta poprzez monitorowanie, czy w inny sposób.

Monitorowanie zgodności z ustalonymi wymogami bezpieczeństwa informacji dla każdego rodzaju dostawcy i rodzaju dostępu, w tym przegląd zewnętrzny i walidacja produktów.

Ocena i zarządzanie ryzykami bezpieczeństwa informacji związanymi z:

Wadliwego działania lub słabych punktów produktów (w tym komponentów i podskładników oprogramowania używanych w tych produktach) lub usług świadczonych przez dostawców.

Wykorzystanie przez dostawców informacji organizacji i innych powiązanych aktywów, w tym ryzyko pochodzące od potencjalnego złośliwego personelu dostawcy.

Zdefiniowanie rodzajów elementów infrastruktury teleinformatycznej i usług świadczonych przez dostawców, które mogą mieć wpływ na poufność, integralność i dostępność informacji organizacji.

Zdefiniowanie informacji organizacji, usług ICT i infrastruktury fizycznej, do których dostawcy mogą uzyskać dostęp, monitorować, kontrolować lub z których mogą korzystać.

Ocena i wybór produktów lub usług dostawcy, które posiadają odpowiednie mechanizmy kontroli bezpieczeństwa informacji oraz ich przegląd; w szczególności dokładność i kompletność stosowanych przez dostawcę mechanizmów kontrolnych zapewniających integralność informacji dostawcy oraz przetwarzanie informacji, a tym samym bezpieczeństwo informacyjne organizacji.

Ustalenie, w jaki sposób oceniać i wybierać dostawców pod kątem wrażliwości informacji, produktów i usług (np. poprzez analizę rynku, referencje klientów, przegląd dokumentów, oceny na miejscu, certyfikaty).

Identyfikowanie i dokumentowanie rodzajów dostawców (np. usługi ICT, logistyka, media, usługi finansowe, elementy infrastruktury ICT), którzy mogą mieć wpływ na poufność, integralność i dostępność informacji organizacji.

Analiza zagrożeń

Informacje dotyczące zagrożeń bezpieczeństwa informacji powinny być gromadzone i analizowane w celu uzyskania informacji o zagrożeniach.

Zapewnienie świadomości środowiska zagrożeń organizacji, aby można było podjąć odpowiednie działania zaradcze.

Analiza zagrożeń powinna być wykorzystywana:

Jako dane wejściowe do procesów i technik testowania bezpieczeństwa informacji.

Jako dodatkowe dane wejściowe do technicznych środków zapobiegawczych i detektywistycznych, takich jak zapory sieciowe, system wykrywania włamań lub rozwiązania chroniące przed złośliwym oprogramowaniem.

Poprzez wdrażanie procesów mających na celu włączenie informacji zebranych ze źródeł informacji o zagrożeniach do procesów zarządzania ryzykiem bezpieczeństwa informacji w organizacji.

Działania związane z analizą zagrożeń powinny obejmować:

Komunikowanie i udostępnianie ich odpowiednim osobom w zrozumiałym formacie.

Analizowanie informacji w celu zrozumienia, w jaki sposób odnoszą się one do organizacji i w jaki sposób mają dla niej znaczenie.

Przetwarzanie zebranych informacji w celu przygotowania ich do analizy (np. poprzez tłumaczenie, formatowanie lub potwierdzanie informacji).

Zbieranie informacji z wybranych źródeł, które mogą być wewnętrzne i zewnętrzne.

Identyfikowanie, weryfikowanie i wybieranie wewnętrznych i zewnętrznych źródeł informacji, które są niezbędne i odpowiednie do dostarczania informacji wymaganych do tworzenia informacji o zagrożeniach.

Wyznaczanie celów w zakresie tworzenia informacji o zagrożeniach.

Analiza zagrożeń powinna być:

Wykonalne (organizacja może szybko i skutecznie działać na podstawie informacji).

Kontekstowa, w celu zapewnienia świadomości sytuacyjnej (tj. dodanie kontekstu do informacji w oparciu o czas wydarzeń, miejsce ich wystąpienia, wcześniejsze doświadczenia i rozpowszechnienie w podobnych organizacjach).

Wnikliwa (tj. zapewniająca organizacji dokładne i szczegółowe zrozumienie krajobrazu zagrożeń).

Istotna (tj. związana z ochroną organizacji).

Analizę zagrożeń można podzielić na trzy warstwy, które należy wziąć pod uwagę:

Operational Threat Intelligence: Szczegółowe informacje o konkretnych atakach, w tym wskaźniki techniczne.

Taktyczna inteligencja zagrożeń: informacje o metodologiach, narzędziach i technologiach ataków.

Strategiczny wywiad o zagrożeniach: wymiana ogólnych informacji na temat zmieniającego się krajobrazu zagrożeń (np. typów atakujących lub typów ataków).

Informacje o istniejących lub pojawiających się zagrożeniach są gromadzone i analizowane w celu:

Ogranicz wpływ takich zagrożeń.

Ułatwianie świadomych działań mających na celu zapobieganie zagrożeniom wyrządzającym szkodę organizacji.

POLITYKA BEZPIECZEŃSTWA

POLITYKI DOSTĘPU

Zapobieganie wyciekom danych

Środki zapobiegania wyciekom danych powinny być stosowane w systemach, sieciach i wszelkich innych urządzeniach, które przetwarzają, przechowują lub przesyłają informacje wrażliwe.

Wykrywanie i zapobieganie nieuprawnionemu ujawnianiu i wydobywaniu informacji przez osoby fizyczne lub systemy.

Zarządzanie tożsamością

Należy zarządzać pełnym cyklem życia tożsamości.

Umożliwienie jednoznacznej identyfikacji osób i systemów uzyskujących dostęp do informacji i innych powiązanych zasobów organizacji oraz umożliwienie odpowiedniego przypisywania praw dostępu.

Udzielenie lub cofnięcie dostępu do informacji i innych powiązanych aktywów jest zazwyczaj procedurą wieloetapową:

Przyznawanie lub cofanie określonych praw dostępu do tożsamości na podstawie odpowiednich decyzji o upoważnieniu lub uprawnieniu.

Konfigurowanie i aktywowanie tożsamości. Obejmuje to również konfigurację i wstępną instalację powiązanych usług uwierzytelniania.

Ustalenie tożsamości.

Weryfikacja tożsamości podmiotu przed przypisaniem mu tożsamości logicznej.

Potwierdzanie wymogów biznesowych dotyczących tożsamości, która ma zostać ustanowiona.

Procesy stosowane w kontekście zarządzania tożsamością powinny zapewniać, aby:

Prowadzone są rejestry wszystkich istotnych zdarzeń związanych z używaniem i zarządzaniem tożsamościami użytkowników oraz informacjami uwierzytelniającymi.

W określonej domenie pojedyncza tożsamość jest mapowana na pojedynczą jednostkę, [tj. unika się mapowania wielu tożsamości do tej samej jednostki w tym samym kontekście (zduplikowane tożsamości)].

Tożsamości są wyłączane lub usuwane w odpowiednim czasie, jeśli nie są już potrzebne (np. jeśli powiązane z nimi podmioty zostały usunięte lub nie są już używane, lub jeśli osoba powiązana z tożsamością opuściła organizację lub zmieniła rolę).

Tożsamości przypisane podmiotom innym niż ludzie podlegają odpowiednio wyodrębnionemu zatwierdzeniu i niezależnemu ciągłemu nadzorowi.

Tożsamości przypisane wielu osobom (np. wspólne tożsamości) są dozwolone tylko wtedy, gdy są niezbędne ze względów biznesowych lub operacyjnych i podlegają specjalnej zgodzie i dokumentacji.

W przypadku tożsamości przypisanych osobom, określona tożsamość jest powiązana tylko z jedną osobą, tak aby osoba ta mogła zostać pociągnięta do odpowiedzialności za działania dokonane w oparciu o tę konkretną tożsamość.

Informacje uwierzytelniające

Przydzielanie informacji uwierzytelniających i zarządzanie nimi powinno być kontrolowane w ramach procesu zarządzania, w tym doradzanie personelowi w zakresie właściwego postępowania z informacjami uwierzytelniającymi.

Aby zapewnić prawidłowe uwierzytelnianie jednostki i zapobiec niepowodzeniu procesów uwierzytelniania.

Jeśli hasła są używane jako informacje uwierzytelniające, system zarządzania hasłami powinien:

Przechowuj i przesyłaj hasła w formie chronionej.

Nie wyświetlać haseł na ekranie podczas ich wprowadzania.

Zapobiegać używaniu powszechnie używanych haseł oraz skompromitowanych nazw użytkowników, kombinacji haseł zhakowanych systemów.

Zapobieganie ponownemu użyciu poprzednich haseł.

Egzekwowanie zmian haseł w razie potrzeby, na przykład po incydencie związanym z bezpieczeństwem lub po rozwiązaniu umowy lub zmianie zatrudnienia, gdy użytkownik zna hasła do tożsamości, które pozostają aktywne (np. tożsamości współdzielone).

Zmusić użytkowników do zmiany haseł przy pierwszym logowaniu.

Wymuszać silne hasła zgodnie z zaleceniami dobrej praktyki

Zezwalać użytkownikom na wybieranie i zmienianie własnych haseł oraz dołączać procedurę potwierdzania w celu rozwiązania problemów z błędami przy wprowadzaniu danych.

Każda osoba mająca dostęp do informacji uwierzytelniających lub korzystająca z nich powinna zostać poinformowana o zapewnieniu, aby:

Gdy hasła są używane jako informacje uwierzytelniające, silne hasła są wybierane zgodnie z zaleceniami dotyczącymi najlepszych rozwiązań, na przykład.

Hasła mają minimalną długość.

Używaj haseł, które są łatwe do zapamiętania i staraj się zawierać znaki alfanumeryczne i specjalne.

Wpisy nie są oparte na słowach ze słownika lub ich kombinacjach.

Hasła nie są oparte na niczym, co ktoś inny może łatwo odgadnąć lub uzyskać na podstawie informacji o Tobie (np. imion i nazwisk, numerów telefonów i dat urodzenia).

Obowiązek przestrzegania tych zasad jest również zawarty w warunkach zatrudnienia.

Te same hasła nie są używane w różnych usługach i systemach.

Dane uwierzytelniające, których dotyczy problem lub których bezpieczeństwo zostało naruszone, są zmieniane natychmiast po powiadomieniu lub po otrzymaniu jakichkolwiek innych oznak naruszenia bezpieczeństwa.

Tajne informacje uwierzytelniające, takie jak hasła, są poufne. Osobiste tajne informacje uwierzytelniające nie mogą być nikomu udostępniane. Tajne informacje uwierzytelniające wykorzystywane w kontekście tożsamości powiązanych z wieloma użytkownikami lub powiązanych z podmiotami nieosobowymi są udostępniane wyłącznie osobom upoważnionym.

Proces alokacji i zarządzania powinien zapewniać, aby:

Rejestry istotnych zdarzeń związanych z przydzielaniem i zarządzaniem informacjami uwierzytelniającymi są przechowywane, a ich poufność jest zapewniona, a metoda prowadzenia rejestrów jest zatwierdzona (np. przy użyciu zatwierdzonego narzędzia do przechowywania haseł).

Domyślne informacje uwierzytelniające, wstępnie zdefiniowane lub dostarczone przez dostawców, są zmieniane natychmiast po zainstalowaniu systemów lub oprogramowania.

Użytkownicy potwierdzają otrzymanie informacji uwierzytelniających.

Informacje o uwierzytelnieniu, w tym tymczasowe informacje o uwierzytelnieniu, są przesyłane do użytkowników w sposób bezpieczny (np. za pośrednictwem uwierzytelnionego i chronionego kanału), a korzystanie z niechronionych (w postaci czystego tekstu) wiadomości elektronicznych w tym celu jest unikane.

Ustanowiono procedury mające na celu weryfikację tożsamości użytkownika przed dostarczeniem nowych, zastępczych lub tymczasowych informacji uwierzytelniających.

Osobiste hasła lub osobiste numery identyfikacyjne (PIN) generowane automatycznie podczas procesu rejestracji jako tymczasowe tajne informacje uwierzytelniające są niemożliwe do odgadnięcia i unikalne dla każdej osoby, a użytkownicy są zobowiązani do ich zmiany po pierwszym użyciu.

Prawa dostępu

Prawa dostępu do informacji i innych powiązanych zasobów powinny być udostępniane, przeglądane, modyfikowane i usuwane zgodnie z zasadami i regułami kontroli dostępu organizacji.

Zapewnienie, że dostęp do informacji i innych powiązanych zasobów jest zdefiniowany i autoryzowany zgodnie z wymaganiami biznesowymi.

Prawa dostępu użytkownika do informacji i innych powiązanych aktywów należy sprawdzić i dostosować lub usunąć przed jakąkolwiek zmianą lub rozwiązaniem stosunku pracy w oparciu o ocenę czynników ryzyka, takich jak:

Wartość aktualnie dostępnych aktywów.

Aktualne obowiązki użytkownika.

Czy wypowiedzenie lub zmiana zostały zainicjowane przez użytkownika czy kierownictwo oraz powód rozwiązani.

Regularne przeglądy praw dostępu fizycznego i logicznego powinny uwzględniać następujące kwestie:

Uprawnienia do uprzywilejowanych praw dostępu.

Prawa dostępu użytkowników po wszelkich zmianach w tej samej organizacji (np. zmiana stanowiska, awans, degradacja) lub rozwiązaniu stosunku pracy.

Proces zapewniania przypisywania lub cofania fizycznych i logicznych praw dostępu przyznanych uwierzytelnionej tożsamości podmiotu powinien obejmować:

Prowadzenie rejestru zmian logicznych i fizycznych praw dostępu użytkowników.

Usuwanie lub dostosowywanie fizycznych i logicznych praw dostępu, co może nastąpić poprzez usunięcie, unieważnienie lub wymianę kluczy, informacji uwierzytelniających, kart identyfikacyjnych lub subskrypcji.

Modyfikowanie praw dostępu użytkowników, którzy zmienili role lub stanowiska.

Prowadzenie centralnego rejestru praw dostępu przyznanych identyfikatorowi użytkownika (ID, logicznemu lub fizycznemu) w celu uzyskania dostępu do informacji i innych powiązanych aktywów.

Zapewnienie, że prawa dostępu zostaną aktywowane (np. przez usługodawców) dopiero po pomyślnym zakończeniu procedur autoryzacji.

Sprawdzenie, czy poziom przyznanego dostępu jest zgodny z polityką dostępu dotyczącą konkretnego tematu i jest spójny z innymi wymogami bezpieczeństwa informacji, takimi jak podział obowiązków.

Sprawdzenie, czy poziom przyznanego dostępu jest zgodny z polityką dostępu dotyczącą konkretnego tematu i jest spójny z innymi wymogami bezpieczeństwa informacji, takimi jak podział obowiązków.

Rozważenie nadania tymczasowych praw dostępu na czas określony i cofnięcia ich po upływie terminu ważności, w szczególności w przypadku personelu tymczasowego lub tymczasowego dostępu wymaganego przez personel.

Zapewnienie odebrania praw dostępu, gdy ktoś nie potrzebuje dostępu do informacji i innych powiązanych aktywów, w szczególności zapewnienie terminowego odebrania praw dostępu użytkownikom, którzy opuścili organizację.

Rozważenie podziału obowiązków, w tym rozdzielenie ról zatwierdzania i wdrażania praw dostępu, oraz rozdzielenie sprzecznych ról.

Uwzględnienie wymagań biznesowych oraz polityki tematycznej organizacji i zasad kontroli dostępu.

Uzyskanie pozwolenia od właściciela informacji i innych powiązanych aktywów na wykorzystanie informacji i innych powiązanych aktywów. Odpowiednie może być również oddzielne zatwierdzenie praw dostępu przez kierownictwo.

Kontrola dostępu

Zasady kontroli fizycznego i logicznego dostępu do informacji i innych powiązanych zasobów powinny być ustanawiane i wdrażane w oparciu o wymogi biznesowe i wymogi bezpieczeństwa informacji.

Zapewnienie autoryzowanego dostępu i zapobieganie nieautoryzowanemu dostępowi do informacji i innych powiązanych zasobów.

Należy zachować ostrożność podczas określania reguł kontroli dostępu, które należy wziąć pod uwagę:

Kiedy należy zdefiniować i regularnie przeglądać zatwierdzenie.

Zmiany uprawnień użytkowników, które są inicjowane automatycznie przez system informatyczny i te inicjowane przez administratora.

Zmiany w etykietach informacyjnych, które są inicjowane automatycznie przez urządzenia przetwarzające informacje oraz te, które są inicjowane według uznania użytkownika.

Ustanawianie reguł opartych na założeniu najmniejszego uprzywilejowania, "Wszystko jest generalnie zabronione, chyba że jest wyraźnie dozwolone", zamiast słabszej zasady: "Wszystko jest ogólnie dozwolone, chyba że jest wyraźnie zabronione".

W kontekście kontroli dostępu często stosuje się nadrzędne zasady. Dwie z najczęściej stosowanych zasad to:

Konieczność użycia: Podmiotowi przypisuje się dostęp do infrastruktury informatycznej tylko wtedy, gdy istnieje wyraźna potrzeba.

Wiedza zaradcza: podmiotowi udziela się dostępu tylko do tych informacji, które są mu potrzebne do wykonywania jego zadań (różne zadania lub role oznaczają różne informacje wymagane do poznania, a tym samym różne profile dostępu).

Podczas definiowania i implementowania reguł kontroli dostępu należy wziąć pod uwagę następujące kwestie:

Rozważenie, w jaki sposób można odzwierciedlić elementy lub czynniki istotne dla dynamicznej kontroli dostępu.

Uwzględnianie wszystkich rodzajów dostępnych połączeń w środowiskach rozproszonych, tak aby podmioty miały dostęp tylko do informacji i innych powiązanych aktywów, w tym sieci i usług sieciowych, do korzystania z których są uprawnione.

Spójność między prawami dostępu a potrzebami i wymogami w zakresie fizycznych zabezpieczeń obwodowych.

Spójność między prawami dostępu a tajemnicą informacji.

Wymagania te oraz zasady dotyczące poszczególnych tematów powinny uwzględniać następujące kwestie:

Logowania

Zarządzanie prawami dostępu.

Formalne zatwierdzanie wniosków o dostęp.

Segregacja funkcji kontroli dostępu (np. żądanie dostępu, autoryzacja dostępu, administracja dostępem).

Odpowiednie przepisy ustawowe, wykonawcze i wszelkie zobowiązania umowne dotyczące ograniczenia dostępu do danych lub usług.

Podział obowiązków.

Ograniczenia uprzywilejowanego dostępu.

Rozpowszechnianie informacji i autoryzacja informacji (np. zasada ograniczonego dostępu) oraz poziomy bezpieczeństwa informacji i klasyfikacja informacji.

Fizyczny dostęp, który musi być wsparty odpowiednimi fizycznymi kontrolami dostępu.

Bezpieczeństwo aplikacji.

Określenie, które podmioty wymagają jakiego rodzaju dostępu do informacji i innych powiązanych aktywów.

POLITYKI PRYWATOŚCI DANYCH

Maskowanie danych

Maskowanie danych powinno być używane zgodnie z zasadami organizacji dotyczącymi kontroli dostępu i innymi powiązanymi zasadami specyficznymi dla tematu oraz wymaganiami biznesowymi, biorąc pod uwagę obowiązujące prawodawstwa.

Ograniczenie ujawniania danych wrażliwych, w tym danych umożliwiających ustalenie tożsamości, oraz zapewnienie zgodności z wymogami prawnymi, ustawowymi, regulacyjnymi i umownymi.

Prywatność i ochrona danych osobowych

Organizacja powinna określić i spełnić wymagania dotyczące zachowania prywatności i ochrony informacji umożliwiających ustalenie tożsamości zgodnie z obowiązującymi przepisami prawa i regulacjami oraz wymogami umownymi.

W celu zapewnienia zgodności z wymogami prawnymi, ustawowymi, regulacyjnymi i umownymi związanymi z aspektami bezpieczeństwa informacji w zakresie ochrony informacji umożliwiających ustalenie tożsamości.

Ochrona rejestru

Dokumentacja powinna być chroniona przed utratą, zniszczeniem, fałszerstwem, nieuprawnionym dostępem i nieuprawnionym ujawnieniem.

W celu spełnienia wymogów prawnych, ustawowych, regulacyjnych i umownych oraz oczekiwań społeczności lub społeczeństwa związanych z zachowaniem i dostępnością rejestrów.

POLITYKI OGÓLNE

Zwrot aktywów

Personel i inne zainteresowane strony, jeśli jest to właściwe, powinny zwrócić wszystkie aktywa organizacji znajdujące się w ich posiadaniu po zmianie lub rozwiązaniu stosunku pracy, kontraktu lub porozumienia.

Ochrona majątku organizacji w ramach procesu zmiany lub rozwiązania stosunku pracy, umowy lub porozumienia.

Organizacja powinna jasno określić i udokumentować wszystkie informacje i inne powiązane aktywa, które mają zostać zwrócone, które mogą obejmować:

Sprzęt uwierzytelniający (np. klucze mechaniczne, tokeny fizyczne i karty inteligentne) dla systemów informatycznych, obiektów i archiwów fizycznych.

Specjalistyczny sprzęt.

Przenośne urządzenia pamięci masowej.

Urządzenia końcowe użytkownika.

Przekazywanie informacji

Zasady, procedury lub umowy dotyczące przekazywania informacji powinny obowiązywać dla wszystkich rodzajów obiektów transferu w ramach organizacji oraz między organizacją a innymi stronami.

Zachowanie bezpieczeństwa informacji udostępnianych wewnątrz organizacji oraz z każdym zainteresowanym podmiotem zewnętrznym.

W celu ochrony ustnego przekazywania informacji należy przypomnieć personelowi i innym zainteresowanym stronom, że powinni:

Rozpocznij wszelkie poufne rozmowy od zastrzeżenia, aby obecni znali poziom klasyfikacji i wszelkie wymagania dotyczące obsługi tego, co mają usłyszeć.

Zapewnić odpowiednie sterowanie pomieszczeniami (np. izolacja akustyczna, zamknięte drzwi).

Być przebadany na odpowiednim poziomie, aby móc przysłuchiwać się rozmowie.

Nie pozostawiać wiadomości zawierających poufne informacje na automatycznej sekretarce lub wiadomości głosowych, ponieważ mogą one zostać odtworzone przez osoby nieuprawnione, przechowywane w systemach komunalnych lub przechowywane w nieprawidłowy sposób w wyniku błędnego wybierania numeru.

Nie prowadzić poufnych rozmów słownych w miejscach publicznych lub za pośrednictwem niezabezpieczonych kanałów komunikacyjnych, ponieważ mogą one zostać podsłuchane przez osoby nieupoważnione.

W przypadku przekazywania fizycznych nośników danych (w tym papieru); polityki, procedury i umowy powinny również obejmować:

Prowadzenie dzienników w celu identyfikacji zawartości nośników danych, zastosowanych zabezpieczeń, a także rejestrowania listy uprawnionych odbiorców, czasu przekazania do depozytariuszy tranzytowych i odbioru w miejscu przeznaczenia.

Zatwierdzona lista osób trzecich świadczących usługi transportowe lub kurierskie w zależności od klauzuli tajności informacji.

Procedury weryfikacji tożsamości kurierów.

W zależności od poziomu klauzuli tajności informacji na nośnikach danych, które mają być transportowane, należy stosować środki kontroli umożliwiające łatwe stwierdzenie naruszenia lub środki kontroli odporne na manipulacje (np. torby, pojemniki).

Standardy identyfikacji kurierów.

Listę autoryzowanych i rzetelnych kurierów uzgodnioną przez kierownictwo.

Opakowanie, które chroni zawartość przed wszelkimi uszkodzeniami fizycznymi, które mogą wystąpić podczas transportu i zgodnie ze specyfikacjami producenta, na przykład chroniąc przed wszelkimi czynnikami środowiskowymi, które mogą obniżyć skuteczność odzysku nośników danych, takimi jak narażenie na ciepło, wilgoć lub pola elektromagnetyczne; stosowanie minimalnych norm technicznych dotyczących pakowania i przesyłania (np. stosowanie nieprzezroczystych kopert).

Zapewnienie, że wiadomości są prawidłowo adresowane i przekazywane dalej.

Odpowiedzialność za kontrolowanie i raportowanie przekazywania, wysyłania i odbierania.

Zasady, procedury i umowy powinny również uwzględniać następujące elementy w przypadku korzystania z urządzeń łączności elektronicznej do przekazywania informacji:

Doradzanie personelowi i innym zainteresowanym stronom w kwestiach związanych z korzystaniem z faksów lub usług, a mianowicie:

Celowe lub przypadkowe programowanie maszyn do wysyłania wiadomości na określone numery.

Nieautoryzowany dostęp do wbudowanych magazynów wiadomości w celu pobierania wiadomości.

Doradzanie personelowi i innym interesariuszom, aby nie wysyłali krótkich wiadomości tekstowych (SMS) ani komunikatorów internetowych z krytycznymi informacjami, ponieważ mogą one zostać odczytane w miejscach publicznych (a więc przez osoby nieuprawnione) lub przechowywane na urządzeniach, które nie są odpowiednio zabezpieczone.

Ograniczenia związane z elektronicznymi środkami komunikacji (np. zapobieganie automatycznemu przekazywaniu poczty elektronicznej na zewnętrzne adresy mailowe).

Silniejszy poziom uwierzytelniania przy przekazywaniu informacji za pośrednictwem publicznie dostępnych sieci.

Uzyskanie zgody przed skorzystaniem z zewnętrznych usług publicznych, takich jak komunikatory internetowe, sieci społecznościowe, udostępnianie plików lub przechowywanie w chmurze.

Zapobieganie wysyłaniu dokumentów i wiadomości w komunikacji na niewłaściwy adres lub numer.

Ochrona przekazywanych szczególnie chronionych informacji elektronicznych w formie załącznika.

Wykrywanie i ochrona przed złośliwym oprogramowaniem, które może być przenoszone za pośrednictwem łączności elektronicznej.

W odniesieniu do wszystkich rodzajów przekazywania informacji polityki, procedury i umowy powinny obejmować:

Uwzględnienie wszelkich innych istotnych wymogów prawnych, ustawowych, regulacyjnych i umownych związanych z przekazywaniem informacji (np. wymagania dotyczące podpisów elektronicznych).

Wytyczne dotyczące przechowywania i usuwania wszystkich rejestrów biznesowych, w tym wiadomości.

Mogą istnieć lokalne przepisy i regulacje dotyczące przechowywania i usuwania dokumentacji biznesowej!

Politykę lub wytyczne dotyczące dopuszczalnego korzystania z urządzeń do przekazywania informacji.

Niezawodność i dostępność usługi transferu.

Stosowanie uzgodnionego systemu etykietowania informacji wrażliwych lub krytycznych, zapewniając, że znaczenie etykiet jest natychmiast zrozumiałe i że informacje są odpowiednio chronione.

Odpowiedzialność w przypadku incydentów związanych z bezpieczeństwem informacji, takich jak utrata fizycznych nośników pamięci lub danych.

Wskazanie odpowiednich osób kontaktowych w zakresie przekazywania informacji, w tym, w stosownych przypadkach, właścicieli informacji, właścicieli ryzyka, funkcjonariuszy służb bezpieczeństwa i opiekunów informacji.

Kontrole mające na celu zapewnienie identyfikowalności i niezaprzeczalności, w tym utrzymanie łańcucha dowodowego informacji podczas transportu.

Środki kontroli mające na celu ochronę przekazywanych informacji przed przechwyceniem, nieuprawnionym dostępem, kopiowaniem, modyfikacją, wprowadzaniem w błąd, zniszczeniem i odmową usługi, w tym poziomy kontroli dostępu współmierne do klasyfikacji danych informacji oraz wszelkie specjalne środki kontroli, które są wymagane do ochrony informacji wrażliwych, takie jak stosowanie technik kryptograficznych.

Etykietowanie informacji

Odpowiedni zestaw procedur etykietowania informacji powinien zostać opracowany i wdrożony zgodnie ze schematem klasyfikacji informacji przyjętym przez organizację.

Ułatwienie komunikacji w zakresie klasyfikacji informacji oraz wsparcie automatyzacji przetwarzania i zarządzania informacjami.

Przykłady technik etykietowania obejmują:

Znak wodny.

Metadane.

Nagłówki i stopki.

Etykiety fizyczne.

Procedury etykietowania informacji powinny obejmować informacje i inne powiązane zasoby we wszystkich formatach. Etykietowanie powinno odzwierciedlać schemat klasyfikacji. Etykiety powinny być łatwo rozpoznawalne. Procedury powinny zawierać wytyczne dotyczące miejsca i sposobu umieszczania etykiet, z uwzględnieniem sposobu uzyskiwania dostępu do informacji lub postępowania z zasobami, w zależności od rodzajów nośników pamięci. Procedury mogą określać:

Jak postępować w przypadkach, gdy etykietowanie nie jest możliwe (np. ze względu na ograniczenia techniczne).

W jaki sposób oznaczać informacje przesyłane lub przechowywane za pomocą środków elektronicznych lub fizycznych, albo w dowolnym innym formacie.

Przypadki, w których pominięto etykietowanie (np. etykietowanie informacji nieobjętych klauzulą poufności w celu zmniejszenia obciążenia pracą).

Klasyfikacja informacji

Informacje powinny być klasyfikowane zgodnie z potrzebami organizacji w zakresie bezpieczeństwa informacji w oparciu o poufność, integralność, dostępność i odpowiednie wymagania interesariuszy.

Zapewnienie, że potrzeby w zakresie ochrony informacji są identyfikowane i rozumiane zgodnie z ich znaczeniem dla organizacji.

Na przykład system klasyfikacji poufności informacji może opierać się na czterech poziomach, jak następuje:

Ujawnienie ma poważny wpływ na długoterminowe cele biznesowe lub zagraża przetrwaniu organizacji.

Ujawnienie informacji ma znaczący krótkoterminowy wpływ na działalność lub cele biznesowe.

Ujawnienie danych w niewielkim stopniu szkodzi reputacji lub ma niewielki wpływ na działalność operacyjną.

Ujawnienie nie wyrządza żadnej szkody.

Dopuszczalne sposoby wykorzystania informacji i innych powiązanych aktywów

Należy określić, udokumentować i wdrożyć zasady dopuszczalnego wykorzystania i procedury postępowania z informacjami i innymi powiązanymi aktywami.

W celu zapewnienia, że informacje i inne powiązane zasoby są odpowiednio chronione, wykorzystywane i przetwarzane.

Należy opracować procedury dopuszczalnego stosowania dla całego cyklu życia informacji, zgodnie z ich klasyfikacją i ustalonym ryzykiem. Należy wziąć pod uwagę następujące elementy:

Zezwolenie na usunięcie informacji i innych powiązanych aktywów oraz wspierane metody usuwania.

Wyraźne oznakowanie wszystkich kopii nośników danych (elektronicznych lub fizycznych) dla uprawnionego odbiorcy.

Przechowywanie aktywów związanych z informacjami zgodnie ze specyfikacjami producentów.

Ochrona tymczasowych lub stałych kopii informacji na poziomie zgodnym z ochroną informacji oryginalnych.

Prowadzenie rejestru uprawnionych użytkowników informacji i innych powiązanych aktywów.

Ograniczenia dostępu wspierające wymogi ochrony dla każdego poziomu klauzuli tajności.

Organizacja powinna ustanowić zasady tematyczne dotyczące dopuszczalnego wykorzystania informacji i innych powiązanych zasobów oraz poinformować o tym każdego, kto używa lub ma z nimi do czynienia (z informacjami) i innymi powiązanymi zasobami. Polityka dotycząca dopuszczalnego korzystania z informacji powinna zawierać jasne wytyczne dotyczące sposobu korzystania z informacji i innych powiązanych zasobów przez osoby fizyczne. Polityka tematyczna powinna określać:

Monitorowanie działań wykonywanych przez organizację.

Dozwolone i zabronione korzystanie z informacji i innych powiązanych aktywów.

Oczekiwane i niedopuszczalne zachowania osób fizycznych z punktu widzenia bezpieczeństwa informacji.

Inwentaryzacja informacji i innych powiązanych aktywów

Należy opracować i prowadzić spis informacji i innych powiązanych aktywów, w tym właścicieli.

Identyfikowanie informacji organizacji i innych powiązanych zasobów w celu zachowania ich bezpieczeństwa informacji i przypisania odpowiedniego właściciela.

Właściciel aktywów powinien być odpowiedzialny za właściwe zarządzanie aktywami przez cały cykl życia aktywów, zapewniając, aby:

Wspierają pracowników, którzy mają role i obowiązki w zakresie zarządzania swoimi informacjami.

Są zaangażowane w identyfikowanie ryzyka związanego z ich aktywami i zarządzanie nim.

Informacje i inne powiązane aktywa, po ich usunięciu, są przetwarzane w bezpieczny sposób i usuwane z inwentarza.

Ograniczenia dostępu są zgodne z klasyfikacją oraz że są skuteczne i podlegają okresowym przeglądom.

Ustanowiono wymagania dotyczące dopuszczalnego wykorzystania informacji i innych powiązanych aktywów.

Komponenty wspierające zasoby technologiczne są wymienione i połączone, takie jak baza danych, pamięć masowa, komponenty oprogramowania i podkomponenty.

Klasyfikacja jest okresowo poddawana przeglądowi.

Informacje i inne powiązane aktywa są odpowiednio klasyfikowane i chronione.

Informacje i inne powiązane aktywa są inwentaryzowane.

Spis informacji i innych powiązanych aktywów powinien być dokładny, aktualny i spójny z innymi inwentarzami. Opcje zapewnienia dokładności informacji o inwentaryzacji i innych powiązanych zasobów obejmują:

Automatycznie wymuszaj aktualizacje zapasów podczas instalowania, zmieniania lub usuwania zasobu.

Przeprowadzanie regularnych przeglądów zidentyfikowanych informacji i innych powiązanych aktywów w odniesieniu do inwentaryzacji aktywów.

Bezpieczeństwo informacji w zarządzaniu projektami

Bezpieczeństwo informacji powinno być zintegrowane z zarządzaniem projektami.

Aby zapewnić bezpieczeństwo informacji związanych z projektami i produktami końcowymi, zagrożenia dla bezpieczeństwa informacji są skutecznie eliminowane w zarządzaniu projektami przez cały cykl życia projektu.

Wymogi w zakresie bezpieczeństwa informacji powinny być określane dla wszystkich rodzajów projektów, nie tylko dla projektów rozwojowych ICT. Przy określaniu tych wymagań należy również wziąć pod uwagę następujące kwestie:

Poziom zaufania lub pewności wymagany od stron trzecich w celu spełnienia zasad bezpieczeństwa informacji organizacji i zasad specyficznych dla danego tematu, w tym odpowiednich klauzul bezpieczeństwa we wszelkich umowach lub kontraktach.

Wymogi wymagane przez inne środki kontroli bezpieczeństwa informacji (np. interfejsy rejestrowania i monitorowania lub systemy wykrywania wycieków danych).

Zgodność z otoczeniem prawnym, ustawowym, regulacyjnym i umownym, w którym działa organizacja.

Wymogi dotyczące procesów biznesowych, takie jak rejestrowanie i monitorowanie transakcji, wymogi dotyczące niezaprzeczalności.

Informowanie użytkowników o ich obowiązkach i odpowiedzialności.

Procesy zapewniania dostępu i autoryzacji klientom i innym potencjalnym użytkownikom biznesowym, a także użytkownikom uprzywilejowanym lub technicznym, takim jak odpowiedni członkowie projektu, potencjalny personel operacyjny lub dostawcy zewnętrzni.

Poziom zaufania lub pewności wymagany w odniesieniu do deklarowanej tożsamości podmiotów w celu spełnienia wymogów uwierzytelniania.

Wymagane potrzeby w zakresie ochrony informacji i innych powiązanych aktywów, w szczególności pod względem poufności, integralności i dostępności.

Jakie informacje są objęte (ustalanie informacji), jakie są odpowiadające im potrzeby w zakresie bezpieczeństwa informacji oraz potencjalny negatywny wpływ na działalność, który może wynikać z braku odpowiedniego zabezpieczenia.

Stosowane zarządzanie projektami powinno wymagać, aby:

Ryzyka związane z bezpieczeństwem informacji związane z realizacją projektów, takie jak bezpieczeństwo aspektów komunikacji wewnętrznej i zewnętrznej, są uwzględniane i traktowane w całym cyklu życia projektu.

Postępy w leczeniu ryzyka związanego z bezpieczeństwem informacji są poddawane przeglądowi, a skuteczność leczenia jest oceniana i testowana.

Wymogi w zakresie bezpieczeństwa informacji [np. wymogi dotyczące bezpieczeństwa aplikacji, wymogi dotyczące przestrzegania praw własności intelektualnej itp.] są uwzględniane na wczesnych etapach projektów.

Ryzyka związane z bezpieczeństwem informacji były oceniane i traktowane na wczesnym etapie i okresowo w ramach ryzyka projektu przez cały cykl życia projektu.

Kontakt ze specjalnymi grupami zainteresowań

Organizacja powinna nawiązywać i utrzymywać kontakty ze specjalnymi grupami interesu lub innymi specjalistycznymi forami bezpieczeństwa i stowarzyszeniami zawodowymi.

Zapewnienie odpowiedniego przepływu informacji odbywa się z poszanowaniem bezpieczeństwa informacji.

Członkostwo w specjalnych grupach lub forach interesu powinno być uważane za sposób do:

Zapewnienie odpowiednich punktów łącznikowych w przypadku incydentów związanych z bezpieczeństwem informacji.

Wymieniać informacje o nowych technologiach, produktach, usługach, zagrożeniach lub lukach w zabezpieczeniach.

Uzyskać dostęp do specjalistycznych porad w zakresie bezpieczeństwa informacji.

Otrzymywanie wczesnych ostrzeżeń o alertach, poradach i poprawkach dotyczących ataków i luk w zabezpieczeniach.

Zapewnić, aby wiedza na temat środowiska bezpieczeństwa informacji była aktualna.

Poszerzanie wiedzy na temat najlepszych praktyk i bycie na bieżąco z istotnymi informacjami dotyczącymi bezpieczeństwa.

Kontakt z urzędami

Organizacja powinna nawiązać i utrzymywać kontakt z odpowiednimi organami.

Zapewnienie odpowiedniego przepływu informacji z poszanowaniem bezpieczeństwa informacji pomiędzy organizacją a odpowiednimi organami prawnymi, regulacyjnymi i nadzorczymi.

Podział obowiązków

Sprzeczne obowiązki i sprzeczne obszary odpowiedzialności powinny być rozdzielone.

Zmniejszenie ryzyka oszustw, błędów i omijania kontroli bezpieczeństwa informacji.

Organizacja powinna określić, które obowiązki i obszary odpowiedzialności muszą zostać rozdzielone:

... !

Projektowanie, audytowanie i zapewnianie kontroli bezpieczeństwa informacji.

Korzystanie z aplikacji i administrowanie bazami danych.

Korzystanie z aplikacji i administrowanie nimi.

Tworzenie oprogramowania i administrowanie systemami produkcyjnymi.

Projektowanie, wdrażanie i opiniowanie kodu.

Wnioskowanie, zatwierdzanie i wdrażanie praw dostępu.

Inicjowanie, zatwierdzanie i przeprowadzanie zmian.

Obowiązki zarządcze

Kierownictwo powinno wymagać od całego personelu stosowania zabezpieczeń informacji zgodnie z ustaloną polityką bezpieczeństwa informacji, politykami i procedurami organizacji dotyczącymi poszczególnych tematów.

Zapewnienie, że kierownictwo rozumie swoją rolę w bezpieczeństwie informacji i podejmuje działania mające na celu zapewnienie, że wszyscy pracownicy są świadomi i wypełniają swoje obowiązki w zakresie bezpieczeństwa informacji.

Obowiązki kierownictwa powinny obejmować zapewnienie, aby personel:

Tam, gdzie jest to wykonalne, mają oni zapewniony poufny kanał zgłaszania naruszeń polityk bezpieczeństwa informacji, polityk tematycznych lub procedur bezpieczeństwa informacji ("whistleblowing"). Może to umożliwić anonimowe dokonywanie zgłoszeń lub zawierać przepisy gwarantujące, że wiedza na temat tożsamości osoby zgłaszającej jest znana wyłącznie osobom, które muszą zająć się takimi zgłoszeniami.

Mają zapewnione odpowiednie zasoby i czas na planowanie projektu w celu wdrożenia procesów i kontroli związanych z bezpieczeństwem w organizacji.

W dalszym ciągu posiadać odpowiednie umiejętności i kwalifikacje w zakresie bezpieczeństwa informacji poprzez ustawiczne kształcenie zawodowe.

Przestrzeganie warunków zatrudnienia, kontraktu lub porozumienia, w tym polityki bezpieczeństwa informacji organizacji oraz odpowiednich metod pracy.

Osiągnąć poziom świadomości bezpieczeństwa informacji odpowiedni do swoich ról i obowiązków w organizacji.

Są upoważnieni do wypełniania polityki bezpieczeństwa informacji oraz polityk tematycznych organizacji.

Otrzymują wytyczne, które definiują oczekiwania w zakresie bezpieczeństwa informacji związane z ich rolą w organizacji.

Został odpowiednio poinstruowani o swoich rolach i obowiązkach w zakresie bezpieczeństwa informacji przed uzyskaniem dostępu do informacji organizacji i innych powiązanych zasobów.

Role i obowiązki związane z bezpieczeństwem informacji

Role i obowiązki związane z bezpieczeństwem informacji powinny być zdefiniowane i przydzielone zgodnie z potrzebami organizacji.

Ustanowienie zdefiniowanej, zatwierdzonej i zrozumiałej struktury wdrażania, obsługi i zarządzania bezpieczeństwem informacji w organizacji.

Organizacja powinna zdefiniować i zarządzać obowiązkami związanymi z:

Wszyscy pracownicy, którzy korzystają z informacji organizacji i innych powiązanych zasobów.

Działania w zakresie zarządzania ryzykiem związanym z bezpieczeństwem informacji, w szczególności akceptacja ryzyka rezydualnego (np. dla właścicieli ryzyka).

Przeprowadzanie określonych procesów związanych z bezpieczeństwem informacji.

Ochrona informacji i innych powiązanych aktywów.

Polityki bezpieczeństwa informacji

Polityka bezpieczeństwa informacji i polityki tematyczne powinny być określone, zatwierdzone przez kierownictwo, opublikowane, przekazane i potwierdzone przez odpowiedni personel i odpowiednie zainteresowane strony, a także poddawane przeglądowi w zaplanowanych odstępach czasu i w przypadku wystąpienia istotnych zmian.

Zapewnienie ciągłej adekwatności, skuteczności kierownictwa i wsparcia w zakresie bezpieczeństwa informacji zgodnie z wymogami biznesowymi, prawnymi, ustawowymi, regulacyjnymi i umownymi.

Przegląd powinien obejmować ocenę możliwości poprawy polityki bezpieczeństwa informacji w organizacji oraz polityk tematycznych i zarządzania bezpieczeństwem informacji w odpowiedzi na zmiany w:

Wnioski wyciągnięte ze zdarzeń i incydentów związanych z bezpieczeństwem informacji.

Obecne i prognozowane środowisko zagrożeń bezpieczeństwa informacji.

Zagrożenia bezpieczeństwa informacji.

Regulaminów, statutów, aktów prawnych i umów.

Otoczenie techniczne organizacji.

Strategia biznesowa organizacji.

Polityki tematyczne

Kontrola dostępu.

Bezpieczeństwo fizyczne i środowiskowe.

Zarządzanie aktywami.

Przekazywanie informacji.

Bezpieczna konfiguracja i obsługa urządzeń końcowych użytkownika.

Bezpieczeństwo sieci.

Zarządzanie incydentami związanymi z bezpieczeństwem informacji.

Kopia zapasowa.

Kryptografia i zarządzanie kluczami.

Klasyfikacja i postępowanie z informacjami.

Zarządzanie podatnościami technicznymi.

Bezpieczny rozwój.

Polityka bezpieczeństwa informacji powinna zawierać oświadczenia dotyczące:

Procedury postępowania w przypadku zwolnień i wyjątków.

Przypisanie obowiązków w zakresie zarządzania bezpieczeństwem informacji do zdefiniowanych ról.

Zobowiązanie do ciągłego doskonalenia systemu zarządzania bezpieczeństwem informacji.

Zobowiązanie do spełniania obowiązujących wymogów związanych z bezpieczeństwem informacji.

Zasady kierujące wszystkimi działaniami związanymi z bezpieczeństwem informacji.

Cele w zakresie bezpieczeństwa informacji lub ramy wyznaczania celów w zakresie bezpieczeństwa informacji.

Definicja bezpieczeństwa informacji.

Polityka bezpieczeństwa informacji powinna uwzględniać wymagania wynikające z:

Strategia biznesowa i wymagania.

Rozporządzenia, ustawodawstwo i umowy.

Obecnych i prognozowanych ryzyk i zagrożeń dla bezpieczeństwa informacji.