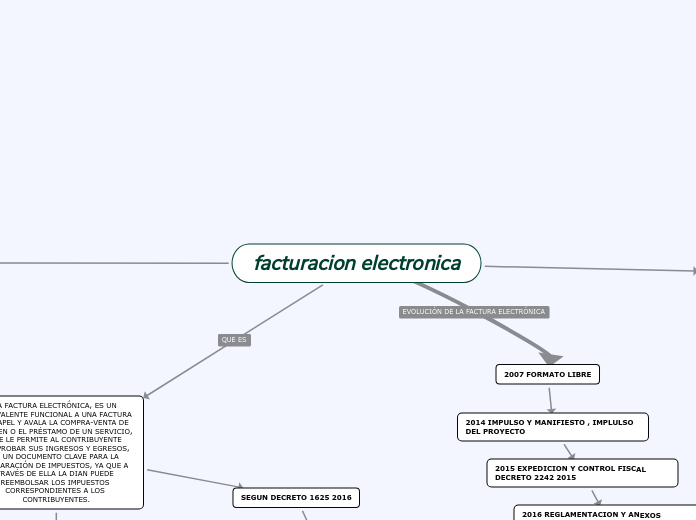

Conmutación y conexión inalámbrica de LAN

Protección de una LAN inalámbrica

Se puede

Implementar

seguridad WPA2.

Habilitar el filtrado de

direcciones MAC

Se pueden suplantar

facilmente

Ocultar el SSID.

aunque

Son descifrados

con facilidad

Configuración del

punto de acceso

inalámbrico.

por medio de

Configuración de

la seguridad

Parámetros de modos

Encriptación.

PSK

TKIP.

PSK2

seleccionar

Radius

La introducción

de

clabe compartida

IP de servidor

puerto

PSK y PSK2

Se realiza

Una introducción

de contraseña

que son

DISABLE

RADIUS.

WPA2-Enterprise con

PSK2-Enterprise.

WPA-Enterprise con

PSK-enterprise.

WPA2-Personal PSK2

WPA-Personal PSK

WP

Parámetros

inalámbricos

básicos

SSID- Es eñ mp,

bre de ña red,

network Mode

BG-Mixed.

dispositivios b y g

Mixed

dispositivos de

diferentes

protocolos 802.11

Wireless N Only.

dispositivo n

Wireless-G only.

Wireless B only.

Standar channel

Si selecciono

Wide-40Mhz Channel.

Wide channel.

solo

Si se ha seleccionado

Wireless N.

Radio Band

Standard-20MHz channel.

dispositivos B y G.

Wide 400 MHz channel.

dispositivos Wireless_N

SSID Broadcast.

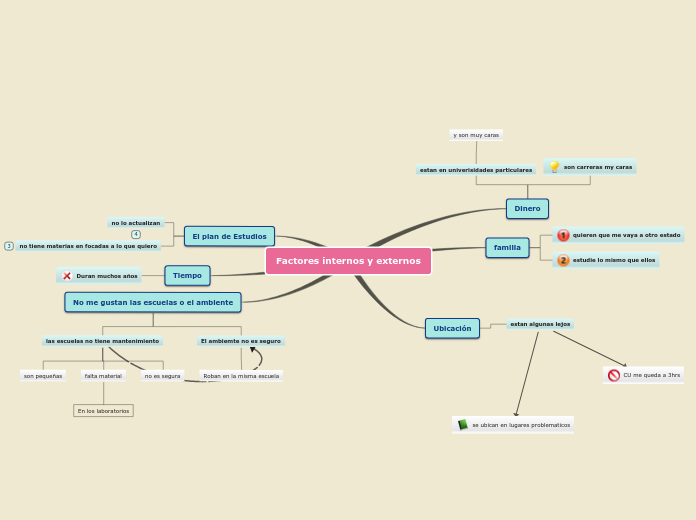

Planificación de la LAN inalámbrica

implica

Saber que el ap

o tambien

mas de un AP

en

conjunto de

servicios

extendidos

priner AP

modo infraestructura.

sin AP

una red ad hoc

una cobertura circular.

cobertura de las zonas

que esten

requerimientos de cobertura.

Operación inalámbrica

Contiene

Asociación

Establece

conexión de datos

entre

un cliente WLAN

un punto de acceso

Autenticación

es cuando

El usuario

introduce

el tipo de clave.

la clave compartida

proceso de conexión

Compuesta por

Sondas

tramas

utilizadas por

clientes

encontrar redes.

La WLAN

emite

una tramas para

para comunicar su presencia

Modos

Son

El canal

tiene

una separación de

frecuencia de 5MHz

El SSID

es

identificador

del

conjunto de servicios.

Componentes de infraestructura inalámbrica

contiene

Routers inalámbricos

su función es

punto de acceso

routers

Subtema

Puntos de acceso inalámbricos

donde

no se comunican

directamente entre

ellos, se comunican

con el AP.

un punto de acceso

convierte los paquetes

de datos TCP/IP desde

su formato de

encapsulación en el

aire 802.11

conecta a los clientes

inalámbricos a la LAN

cableada.

Estándares de LAN inalámbricas

802.11n

Utiliza radios y antenas

múltiples en los puntos

finales. Hasta 248 MB/s.

802.11ad

Utiliza

asta 7 Gbs

802.11b y 802.11g

Suelen tener

interferencias por

la gran cantidad

de dispositivos

que operan en esta

banda.

Hasta 54Mb/s

Utilizan la banda

2.4 GHz. Mayor

alcance que no

se obstruyen

fácilmente.

802.11ac

Hasta 1 Gbs

802.11a

la banda de 5 GHz.

Se obstruyen fácilmente

ocn lso obstáculos.

Protocolos de seguridad inalámbricos

existen

AES

es un

mecanismo de

encriptación

no contiene

agujeros de

seguridad

reconocidas

TKIP

utiliza

claves de cifrado

las cuales

cambian continuamente

WPA2 entreprisa.

Autentica

contra

un servidor Radius.

WPA o WPA2 personal

Realiza

Un simple tapado

de

agujero WEP

Amenazas a la seguridad inalámbrica

pueden se

Ataques Main-in-the-middle

puede

Modifica el NIC

para

Escuchar el tráfico

eschuchar el

tráfico de la

WLAN escogida

propias de una WLANa

son

Piratas

informáticos

Averigüan

debilidades de la WLAN

Conexión a

redes

inalámbricas

abiertas

Empleados

Crean su

propia subred