por Benjamin Alberto Mestra Diaz 5 anos atrás

512

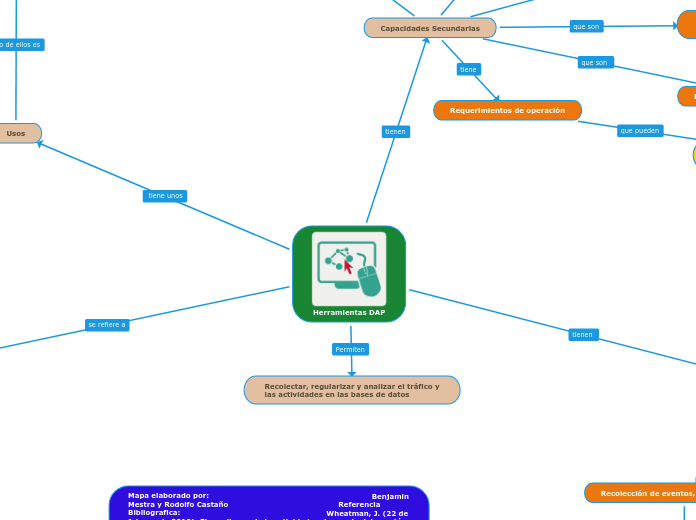

Herramientas DAP

Las herramientas DAP son esenciales para la seguridad y gestión de bases de datos, ofreciendo capacidades avanzadas para monitorear y alertar en tiempo real sobre actividades administrativas inapropiadas.