por Ramiro Antonio Leiva 5 anos atrás

456

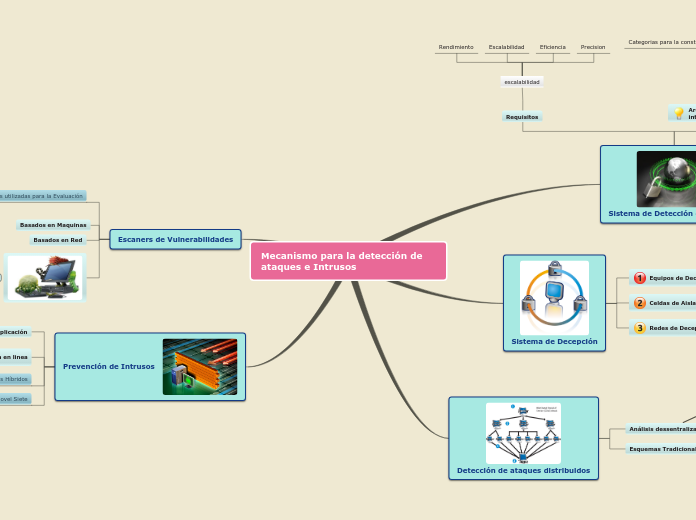

Mecanismo Para la deteccion de ataques e intrusos

La detección y prevención de intrusos en sistemas informáticos es una tarea crítica que abarca varias técnicas y estrategias. Los mecanismos tradicionales se complementan con análisis descentralizados y pasos de mensajes o código móvil para identificar ataques distribuidos.