por Karen Zurita 1 ano atrás

124

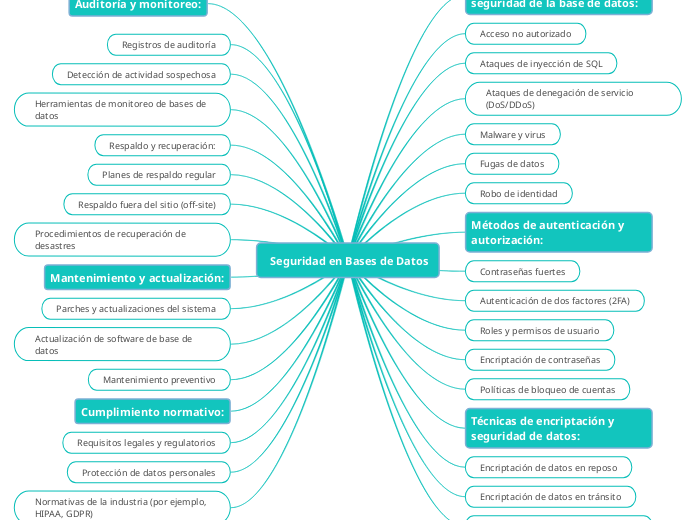

Tema%20central%3A%20Seguridad%20en%20Bases%20de%20Datos

Proteger las bases de datos es esencial para mantener la integridad y confidencialidad de la información. Los métodos de autenticación y autorización, como los roles y permisos de usuario, son fundamentales para controlar el acceso.