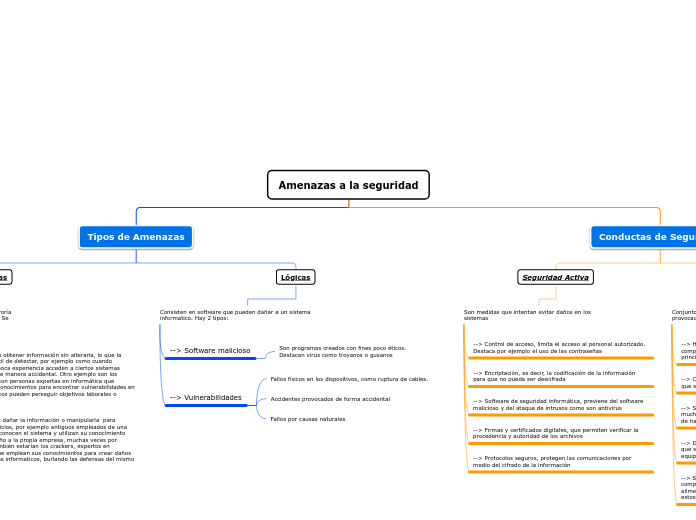

Amenazas a la seguridad

Conductas de Seguridad

Seguridad Pasiva

Conjunto de medidas que se encargan de minimizar los daños provocados en los sistemas informáticos

--> Sistemas redundantes: estos duplican ciertos componentes críticos como el procesador o la fuente de alimentación, para poder actuar en caso de que alguno de estos falle

--> Dispositivos NAS: son sistemas de almacenamiento a los que se tiene acceso a través de la red. En este caso, los equipos autorizados pueden acceder a esta información

--> Sistemas de alimentación ininterrumpida (SAI): estos, en muchos casos baterías, suministran energía al sistema en caso de haber un apagón eléctrico y perderse la conexión

--> Copias de seguridad: estas nos permiten recuperar datos que se han ido guardando periódicamente

--> Herramientas de limpieza, que realizan un escaneado completo del equipo. Estas son utilizadas para eliminar virus principalmente.

Seguridad Activa

Son medidas que intentan evitar daños en los sistemas

--> Protocolos seguros, protegen las comunicaciones por medio del cifrado de la información

--> Firmas y certificados digitales, que permiten verificar la procedencia y autoridad de los archivos

--> Software de seguridad informática, previene del software malicioso y del ataque de intrusos como son antivirus

--> Encriptación, es decir, la codificación de la información para que no pueda ser descifrada

--> Control de acceso, limita el acceso al personal autorizado. Destaca por ejemplo el uso de las contraseñas

Tipos de Amenazas

Lógicas

Consisten en software que pueden dañar a un sistema informatico. Hay 2 tipos:

--> Vulnerabilidades

Fallos por causas naturales

Accidentes provocados de forma accidental

Fallos físicos en los dispositivos, como ruptura de cables.

--> Software malicioso

Son programas creados con fines poco éticos. Destacan virus como troyanos o gusanos

Humanas

Son acciones contra los sistemas informáticos, en su mayoría llevadas a cabo por personas no expertas en informática. Se pueden distinguir a su vez 2 tipos:

--> ATAQUES ACTIVOS

Su objetivo es dañar la información o manipularla para obtener beneficios, por ejemplo antiguos empleados de una empresa que conocen el sistema y utilizan su conocimiento para hacer daño a la propia empresa, muchas veces por venganza. También estarían los crackers, expertos en informatica que emplean sus conocimientos para crear daños en los sistemas informaticos, burlando las defensas del mismo

--> ATAQUES PASIVOS

Su finalidad es obtener información sin alterarla, lo que la hace muy difícil de detectar, por ejemplo como cuando usuarios con poca experiencia acceden a ciertos sistemas informáticos de manera accidental. Otro ejemplo son los hackers, que son personas expertas en informática que emplean sus conocimientos para encontrar vulnerabilidades en el sistema. Estos pueden perseguir objetivos laborales o personales.