realizată de mercedes tirado 6 ani în urmă

230

Sample Mind Map

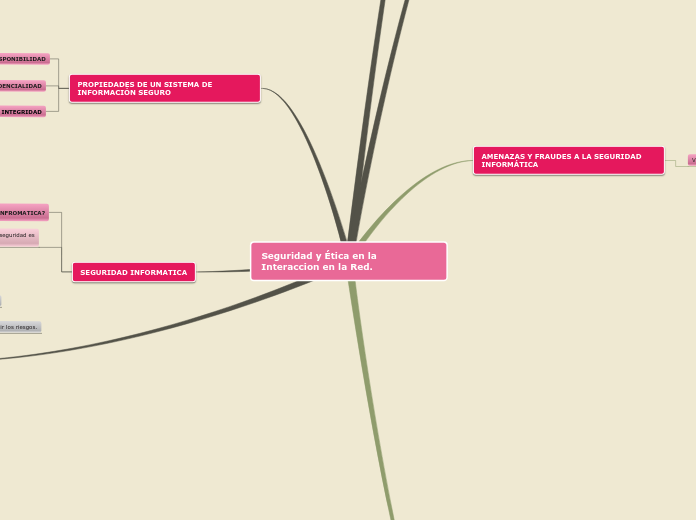

La interacción en la red presenta numerosos desafíos relacionados con la seguridad y la ética. Entre los delitos tecnológicos más frecuentes se encuentran el daño y sabotaje informático, la revelación de secretos, estafas, injurias, acoso a menores y corrupción.