по jhon Albarracin 6 лет назад

904

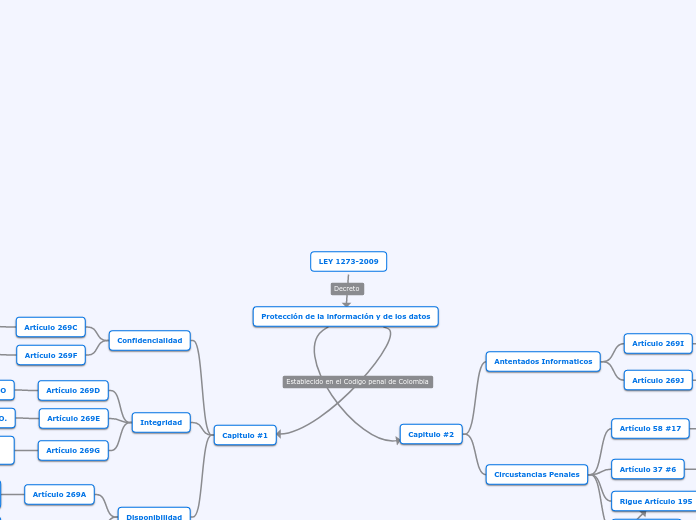

LEY 1273-2009

La Ley 1273-2009 de Colombia se centra en la protección de la información y los datos, estableciendo medidas rigurosas contra diversas formas de delitos informáticos. Se destacan tres pilares fundamentales en la normativa: