CIRCUNSTANCIAS DE AGRAVACIÓN PUNITIVA:

1. Sobre redes o sistemas informáticos o de comunicaciones estatales u

oficiales o del sector financiero, nacionales o extranjeros.

2. Por servidor público en ejercicio de sus funciones

3. Aprovechando la confianza depositada por el poseedor de la información o

por quien tuviere un vínculo contractual con este.

4. Revelando o dando a conocer el contenido de la información en perjuicio de

otro.

5. Obteniendo provecho para si o para un tercero.

6. Con fines terroristas o generando riesgo para la seguridad o defensa

nacional.

7. Utilizando como instrumento a un tercero de buena fe.

8. Si quien incurre en estas conductas es el responsable de la administración,

manejo o control de dicha información, además se le impondrá hasta por tres

años, la pena de inhabilitación para el ejercicio de profesión relacionada con

sistemas de información procesada con equipos computacionales.

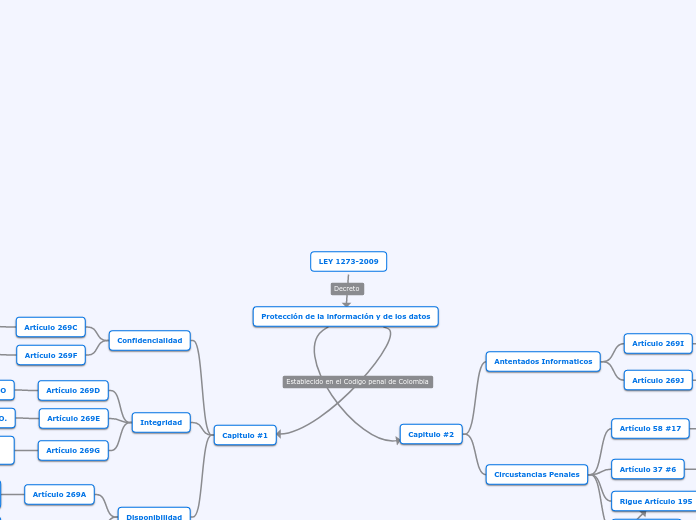

LEY 1273-2009

Protección de la información y de los datos

Capitulo #2

Circustancias Penales

Artículo 269H

Rigue Artículo 195

Artículo 37 #6

DE LOS JUECES MUNICIPALES.

6. De los delitos contenidos en el titulo VII Bis

Artículo 58 #17

CIRCUNSTANCIAS DE MAYOR PUNIBILlDAD.

17. Cuando para la realización de las conductas punibles se utilicen medios

informáticos, electrónicos ó telemáticos.

Antentados Informaticos

Artículo 269J

TRANSFERENCIA NO CONSENTIDA DE ACTIVOS.

Artículo 269I

HURTO POR MEDIOS INFORMÁTICOS Y SEMEJANTES.

Capitulo #1

Disponibilidad

Artículo 269B

OBSTACULIZACIÓN ILEGÍTIMA DE SISTEMA

INFORMÁTICO O RED DE TELECOMUNICACIÓN.

Artículo 269A

ACCESO ABUSIVO A UN SISTEMA INFORMÁTICO.

Integridad

Artículo 269G

SUPLANTACIÓN DE SITIOS WEB PARA CAPTURAR DATOS PERSONALES

Artículo 269E

USO DE SOFTWARE MALICIOSO.

Artículo 269D

DAÑO INFORMÁTICO

Confidencialidad

Artículo 269F

VIOLACIÓN DE DATOS PERSONALES.

Artículo 269C

INTERCEPTACIÓN DE DATOS FORMÁTICOS.