REDES LOCALES E INTERNET

Seguridad en redes e Internet

Protección del anonimato o privacidad

Cache de Disco: A lo largo de una sesión de navegación, la información contenida en las páginas visitadas se va guardando también en un área de almacenamiento temporal del ordenador conocida

como caché de disco (no confundir con la memoria caché del ordenador, que reside en los

circuitos de memoria, no en el disco duro). La caché de disco es un área asociada al programa

navegador que sirve para acelerar la navegación, evitando cargar de nuevo aquella información

que ya haya sido cargada con anterioridad. Al volver a una página que habia sido visitada en

la misma sesión, gran parte de la información que contiene (por ejemplo, sus gráficos) ya estará

presente en la caché de disco, por lo que no será necesario “importarla” de nuevo desde el

servidor, con lo cual podrá presentarse inmediatamente en pantalla. Con ello se consigue, por un lado, una mayor velocidad aparente, y por otro un menor consumo de ancho de banda.

Historial de navegación:También el navegador que usamos, en principio, guarda las páginas visitadas en el llamado “Historialde navegación”. El historial existe para facilitar información al usuario y poder volver a páginas quetienen cierto interés pero que no han sido guardadas expresamente en la carpeta “Favoritos”.Esta herramienta, que en principio resulta de gran ayuda, puede representar también un

inconveniente desde el punto de vista de la privacidad.

Servidor Proxy Web: Los servidores de páginas guardan información sobre nuestra identidad cada vez que visitamos una de ellas. Es posible que el usuario, por cualquier motivo, no quiera dejar este rastro. Está en los idiomas inglés y alemán, pero esto no es un impedimento para su uso, ya que lo único que hay que hacer es teclear la URL en el formulario de entrada. La información del usuario queda en el Proxy, por eso es conveniente que éste esté basado en un servicio web, si se quiere maximizar el anonimato.

Cookies: Son pequeños archivos de texto que las páginas web envían a nuestro equipo y que

reciben de vuelta cuando las volvemos a visitar, lo que les permite saber la identidad del visitante y otros datos, como las páginas del sitio que ha visitado anteriormente. Su uso es legítimo y útil, pues conservan datos de sesión que nos permiten no tener que introducir la misma información una y otra vez cada vez que visitemos la página.

Protegerse de atques al navegador

Para protegerse ante este tipo de ataques, los programas antivirus suelen incluir herramientas

preventivas. También hay aplicaciones específicas, como Lavasoft, AVG Antispyware, Spybot, etc. Otra

medida de seguridad fundamental para prevenir estos ataques, e intrusiones en general, es la instalación en el sistema de un programa cortafuegos

Tipos de ataques al navegador

Phising: Tipo de ataque, conocido también

como suplantación de identidad, suele

realizarse a través de mensajes de correo

electrónico con la apariencia visual de alguna compañía o entidad conocida y fiable, que normalmente reconducen al usuario a páginas web fraudulentas en las que se le piden datos personales, muchas veces confidenciales.

Malware. Consiste en la instalación, sin que intervenga la voluntad del usuario, de programas

maliciosos. A veces se cuelan en el sistema a través de los archivos adjuntos de los mensajes de correo,

pero normalmente se alojan dentro de juegos, salvapantallas, programas pirateados o descargados de webs piratas, o incluso páginas web de apariencia inofensiva que en realidad explotan vulnerabilidades

conocidas de determinados navegadores para instalar software malintencionado. Se activan nada más encenderse el ordenador, y al estar siempre activos, pueden ralentizar el funcionamiento del equipo.

Rootkit: programas que intentan ocultar ataques realizados e instalar puertas traseras.

Keyloggers: programas que registran todas las pulsaciones en el teclado, con la intención de averiguar todo tipo de información, pero sobre todo contraseñas y claves.

Backdoor: (“puerta trasera”)sofisticados programas espías que permiten controlar completamente el ordenador a distancia desde otro ordenador.

Adware: Inundan el ordenador con páginas de publicidad.

Dialers: programas que marcan automáticamente, sin autorización del usuario, determinados números

de teléfono, sustituyendo al proveedor de Internet habitual, lo que puede suponer un elevado coste

en la llamada. No obstante, el impacto de este tipo de ataques, que requieren una conexión telefónica

por módem, ha disminuido ante la generalización de las conexiones por ADSL.

Spyware: programas espía diseñados para robar o interceptar datos personales como contraseñas,

cuentas bancarias, números de tarjeta de crédito, etc.

Hijacking: producen un bloqueo o secuestro de la página de inicio del navegador, redireccionando a

otras con publicidad, ventanas emergentes de contenido pornográfico, etc.

INTERNET

A familia de protocolos conocida conjuntamente como TCP / IP, que en realidad engloba muchos protocolos diferentes, desempeña diversas funciones en cada una de las fases y servicios de la comunicación. Una de ellas es permitir que la información que contiene un archivo sea fragmentada en múltiples paquetes, también conocidos como datagramas, para su transmisión hacia el punto de destino. Cada paquete va recorriendo el camino entre el origen y el destino siguiendo una trayectoria que pasa por distintos tramos de red y nodos . Cada paquete o datagrama contiene información sobre su origen, su destino y el orden que ocupa dentro del grupo de los que conforman el archivo, entre otros datos.

Dos paquetes de una misma transmisión no necesariamente seguirán el mismo camino, aunque sí tendrán el mismo origen y el mismo destino. Así, aunque sea por vías diferentes, todos los paquetes llegan a su destino y son colocados de nuevo en el orden correspondiente para conformar un nuevo archivo igual que el enviado. Estos mismos protocolos y mecanismos se usan también, como ya se explicó en los apartados anteriores, en las redes locales.

Configuración de la conexión

Aparte de este procedimiento, los proveedores de servicios de Internet normalmente proporcionan, junto con los elementos físicos necesarios , un software asistente de conexión que facilita la configuración tanto del router como de los ordenadores que se conecten a través del mismo

Normalmente, los parámetros del router se pueden configurar mediante una interfaz web que ofrece el router, a la cual se accede escribiendo la dirección de la IP privada del router en la barra de direcciones del navegador. El nombre de acceso y la contraseña del mismo suelen ser, por defecto, «admin» y «admin» .

Existen diferentes sistemas de conexión a Internet, pero la más habitual actualmente es la que se realiza a través de la red de telefonía fija mediante un módem-router ADSL, aunque cada vez se están utilizando más las conexiones a través de redes móviles GSM y UMTS. El acceso a Internet se realiza a través de un proveedor de servicios de Internet, el cual proporciona una IP pública que usarán todos los ordenadores de la red para su acceso a Internet.

La dirección IP en Internet y el servicio de nombres

de dominio (DNS, Domain Name System)

Una de ellas es ejecutar la orden «ping» a través de la consola o símbolo del sistema, como ya se comentó al hablar de las redes locales. Este método es más fiable que el uso del ping, ya que algunos servidores se configuran para no responder a los mensajes ping, mientras que todo servidor DNS responde a una consulta con nslookup.

Es posible consultar la base de datos de registros de nombres de Internet utilizando, entre otras, la web www.whois.net. Con ello podemos determinar quién es el propietario de un determinado dominio, aunque no la IP concreta que está utilizando, ya que ésta puede variar según cómo esté configurado su servidor DNS.

En este ejemplo puede apreciarse claramente la estructura jerárquica de un nombre de dominio. Aquí, el dominio de nivel superior es el llamado «. Es», un dominio de carácter territorial correspondiente a España, que a su vez incluye al subdominio «. » En un nombre de dominio, la parte más a la izquierda hace referencia a un ordenador concreto, y las que se sitúan más a la derecha van correspondiendo a subdominios de nivel jerárquico creciente.

Aunque los usuarios de Internet no son conscientes de su uso ni lo solicitan de forma expresa, de entre los servicios ofrecidos en Internet, el de nombres o DNS es uno de los más importantes. La misión del servicio DNS es asignar una dirección IP a cada nombre de dominio, para lo cual se emplea una jerarquía de servidores especializados denominados servidores de nombres que tienen como función transformar los nombres en direcciones IP , que son el método de identificación y direccionamiento que se utiliza realmente para la transmisión de los datos. Los nombres de dominio se constituyen de forma que responden a una estructura jerárquica, y constan de palabras separadas por puntos. Un nombre de dominio es, por ejemplo, «cidead. »

Para poner orden en la asignación de direcciones IP existe una autoridad a nivel mundial llamada ICANN

COMPARTIR RECURSOS REMOTOS O EN UNA RED

Acceso a una impresora compartida

Para acceder a una impresora compartida hay que instalarla primero en el ordenador desde el cual se pretende poder acceder a ella. Esto se hace buscando en la red con el explorador el ordenador que la comparte (igual que se hace con las carpetas) y accediendo a sus carpetas e impresoras compartidas. Una vez localizada, habrá que hacer doble clic sobre ella, o bien pulsar el botón derecho del ratón y después “Conectar”.

Compartir impresoras en la red

En Linux

En Linux, las impresoras se comparten por medio del servicio CUPS (Common Unix Printing System), que convierte a un ordenador con impresora en servidor de impresión. Si se tiene instalado Samba para carpetas y archivos, también se puede usar para compartir impresoras.

En Windows Vista: Panel de control → Hardware y sonido → Impresoras. Se selecciona con el botón derecho y en el menú contextual → Compartir. Luego, en Propiedades → Compartir,

Compartir una carpeta en la red local

En Ubuntu- Linux

Hacer clic con el botón secundario del ratón sobre la carpeta que se desea compartir → Opciones de compartición → marcar la casilla “Compartir esta carpeta” → introducir clave de administrador → Crear compartición.

En Windows XP

Explorador → Herramientas → Conectar a unidad

de red → elegir la unidad y la carpeta.

En Windows Vista

Para acceder a una carpeta compartida, el procedimiento consiste en buscar el ordenador donde se encuentra mediante Explorador → Escritorio → Red

Otra manera de compartir una carpeta es hacer clic con el botón derecho sobre ella y seleccionar→ Compartir → Asistente, y a continuación seleccionar los objetos que se desee compartir, y hacer clic en Listo.

Se habilita en Panel de control → Centro de redes y recursos → Uso compartido de archivos → Carpeta de acceso público o impresoras.

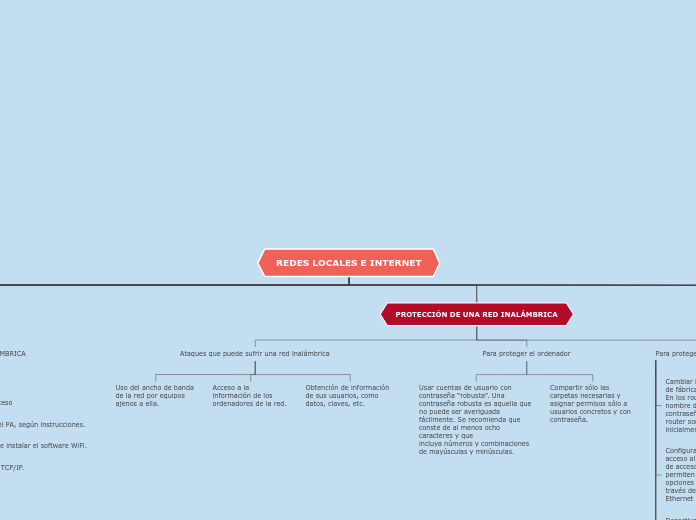

PROTECCIÓN DE UNA RED INALÁMBRICA

Para proteger una red inalámbrica

Cifrar las comunicaciones mediante clave, que puede ser WEP (Wireless Equivalent Privacity) o WPA (Wifi Protected Access). Este último sistema es más seguro, ya que utiliza un protocolo

denominado TKIP (Temporal Key Integrity Protocol) que se basa en el intercambio de claves temporales, más difíciles de descifrar por posibles atacantes. El sistema de cifrado debe activarse

tanto en el equipo como en el adaptador WiFi, y utilizando exactamente la misma clave, ya que de lo contrario no se podrá acceder a la red.

Desactivar la asignación automática de dirección IP mediante DHCP, y asignar manualmente una dirección IP al propio punto de acceso y a los distintos equipos de la red. De este modo, un posible atacante no podrá obtener una IP de la red tan fácilmente.

Filtrar los accesos por direcciones MAC, una opción disponible en la mayoría de los puntos de acceso, que permite especificar las direcciones MAC a las que se permitirá el acceso a su señal,

por medio de una “lista de permisos de acceso” o ACL (Access Control List).

Desactivación de la difusión automática de la SSID, que es el nombre de red inalámbrica con el que cada punto de acceso se identifica ante el exterior. Con ello se evita que la red inalámbrica aparezca entre las redes disponibles al intentar conectarse desde un

ordenador con conexión inalámbrica, lo que dificulta, aunque no impide totalmente, el acceso de usuarios no autorizados.

Configurar el protocolo de acceso al PA: algunos puntos de acceso sólo

permiten acceder a sus opciones de configuración a través del cable

Ethernet o de un puerto serie.

Cambiar la contraseña que trae de fábrica el punto de acceso. En los router WiFi, tanto el nombre de usuario como la contraseña para acceder al router son asignados inicialmente por el fabricante.

Para proteger el ordenador

Compartir sólo las carpetas necesarias y asignar permisos sólo a usuarios concretos y con

contraseña.

Usar cuentas de usuario con contraseña “robusta”. Una contraseña robusta es aquella que no puede ser averiguada fácilmente. Se recomienda que conste de al menos ocho caracteres y que

incluya números y combinaciones de mayúsculas y minúsculas.

Ataques que puede sufrir una red inalámbrica

Obtención de información de sus usuarios, como datos, claves, etc.

Acceso a la información de los ordenadores de la red.

Uso del ancho de banda de la red por equipos ajenos a ella.

INSTALACIÓN DE UNA RED DE CABLE

MONTAR RED WI-FI O INALÁMBRICA

7. Proteger la red.

6. Conectarse.

5. Configurar el protocolo TCP/IP.

4. Encender el ordenador e instalar el software WiFi.

3. Encender y configurar el PA, según instrucciones.

2. Instalar el punto de acceso

1. Instalar adaptadores

ASIGNACIÓN DE NOMBRES A LOS ORDENADORES

Para facilitar la organización de los recursos de una red local, en algunos sistemas operativos, como Windows, se utilizan los conceptos de dominio y grupo de trabajo. Una red local puede ser de

dominio o de grupo de trabajo.

Para ver el grupo de trabajo, en Windows, podemos seguir este procedimiento: Mi PC (si es en el explorador de Windows, haz clic con el botón secundario) → Propiedades → Nombre de equipo (se ve el nombre del equipo y el grupo de trabajo o el dominio). Para modificar la configuración, pulsa en “ID de red”.

Para comprobar si un determinado equipo (identificado por su dirección IP) está realmente conectado a la red, y es por tanto visible para los demás equipos, realiza el siguiente procedimiento desde cualquiera de ellos: Inicio → Ejecutar → cmd (se abre la consola o modo símbolo del sistema) → ping “IP del equipo

que se quiere ver” (sin la comillas).

Para ver los detalles de la red, en Windows, existe el procedimiento del shell o símbolo del sistema: Inicio → Ejecutar → cmd → ipconfig /all Para ver la configuración del equipo: Inicio → Ejecutar → cmd →ipconfig (devuelve la IP, la máscara de red y la puerta de enlace):

Máscara de subred

La máscara de subred es un mecanismo que permite dividir redes grandes en subredes de menor tamaño con el objetivo de hacer más sencilla la administración de la red. A cada equipo que forme parte de la misma subred se le asigna el mismo código o máscara. Básicamente, la máscara de subred consiste en una sucesión de dígitos ‘1’ seguidos, completada con dígitos ‘0’ hasta alcanzar un total de 32 dígitos binarios. La máscara sirve para determinar si un paquete va destinado a un ordenador de la red local (o subred)

o a otro situado fuera de ella: al transmitir un paquete, el sistema operativo aplica una operación matemática (concretamente, una operación AND bit a bit) entre cada IP (de origen y de destino) y la máscara de red. Si el resultado es el mismo en ambas operaciones, significa que ambas pertenecen a la misma red. Si no es así, significa que pertenecen a redes diferentes.

INSTALACIÓN DE UNA RED ELÉCTRICA

5ºDar nombre al ordenador en la red y al grupo de trabajo (work group), ya que puede haber varios

grupos dentro de una misma red.

4ºConfiguración del protocolo TCP/IP.

3ºInstalación del software controlador o driver de la tarjeta para que el sistema operativo la reconozca

y pueda comunicarse con ella.

2ºInstalación del cableado.

1ºInstalación en el ordenador de la tarjeta de red, si no la tiene de fábrica.

DISEÑO DE UNA RED DE ORDENADORES

COSAS A TENER EN CUENTA

La topología de la red

Topología de las redes inalámbricas

Topología de anillo o ring

Topología en estrella

Topología en bus

Si va a ser red inalámbrica o cableada

Características de los ordenadores

Número de equipo

MEDIO DE TRANSMISIÓN DE LA INFORMACIÓN

Moden telefónico

Router WI-FI

Router ADSL

Enrutador o router

Moden ADSL

Adaptadores de redes inalámbricas

Conmutadores o switches

Hubs o concentradores

Adaptadores o tarjetas de red

MEDIO DE TRASMISIÓN DE LA INFORMACIÓN

Fibra Óptica

Información Bluetooth

Información WI-FI

Cable

Que transmite la información en forma de oscilaciones eléctricas. El tipo de cable más utilizado en las conexiones Ethernet que incorporan la mayoría de los ordenadores actuales es el denominado CAT-5 o 100BASE-T, formado por ocho hilos conductores, de los cuales sólo cuatro se emplean para la transmisión de datos. Este tipo de cables utilizan conectores RJ-45 (en la imagen) y admiten una velocidad máxima de 1000 Mbps, con distancias de hasta 100 metros entre

nodo y nodo.

REDES LOCALES

Wide area Network(WAN)

Local area Network(LAN)

Campus area Network(CAN)