作者:Alberto Mora Gil 2 年以前

97

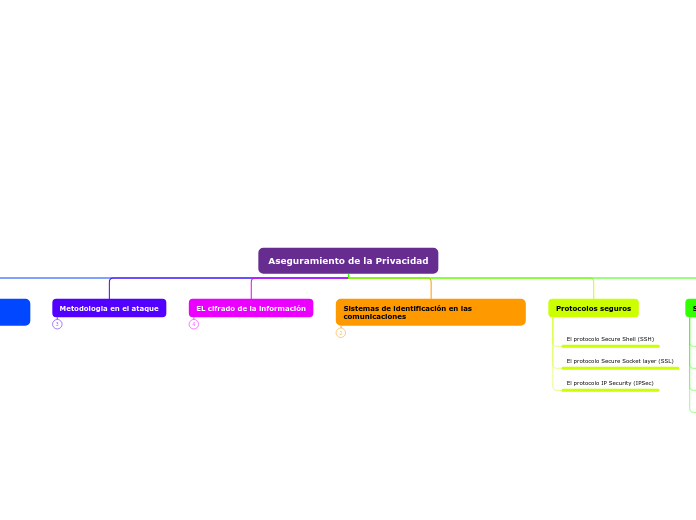

Aseguramiento de la Privacidad

La protección de la privacidad y la seguridad de la información son aspectos cruciales en el ámbito de la ciberseguridad. Las amenazas incluyen malware y phishing, mientras que los ataques como DOS y ODOS representan riesgos adicionales.