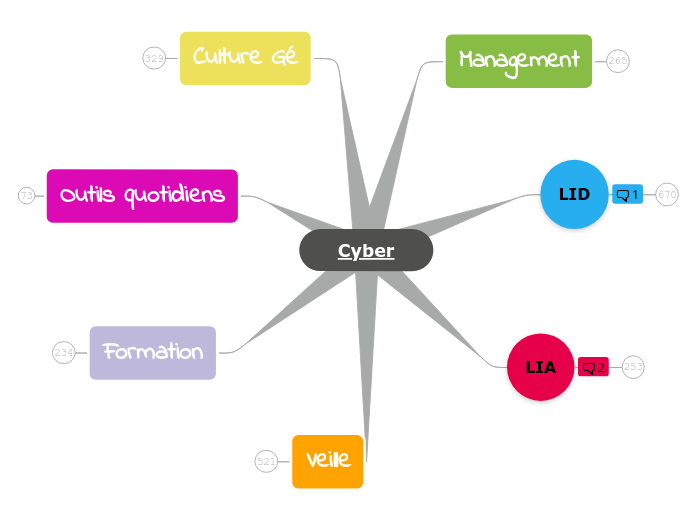

Cyber

RedTeam

[NoLimitSecu] Red Team en 2024

IA/ML

IA/ML en cyber

[COMCYBRE] Pas de cyberdéfense sans IA et pas d'IA sans cyberdéfense

PodCast NoLimitSecu

Dépôt de PDF divers

Zenk Security

cyberdroit et géopolitique

Traçabilité Twitter

Coopération CISA - ENISA

OTAN : Préparation à la cyberguerre

Responsabilité d'un RSSI qui ne déclare pas une attaque [Uber]

Exigences gouvernementales hors EU

restrictions UE sur cyber-armes

cyberespace

Les enjeux de l'attribution

Arrestations

Arrestation en France du PDG de Telegram

Condamnations

Publicités insérées dans les emails sur messagerie Orange

11 ans de prison pour un scammer (BEC)

BugBounty

Contexte juridique FR

Hacking éthique

Flipper Zéro

Taïwan

blocage accès Alibaba par CN

fraudes CPF

annonces illégales

USA

Stratégie US face à la Chine à la Russie

Copies de tél par douane US

France

[LeDieu-avocats] Etat de l'art cybersécurité en 2024

Pôle d'Excellence cyber FR

Référentiel cyber 6

Délit de non-déverrouillage de téléphone

Cadre réglementaire sécurité du numérique

Rançons

Prise en charge des rançons par les assurances

Gestion des profils de réseaux sociaux pour personne décédée

position sur les caméras augmentées

Séparation pro / perso

Jurisprudence utilisation messages persos pour faute pro

LPM

2024-2030

Editeurs de logiciels

cloud de confiance France

Cyberassurance

LOPMI et obligation de dépôt de plainte

Responsabilisation des victimes FR

Responsabilité du prestataire suite compromission de son client

Responsabilité d'un hôpital suite cyber-attaque

Responsabilité civile d'une ESN suite fuite de données

Sanctions contre actions RU

CRA

[Ledieu] CRA, c'est pour quand ?

Liste de points de contrôle

Souveraineté cyber EU

eIDAS

CyberSecurity Act

Renforcement cyber CyDef

Sortie du Royaume Uni de la RGPD

Exigences cyber CE

Encadrement des transferts internationaux de données

Prestataire EU : BT ?

RU - CN - USA - EU

[ESET] Livre NIS2

[NIS2Directive] 10 main requirements

Webinaire ANSSI

Webinaire Tenacy

Webinaire Sekoia

Webinaire Microsoft

OP Forces de l'Ordre

Dispositif MonAideCyber

Bilan actions contre rançongiciels 2024

[Allemagne] Arrestations "DDoS-for-hire"

Opération Endgame

Opération Magnus (police néherlandaise + FBI)

Police néerlandaise arnaque une équipe rançongiciel (récup clefs)

TaskForce ransomware

Ecoutes/interceptions FR

Emotet - Europol

RETEX notables de traitement d'attaques

Protection contre Pegasus ?

[Sekoia] Désinfection PLugX

Centre Hospitalier de DAX

Analyses d'attaques notables

Attaques Supply chain

Attaques peu connues

Compromission de webshells

[Elastic] False file immutability

Cyber-sabotage

Fausse alerte ESET sur APT

Rens privé

Piratage de bases étatiques par le renseignement privé (IT)

voitures / véhicules

Détournement de fils de discussion

COVID-19 / Coronavirus

Détournements fonds COVID par CN

Fraudes sur services gouvernementaux FR

Crit'Air

Déni de service distribué massif

DDoS sur vote électronique RU

Google bloque DDoS de 46 millions de requêtes / seconde

Armement militaire (drônes/robots)

désactivation d'un chien-robot armé

Sujet secondaire

Bvp47

WhatsApp/ Signal

Attaque sur Twillio

SSL

HeartBleed

[GSMA] 4G / Diameter

Android

Cellebrite Novispy

4 applis - Joker

toll fraud

Diffusion d'infos sensibles par médias

M6 diffuse les infos d'un resto

Désinformation

EU accuse RU de tenter de déstabiliser les Balkans

Démenti CN sur l'attribution Volt TYphoon

Capacités CN

Attaques d'infra critiques

Ferroviaire

Danemark

Attaque infra FAI

Coupure fibres

Crypto-monnaies

TeamTNT : détournement de containers, cassage crypto

Compromission blockchain Solana

Capacités offensives CN

[Sophos/FBI] Attaques sur équipements périphériques

Capacités offensives RU

Attaques ciblant la Hollande

Attaque ciblant le management MSFT

[A confirmer] paralysie Albanie

3 attaques les pires

OPS des services FR

DST - CCC FR

Ukraine

Arrestation d'ados espions RU

Attaque RU sur registres d'Etat

Forum Dumps

USA supprime un botnet lié à la RU

RU tenue en échec ?

IT army of Ukrain

menaces sur entreprises

cyber-guerre ?

satellites

Conti appuie RU

marqueurs

chronologie des attaques

Rançongiciels

[SealPath] Histoire rançongiciels + RaaS

Emotet

Attaque de CISCO

BlackMatter

IceID to XingLocker en 24h

malware as a service

CERT-FR : Emotet

Equation Group

bootkit Grayfish

Grosses attaques / attaques connues

ProxyLogon / ProxyShell

Comparatif

site dédié ProxyLogon

Spring4shell

Analyse TrendMicro

Side-channel

Spectre / meltdown

HertzBleed

BlueKeep

article blog AVAST

ShellShock

session NoLimitSecu

Stuxnet

analyse complète

origines

CobaltStrike

[RecordedFuture] Full spectrum CS detection

[DFIRReport] CS Defenders' guide part 2

[DFIRReport] CS Defenders' guide part 1

[WithSecure] Detecting CS with named pipe

[Mandiant] Defining CS components

Rapports sur la menace

[ProDAFT] WazaWaka et écosystème RU

[Aleph] Rapport sur le darkweb

IT army of Ukraine

menaces sur l'IA (ENISA)

Attaques sur air-gap

[Intrinsec] Annual Threat report 2021

[Microsoft] Digital Defense report 2021

[Mandiant] M-Trends 2021

[CrowdStrike] Threat Intel report

[RedCanary] Rapport sur menace 2022

[PrivacyAffairs] prix darkweb 2022

[Mandiant] prévisions pour 2023

[Microsoft] Threat Intel Report

JOP 2024

[Haas avocats] Jeux Olympiques face aux menaces cyber

[CERT-FR] CTI

[Sekoia] assesssing cyber threats on Paris 2024

ingérence en FR

flash DGSI

Stats AV / cyber

Afrique

Augmentation des DDoS

MITRE

ATT&CK Evaluations: Enterprise (2024]

SANS

Enquête SOC 2024

0days

N-day exploitation timeline [Mandiant]

Top 0days

Top vuln

top 20 vuln exploitées en 2021 (CISA)

Top TTP

top TTP pour rançongiciels

Top TTP pour rançongiciels [Scythe]

Top codes et TTP 2021 [RecordedFuture]

cartes dynamiques des menaces

[CISCO] Talos Cyber Attack map

[ArborNetworks] Digital Attack Map

carte des menaces [Thales]

Carte des menaces [FireEye]

Carte des menaces [Kaspersky)]

ENISA

Paysage de la menace pour les DoS 2023 [ENISA]

Paysage de la menace rançongiciel 2022 (ENISA)

Stats/événements rançongiciels en 2024

[Barracuda] Cybernomics 2023

Temps de cassage de mot de passe

10 cybermalveillances les plus fréquentes

Tendances 2021 [SentinelOne]

Stats ENISA 2020-2021

Bilan 2021

Bilan 2022 [Kaspersky]

7 principaux risques cyber 2022 Gartner

Nouvelle ère du SOC (SopraSteria)

av-tests

Renseignement cyber

Utilisation de la presse

Relations cybergangs / presse

Moteurs de recherche

Open Source Intelligence Techniques

Analyses et news

Google TAG

Fox-IT

SecureList

Unit42

Talos

DFirReport

Internet Storm Center

KrebsOnSecurity

Plateforme de lutte anti-désinformation

DISARM

Canevas

DragonBridge

Sources de marqueurs communautaires

FastFire DeepDark CTI

Yara

[Sekoia] Cadeau de Noël 2024

Neo23x0

[Reversing Labs] Dépôt de règles

[Google] GCTI

Dépôt Yara-Rules

Dépôt Spectre (PhBiohazard)

Sources MISP OK

CERT FR

Bazaar

RU - UKR (OCD)

Log4shell (OCD)

C2IntelFeeds

VX Vault

IPSum

Feodo Tracker

MalSilo

CyberSecure

Cybercrime-tracker

Abuse.ch

AlienVault

cinsscore

Unit 42

Phishtank

ET

Botvrij

CIRCL

Dépôts GitHub (IOC)

Bert JanP

ExecuteMalware

unit42

marqueurs Twitter

TweetIOC

ISAC

Services de CTI payants

Guide d'achat de RecordedFuture (Buyers guide)

AdvIntel

Cybelangel

Intrinsec

Scanners Internet

shodan

Onyphe

Vuln exploitées

19 failles à corriger selon ANSSI

CVETrends

portail CISA

Listes C&C

listes sources

Viriback

Cybercrime-Tracker

Carto des groupes rançongiciel

[Ransomware.live] Groups status

[OCD] Ransomware ecosystem mindmap

RansomWatch

Ransom-DB

S.A.X.X.

Cartographies des groupes APT

[Microsoft] Convention de nommage

encyclopédie APT

APT MAP

Fuite d'info et mots de passe

BonjourLaFuite

exposed.lol

Liste de sites pour vérifier

Hacktivism

Acteurs alignés RU / UKR

UKR - RU

Conf BrightTalk : Hacktivism as a trend

Sites de presse connus

Ars Technica

Tech Target

SC Magazine

ThreatPost

SecurityWeek

BleepingComputer

The Hacker News

DarkReading

The Register

The Hacker News: Hacking, Cyber, Internet Security

zataz.com

Global Security Mag

IT-connect

portails

Cyber Security Hub

ThreatABLE

Twitter (Ph VIALLE)

Netvibes (Ph VIALLE)

Sites connus

GitHub : Awesome Hacking

ManagedSentinel

SOCprime

NCC Group

Didier Stevens

Hacking - Korben

B. Schneier

FreedomHacker - Fighting for Intertnet Freedom

EU

Agence Européenne

[CLUSIF] Le Déjargonneur

RadioCSIRT

Les Assises

NoLimitSecu

HSC

forum.malekal

http://www.information-security.fr/

SECURITEiNFO

FORUM

WhitHat

Forum - Le Blog Du Hacker

Articles divers

Ecoles cyber en France

Blanchiment d'argent

“Gucci Master” business email scammer Hushpuppi gets 11 years

Paiement sur mobile

Apple pay vs Google Pay

Sécurité datacenters

RETEX incendie OVH

Défense

Camion RU brouillage ondes

Google Earth et les avions espions

s

RETEX Orange

MDR - XDR - EDR

PAN XDR

EDR XDR (CrowdStrike)

Dossier : Le chiffrement parviendra-t-il à se généraliser ?

inforensique

Notifs Win10

économie souterraine

mafias qui créent des sites sur le darknet

Phishing as a Service

arnaques entre cyber-criminels

dark web

sociétés faisant de la LIA

liste 1

histoire des attaques/codes

Ver Morris

histoire rançongiciel (ransomware)

Varonis

hackndo

AdSecurity.org

EventLog

SANS test penetration log

windows serveur 180 jours

windows serveur 2019

windows 10 insider

swiftOnSecurity

EVTX-ATTACK-SAMPLE

MHaggis

Olafhartong sysmon-modular

ExaTrack Presentation

Defender

APT protection

RoDC Attack

Audit AD ANSSI

AD PATH (base donnée Graphe)

BTA

Autentification

Kerberos

LM, NTLM, NTLMv2, NTLMSSP...

SPLUNK

securiser access log

installation docker ubuntu

autre

liste d'outils connus

Scan UAV multi-engine

125 outils Sectools.org

liste d'outils de qualification d'URL malveillante

Infosec tools

Cuckoo Sandox

Malwr

Blog Secu

Tunnel ssh dans https

ssf

Quid Survie

Socat Windows

proxytunnel

tunnel ssh

Vulnérabilité

Google dorks

Faille en cours

WebRTC

spware adware...

MISC magasine

CERT-FR

Zero Day Initiative

Exploit-db

rgod journal

OSVDB

base open source

reste forum

fermé

Analyse Malware

environnement d'analyse

Flares

ProcDot

Info interressante

Regshot

SysInternalsSuite

radare2

charlesproxy

NetLimiter

Now Secure

Temps réel

Désassembleur

Korben

Secrets, Lies, and Account Recovery: Lessons

from the Use of Personal Knowledge Questions at Google

ssh over https

yubico

SSH + yubico

Info

Keepass

Formation

Veille

infox

[AFP] formation sur la désinformation

Threat Explorer

Evolution des noms des produits

Kernel Debugging

understanding DKOM

intro to kernel debug 3

Intro to kernel debug 2

intro to kernel debug 1

Sécurité Windows (générale)

Formation MS sur Linkedin (gratuite)

MS Sentinel

Become Sentinel Ninja

MS Active Directory

Formation Sécurisation AD (gratuite)

Trusts

mechaniscs

Communautés et volontariat

ISC2

Livres

Viro / rétro ingé

Hacking malware and rootkits exposed

Malware Data Science

Rootkits and bootkits

Rootkit Arsenal

The Art of Memory Forensics

Rootkit for dummies

Malware Forensics Field Guide for Linux Systems

Espionner, mentir, détruire

Bibliographie cyber

Digital Forensics and Incident Response

Windows Internals 6 part 2 (Win 7)

Windows Internals 6 part 1 (Win 7)

[CISA] Opération Red Team

Metasploit (couche graphique kage)

RTFM

Préparation OSCP

Mementos

[ANSSI] CyberDico

Cheat Sheets certifs

VT cheatsheet

SANS

[SANS] Intrusion discovery linux

[SANS] Incident handler's handbook

[SANS] Critical log review checklist for IR

[SANS] Offensif/LIA

[SANS] Powershell

[SANS] outils Zimmerman

[SANS] analysing malicious docs

[SANS] retro ingénierie

[SANS] Remnux

infosec tools

page2

page1

Blue Team Notes (queries)

Blue Team cheatsheet

Glossaire cyber CrowdStrike

Averti (définitions, histoire, ...)

Analyse et renseignement cyber (threat intel)

[RecordedFuture] Threat intel buyers' guide

Chaine Youtube Bendobrown

définition observables / IOC / artefact

vidéo Youtube RVAs3c - Brian Baskin

Liste globale

Liste des formations à la demande avec instructeur

Cloud

EC-Council : CCSE

CompTIA : Cloud+

Amazon : AWS Certified Security

Google : Professional Cloud Security Engineer

GIAC : Public Cloud Security (GPCS)

GIAC : Cloud Security Automation (GCSA)

SANS SEC541: Cloud Security Attacker Techniques, Monitoring, and Threat Detection

ISC² : CCSP

CSA : CCSK

VOC

XM Cyber : Cybersecurity Exposure management course

SANS SEC460

GRTP

CRTE

[CISCO] Ethical Hacker

eJPT

CRTP

[SANS] SEC565

OSEP

OSCP

Généraliste

BlockChain

SkillIQ

ISO 27001 LI

Certiprof LCSPC

CompTIA Security+

CISSP

cybrary course

CEH

MITRE ATT&CK Defender

MITRE ATT&CK Purpleteaming fundamentals

MITRE ATT&CK Threat hunting

MITRE ATT&CK SOC assessments

MITRE ATT&CK Cyber Threat Intelligence

MITRE ATT&CK Adversary emulation

MITRE ATT&CK Fundamentals

EC-Council CSA

Google Cloud Security Engineer

ISO 27005 RM

CCSK (cloud)

Microsoft Expert en architecture sécurité

Microsoft Azure Security

AWS Security Fundamentals

SOC-200

SANS SEC503: network monitoring and threat detection

SANS SEC530: Defensible Security Architecture and engineering: Implementing Zero Trust for the Hybrid Enterprise

SANS SEC450

GIAC GSOC

CERT / inforensique

[Cybrary] Incident response lifecycle

[Cybrary] Incident response and advanced forensics

GCIH

SANS FOR 572

SANS FOR 508

Pratique

Journalisation

scripts et PowerShell

CheckList [Sqreen]

Offensif

Memento OSCP

[J0hnbX] RedTeam resources

CyberSecLabs

Offensif sur AD

GOAD

Portail de formation

[ANSSI] Hackropole

Cybrary - Free Online IT and Cyber Security Training

Kali training

hacker Tools

Défensif

SOCFortress

SOCVel avec réponses

Splunk Cloud Attack Range

RedTeam tools (fuite FireEye)

FIRST

incidents ENISA

BlueTeamLabs

malware traffic analysis

letsdefend.io

Réponses intrusion sur serveur web

Analyse de code malveillant (A. Borges)

partie 6

partie 5

partie 4

partie 3

partie 2

partie 1

CTF

BOTS (Splunk)

CTFTime

liste

CyberDefenders

SOCVel

NewbieContest

HackTheBox

Root-Me

Métier SOC/CSIRT

Automatisation

[PaloAlto] Security orchestration for dummies

Activités SOC

[PaloAlto] Fundamentals of SOC

SOC et SIEM security program

SANS 555

CyberDefense Analyst

Certified Power user

Analyse de code

The art of memory forensics

Malware analyst cookbook

Practical malware analysis

cyber-droit

Histoire CNIL

2016 : loi République numérique (droit de décider des usages faits sur les données)

2004 : loi Informatique et libertés modifiée

Guide DPO (CNIL)

MOOC CNIL sur RGPD

Cas d'usage : cabinet imagerie médicale

Sensibilisation SSI

[SG] SwordPhish

hameçonnage

[Akamai] simu rançongiciel avec C&C

Exercice "réel" : PSRansom

Ransomware for dummies (CISCO)

infographie ANSSI

infographie LeFigaro

jeune hacker FR (école ingé) arrêté

Risques liés à la fuite d'info à caractère personnnel

Préparer sa carrière en cybersécurité [MSFT + LinkedIn]

Bonnes pratiques CNIL 2022 pour les mots de passe

sécurisation données à caractère personnel

Guide sécu PME

organisation groupe cybercrim financière

cybermenaces dans l'UE (2021)

email = vecteur d'attaque

faire ses courses en ligne

réflexes paiements et banque

12 bonnes pratiques de l'informatique

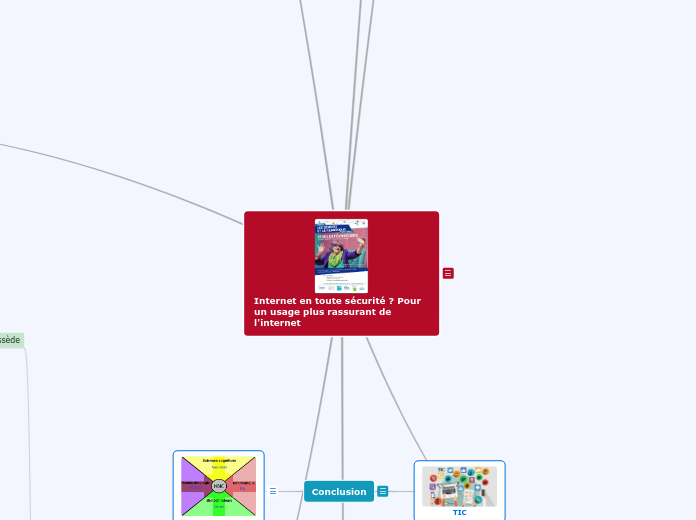

Surfez zen

Sécurité des réseaux sociaux

les sauvegardes

12 règles cybersécurité pour entreprises

Wifi public

14 coûts d'une cyber-attaque

SecNumAcadémie

Outils quotidiens

Container

Docker Windows

Partage entre Docker et Windows

Nettoyage containers/volumes

Apprentissage machine

Cloud.AI pour scripts Powershell

GPT-agents

Azure Internals

Site (doc + téléchargement)

Tenant

Recherche ID

Juridique

CNIL/RGPD

Droits (et recours) sur données personnelles

Demande suppression données à caractère perso

VPN

Mullvad

Bureautique

Réseaux sociaux

LinkedIn

Extensions navigateur

MITRE ATTACK Powered suit

Editeurs

Notepad++

VS Code

Cartes mentales

Organiser des liens avec Mindomo

"flowcharts" avec Draw.io

Freemind

Mindomo

Signal

Proton

LiberKey

video2Brain

Faire un compte sur Lintin learning

on bénéficie de 30 jours sur video2brain

DownloadHelper pour télécharger les videos voulues

graphique circulaire et barre

Machines virtuelles

Machines virtuelles Edge (valides)

Dépannage

Windows10DeBloatWare

Depann'ium

Sauvegarde

Locale Windows/linux

UrBackup

Sauvegarde cloud FR

pcloud

Chiffrement fichiers

Veracrypt

BoxCryptor

Admin/automatisation Windows

BoxStarter

BoxStarter en ligne

Script PS maintenance (WindowsCleanup)

Rport

Atera

Rufus

MobaXterm

Ccleaner

RSAT

AutoIT

TopGrade

Coffre-fort

ProtonPass

Lastpass

KeePass XC

Jeton - Token

YubiKey

OneTimeSecret

Culture Gé

Cryptomonnaies

[NoLimitSecu] Sécurité des "wallets"

Domotique

Tado

R&D

Intelligence artificielle

Conf du Pr Julia "l'IA ça n'existe pas"

Naissance : Conférence de Dartmouth

Monde du renseignement

FR

second cercle

premier cercle

suports éditeurs

Support Microsoft

options d'assistance

services

Certifications

LFS201

Guides

[Gartner] stratégie Cloud

Hygiène informatique

Critères Communs

3DS (bancaire)

BPMN

liste normes ISO

Notions couramment nécessaires

App.restack.io

Analyse de risques

cyndiniques

DevOps

Différences entre dev et DevOps

Réseau IP

Topologies, routage, etc.

DevSecOps

CheckList

Antivirus hybride "cloud" / sur site

Microsoft Defender

big data

data management

matériel

Disques SSD (TRIM, garbage collector...)

Démarrer applications par rundll32

file mapping

API CreateFileW : handle

Svchost.exe

DPAPI

Signature SMB

Kerberos en CMD

liste tickets Kerberos + purge

WMI

Architecture WMI (avec COM)

CIM PowerShell

scan WDO à distance

Acronymes (sécu)

Liste portails d'admin

MS Open XML Specs

Plages IP publiques

OLE

Specs ISO pour OLE

Carte mentale commandes/applis courantes

commandes Shell

Glossaires

Glossaire Gartner

Glossaire CNIL

rétro-ingénierie

Hooks (Win32)

IDA Pro

mémentos SANS

SANS - Win/linux

SANS - Linux 101

SANS - shell linux

linux

Powershell -> exe

Memento SANS

ReGex

RegEx

visual debbug regex

challenge regex

formats de fichiers

MS Open Office XML

Windows PE

Technos (TIC/Tel) courantes

WiFi / Internet / Téléphonie

Internet

fonctionnement, financement

GSM/2G/3G

retrait 3G et 3G en FR

USSD

WiFi

Javascript

V8 Chrome / Javascript

USB

USB C

AV / EPP/ EDR / XDR

Explication par Eugène Kaspersky

Tanium

Scan complet avec Windows Defender

Commandes

VMWare

Versions VMWare et évolution

Authenticode

Smartcard + RDP

Windows SE

Windows Update: Unified Update Platform

IRQL

Linux internals . processes

Benjamin Soontag Blog

Amazon Linux

AMI

CLI

Azure AD

Compte MSOL

Graphique de fonctionnement Azure AD

Groupes/roles de sécurité Azure AD

Expiration des mots de passe

Résolutions DNS externes - 8.8.8.8

période de grâce d'un ancien mot de passe [60min]

ancienneté du mot de passe d'un compte machine

Requêter l'AD en LDAP

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-r2-and-2012/dn579255(v=ws.11)

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2003/cc781408(v=ws.10)

FSMO

Article IT Connect

https://docs.microsoft.com/fr-fr/troubleshoot/windows-server/identity/fsmo-placement-and-optimization-on-ad-dcs

Messagerie (SMTP...)

Architecture MUA/MDA/MTA

HTTP

HTTP post / get

Env indus

SCADA

BC-FT

Rapport MineFi/Tracfin 2023-24

Droit

Prescription

Obligation langue française

Contrat de travail

Cyber droit

Loi Informatique et Libertés vers RGPD (+ décret)

7 droits pouvant être exercés

blocage transfert de données EU vers USA

vulgarisation CNIL

DPO

moteur de recherche des obligations

transparence grand public

Certification cyber des plates-formes destinées au grand public

EU vs US

règlementation des géants du numérique

cadre transatlantique de protection des données

Signalements

Thesee

non-prolifération des armes

Wassenaar

OIV / OSE

https://technique-et-droit-du-numerique.fr/oiv-ose-obligation-securite-systeme-information-2021/

https://www.cnil.fr/fr/la-loi-informatique-et-libertes

Outils en ligne

Tiddlywiki

tiddly timeLineMap

drop down menu

Créer un tiddler nommé :

$:/.tb/macros/fold

Avec le tag :

$:/tags/Macro

Contenu :

\define fold(heading, text)

<$button class="tc-btn-invisible" popup=<<qualify "$:/state/section$heading$">>>

$heading$

</$button>

<$reveal type="nomatch" state=<<qualify "$:/state/section$heading$">> text="">

$text$

</$reveal>

\end

Exemple utilisation :

<<fold "!Section One" """and here

comes the content""">><br>

Ou bien la balise détails :

<details>

<summary><h1><u>ER</u></h1></summary>

<pre>test</pre>

</details>

</details>

<<fold "!Section Two" """has entirely

different content""">>

Firefox 57

explications

FileBackup

forum aide

plugin 2click2edit

text editor color

tiddlywiki

tiddlymap

Sylvain

FunNumérique

Rester anonyme

Num téléphone

https://virtty.com/en

Neo4j

TimeLine

metro londre

reduce

Shortestpath

path"

shortestpath condition

meetup graph

Arrow Tools

Custom big import

reverse

réseaux

path4

path2

Doc néo performance

Tunning engine

Requête optimisation

tcpdump

Gestion du temps

video

Cyber security suisse tools

Page de flux RSS

IDE et Librairie

tutorialspoints.com

Documentation dev

http://devdocs.io

Nombre magic

File extention control

possibilité de faire un cron linux avec update python sur linux avec alerte mail si extention differente ou de le lier a clamav

Soft CLI WIN/LINUX

ex commande

dir %tmp%\ /s /b |trid.exe -ae -@ > pascal.txt

dir %tmp%\ /s /b |trid.exe -ce -@ > pascal.txt

dir %tmp%\ /s /b |trid.exe -ae -@

Soft GUI

Definitions

online

Gantt

matrice de risques

diagramme divers

cacoo

schémas réseaux

Drow.io

canva

Pixlr

gliffy

lucidchart

schéma base de donnée en ligne

Articles / sites divers

Reseaux mobiles police, gendarmerie, Samu : évolutions, QoS

management inclusif

Divers

repo.zenk-security.com

doc.lagout.org

Agenda du libre

Veille informationnelle

Veille informationnelle : stratégie et outils - [Site Economie-Gestion Académie de Lyon]

La veille informationnelle, ses méthodes et ses outils (Culturenum - U. Caen - Notes de synthèses par les étudiant-e-s)

La veille informationnelle et ses outils (application dans le domaine juridique)

Systèmes

linux magasine

clustering

Explications

Messagerie

Organisation

Serveur mail sans pub

Developpement

CODES

JSON

JsonEdit

Developpez.com

firebase

request

Google Keep Clone

color

CSS

tuto

Stylescss

JavaScript

JAVA remise en forme script

et aussi

NodJs

FRAMEWORK

vue.js

Javascript et vue.js

tableau asso

typeahead

Jquery

PHP

vers javascript

les tabeaux

DIA

UML2PHP5

tableau

Singleton

apprendre php

grafikart

ZEN FRAMEWORK

http://zend-framework.developpez.com/tutoriels/zend-framework/demarrer-avec-zend-framework-2/

Jeux

Catch The Flag

Root Me

Empire Of Code

CodeCombat

CodinGame

Réseaux

Google Drive

gdrive

commande autre

commande

Rsync Windows

VIRTUALISATION

OVH

Hynesim

kernel

2015

2009

foulquier

2010

Akaoma

forum-ovh

DOCKER

http://www.hisyl.fr/introduction-a-docker/

http://deninet.com

mondedie

Linux.org

Wanadev

Appimage

KVM

Admi-linux

debian-handbook

Partage connexion

INTERNET

GOOGLE

HISTORIQUE

Google Search

advanced search operator

http://blog.hubspot.com

LIA

LoTL = Living Of The Land

LIA = Lutte Informatique Active = attaque/offensif

Attaques DMA

Périphériques USB piégés

Conférence CCN-CERT

Keygrabber Air USB

Hack5

WiFi PineApple

Câbles USB OM.G

Outils divers

RedEye (suivi de test d'intrusion)

TOR

Liste d'outils PenTest

ScheduleRunner

Collections

Rawsec Security inventory

[J0hnbX] Redteam resources

BigB0ss

Red Laboratory

Blogs/articles intéressants

1 ligne de commande

Télécharger + exécuter une charge Windows

HanseSecure : Deep dive techniques

Windows Downdate

[Elli Shlomo] Offensif sur nuage Microsoft

Offensif sur AWS

Infosec-journey : attacking SQL servers

ired

HackTricks

pentester.blog

csandker

Dev

Code malveillant C++

0xpat

Docs API Windows

MalAPI

dev pilote

pilote vulnérable

HEVP - HacksysExtremeVulnerableDriver

dev Rootkit

HideProcess

Shellcode

ShellcodeStudio (PIC)

tuto dev shellcode

Anonymisation

suite d'outils

Tails

Evasion

BootKit Linux

Forensia

Nidhogg (rootkit)

Mariusz Banach : techniques accross kill chain

SysWhispers (direct system calls)

Vérification de la présence de hooks

BumbleBee

Living off Copilot

PowerPwn

Packers

Liste Unprotect.it

Evasion EDR

[Mallo-M] AxiomLoader

PowerHub

EDRSilencer

[DEFCON] Defeating EDR, memory forensics

[Wavestone] EDRSandBlast

[Wavestone] Article 'EDR bypass" EventTracingWindows

CMEPW : contournement AV et EDR

Unprotect.it : Evasion des solutions de sécurité

Contournement bac à sable

[CheckPoint] Timing

Détournement automatisation

Microsoft RPA

Obfuscateur de code

[Wietze] ArgFuscator

Inceptor

alcatraz X64 bin obfuscator

AES Injector

Obfuscation commandes CMD

livre blanc FireEye

Liste packers .Net

Liste Packers PE

packer sans ta mère

Conf BlackHat 2018

Contournement FileBlock

LOtL

GTFObins

LOLBAS

Injection de code

Windows Feature Hunter (DLL sideloading hijack)

IO Ring

BeEF

DLL Injector

Déplacement latéral

multi-plateforme

NetExec

RedTeaming CheatSheet

Dérivés de PSExec

[RedCanary] RemCom, PAExec, CSExec

PsExec sur port 135 seul

Impacket

Tâches planifiées / WMI

CrackMapExec

SMBexec

Wmic

Prise de privilèges

Shadow Credentials

Hekatomb (récupération mots de passe AD dans Windows Credentials Manager)

Windows en local

Named pipe impersonation

WinPEAS

Attaque LAPS : LAPSToolkit

JAWS enum (script d'énumération)

PowerUP (outil de recherche de vuln)

Détournement des chemins des binaires de services

Exploits connus

Recherche Codes d'exploitation dispos

PrintNightMare

Ingénierie sociale

Recherche sur personnes

Social Engineering Platform

Red Team

RETEX / analyse

RETEX de la CISA

Liste d'outils

Dépôt Assume-Breach

RedTeam toolkit

Watermarking of tools

RedTeaming toolkit

Ired.team

Covenant

Contributions + MàJ

Site principal

[Mandiant] Defining Cobalt Strike components

Community Kit

Définition

[Wavestone] Comment tirer parti d’une opération Red Team ?

[Varonis] Qu’est-ce que le Red Teaming ? Méthodologie et outils

Env offensifs

[Mandiant] Defining Cobalt Strike Components

[boku7] StringsReader

SANS C2 Matrix

Automatisation (orchestrateurs)

Secator

RedCloudOS

Visualisation opérations Redteam

RedEye

Mobile

My Cell spy

PhoneSpector

AndroRAT

RAT

Quasar RAT

Pupy RAT

Brute Ratel

Détournement

BurpSuite

page sur SecTools.org

Commando-VM

powersploit

Kitsploit

Metasploit

couche graphique

PowershellEmpire

101

Environnements infonuagiques ("cloud")

MS Azure DevOps

ADOKit

Harden 365

AD & Entra ID

GOAD (Game of Active Directory)

Cached Credentials

NTDS

Credentials dumping

T.I. / Pentest

Active Directory exploitation cheat sheet

carte mentale TI AD

https://www.xmind.net/m/5dypm8/#

DC Sync

https://www.alteredsecurity.com/post/a-primer-on-dcsync-attack-and-detection

Reco et escalade de privilèges

Rubeus

Kerberos ticket times/checksum

BloodHound

RustHound

Entra ID

[Vectra] MAAD-AF

Fiche technique

AzureHound

[Altered security] 365-stealer

ADOkit

[Synaktiv] Carte mentale test d'intrusion AAD

Memento RedTeam

Invoke-Mimikatz

SSH public keys backdoor

Manipulation d'identifiants sans Mimikatz

2FA / MFA

Vidage d'identifiants (Creds dumping)

Hekatomb

LaZagne

Windows XP

Delegation de compte

XMCO

Contournement protections de LSASS

Credential Guard bypass

Defeating Windows Defender Credential Guard

Décrochetage (unhooking) de MiniDumpWriteDump : DumpThatLSASS

Réseau

MX

MX-Takeover

XSRFProbe

XSStrike

ToXSSIn

SQL

SQL map

Remote shell php

Tennc

B3t4k

Ettercap

Scapy

Reconnaissance

OSINT

GHunt

GitHub

Moteurs de recherche pour pentester

social media

GooFuzz

scan

Azure DevOps

Cariddi (scan site)

Trickest wordlists

DirBuster

NBTscan

P0f

nmap

LID

LID = Lutte Informatique Défensive = défense du S.I. = sécurisation :)

Evaluation / Audit technique

TI / pentest

What is pentesting?

Wifi pentesting guide

[GBHackers] WiFi pentest checklist

[LoginSecurité] Pentest A à Z

Ciblée sur produits/technos

[Adaptive-Shield] M365/Azure, GCP

Audit de config de pare-feu

Azure security checklist

Entraînement SOC ("purpleteaming")

MsInvader : M365 / Azure

inforensique et judiciarisation

Traces de logiciels courants

The RULER

Traces outils d'attaque

Cobalt Strike: defender's guide

Inforensique RAT

Acquisition (matériel spécialisé)

MSAB

XAMN

Disques

SSD : TRIM // inforensique

Suite ForensicsTools

Installateur

Liste des outils

Powershell Hunter

WinFE

Poster SANS: Windows Forensics Analysis

MS365

Inforensique MS365

PiRogue Tools Suite

CrowdSec - replay mode

LFD Criminalistique

[ANSSI] Guide d'administration sécurisée de S.I. avec AD

[Microsoft] Liste noire de mots de passe (synchro avec Entra)

[ANSSI] Points de contrôle AD

Stockage mots de passe dans le navigateur

Google Chrome

Azure / Entra ID

DirSync account

Harden Entra Connect Account

Matériel

[Owl] Diode de données matérielle

SAS USB

guide NSA

firmware

Coreboot

Credential Guard

Sécurité basée sur la virtualisation

Authentification forte

Carte à puce + RDP

AppLocker

liste de configs AppLocker

Application Guard

Configurer les stratégies AppGuard

Attack Surface Reduction

Creds dumping

Harden Windows Security

HardeningKitty

Hardentools

SysHardener

rançongiciel

services non nécessaires

Chrome + Edge

Sécurisation

LLM

[Gatewatcher] Techniques d'attaques et recommandations

Mantis

NIST SP80-190

Nomadisme

(ANSSI) Recommandations pour le nomadisme numérique

Chaine d'appro / supply chain

Guides du NCSC

Silos d'administration

Silos et bastions

Mobiles

Google MDM

Microsoft Intune

DustMobile

Identité

NIST SP800-63 : Digital Identity guidelines

Applis mobiles

[Pradeo] MASVS

chiffrement

post-quantique

Kyber

web

QWAC (HTTPS)

GCP

NIST CSF (ranswomare)

Kebernetes

side-car

Sécurité Microsoft 365

Harden355

[Adaptive-Shield] CIS, NIST CSF, ISO, SOC 2

Protection de l'information dans MS365

Suite Microsoft 365 Security

Script d'audit bonnes pratiques Windows & cyber

Smart App Control

PAW (Privileged Access Workstation)

Microsoft Security Compliance Toolkit

Contrôle intégrité

site web

URLWatch

Messagerie / MTA

ProofPoint

Outlook

extensions bloquées dans Outlook/Exchange

MS 365

Defender for Office 365

Env embarqué (automobile)

AutoSAR HSE

Env indus (ICS)

Microsoft Defender for IoT

Bonnes pratiques ANSSI

IDS Nozomi

SANS - memento ICS

[ANSSI] Recommandations relatives aux archis des services DNS

Infoblox

Detect DNS exfiltration

Authentification

[AdminDroid] Nettoyage MFA par SMS

(Prez KnowBe4) 2FA / MFA

UbiKey

Résumé memento

Vmware

[VMWare] Frontière de sécurité des containers / Secure Encrypted Virtualization

vShield

Automatisations VT

Recursive-VT

Malwoverview

Posh-VT (Powershell)

SIRP

IRIS

TIP

MSTIC (Malware Bazaar)

Liste d'outils de recherche, standard et portails

ThreatQuotient

OpenCTI

MISP

pyMISP

user guide

SOA

[Thales] Watcher

RecordedFuture : The Automation Advantage: Transforming Cybersecurity and Efficiency in Organisations

Shuffle

TheHive

Création de tickets depuis un email

IBM QRadar SOAR (ex Resilient)

Splunk Phantom

PAN Cortex XSOAR

XSOAR Community Edition

Swimlane

Automatisation traitement alertes SIEM

Swimlane Turbine

[Forrester] Overview of SOAR providers 2022

Journalisation / audit

ATT&CK Data sources

basiques

Guides CIS

Serveur web

[GIAC] Detecting attacks web server log files

Linux

SysmonForLinux

[SysInternals] SysmonForLinux Git

Différences et points communs avec Sysmon pour Windows

AuditD / AuditCtl

M365/Azure

[PWC] Office-365-Extractor

journaux MS365

Rétention (unified audit logs): 30J en E3, 365J en E5

recommandations ANSSI

Cartes mentales (M de Crevoisier)

Windows

Mimikatz

"In-memory" DLL

Microsoft-Windows-CodeIntegrity/Operational

Journalisation pour règles Sigma

Yamato Security

Script Batch pour paramétrer l'audit Windows (Yamato)

[ANSSI] Guide journalisation

Config XML SwiftOnSecurity

Config XML Olaf Hartong

Sysmon2CSV

Analyse de la V14

PowerShell

Lignes de commande et blocs

déplacement latéral

[RedCanary] WMI

Evénement 4648

étude par CERT JP

ETW

[Wavestone] ETW-TI

Intro to ETW-TI drivers

Event Log Reference

Evolutions par version de Windows

EventID-to-MITRE

[M de Crevoisier] Windows Auditing Baseline

Tableau SOC Investigation

Liste d'événements couramment utiles

Création de services

WEF/WEC avec Sysmon

persistance WMI

Win10 Auditing reference

Starke427

MpLogParser

Stratégie de détection

(MITRE) BZAR

Obfuscation de CMD

Contournement des solutions de sécurité

Windows : vidage mémoire (creds dumping)

Kubernetes

Cobalt Strike

Awesome Cobalt Strike

Lexfo

Tests de détection de TTP

Atomic Red Team

simulation APT

Vol d'identité

[RecordedFuture] Corrélation détection + RIC

Threat Hunting keywords (lignes de commande malveillantes)

ThreatHunterPlaybook

ThreatHuntingProject

Procédures et méthodologies

Playbooks graphiques

Incidentresponse.org

Effacement de supports

NIST SP800-88

Signalements éditeurs

emails éditeurs

MaliciousNetworkBehavior

Ransomware

WindowsIntrusion

infoleakage

Worm

Scan complet de machines

Scan Tanium avec Defender

Windows Defender Offline

Kerberos (AD)

Reset KRBTGT

Réinitialisation de tous les tickets Kerberos

Script de réponse à incident MSFT

RETEX Microsoft : réponse à incident sur l'identité

Microsoft Incident Response Playbooks (phishing, password spreay, App consent grant)

[SANS] IR Mitigations tasks

Chasse (threat hunting)

Livre blanc SentinelOne

[NCSC] Guide v2

TaHiTI

OWASP

OWASP Security Testing guide

Analyse de phishing

Memento

Matrices de menaces

[PushSecurity] SaaS Threat matrix

[MITRE] Threat matrix for AI-systems

[Microsoft] Threat matrix for Azure Storage services

RE&CT navigator

DETT&CT

DETT&CT Editor

[Medium] Article sur l'utilisation de MITRE ATT&CK

[Varonis] Guide d'utilisation de MITRE ATT&CK

ATT&CK Navigator

Site MITRE

Solutions/services de sécurité

WAF

[OWASP] CoreRuleSet "anomaly scoring"

Microsoft 365

Liste des solutions/capacités de sécurité par niveau de licence MS 365 Business

Protection des marques et noms de domaine

CybelAngel (FR)

NameShield (FR)

Gestion des correctifs / déploiements

Chocolatey

Installation (version communautaire)

Community

Self Service Anywhere

ASM

Group-IB

RecordedFuture

Pots de miel

Comptes AD

Canary

appliance

Cloud de confiance

Bleu

Cloud workloads DR

SentinelOne Singularity Cloud WDR

SentinelOne Kubernetes workload Detection & Response

top des solutions de sécu pour containers

Sysmon

fonctionnement et capacités

SSPM

CNAPP

PAM

Netwrix PAM datasheet

Magic Quadrant Gartner 2023

CASB

Zscaler

Netskope

IDTR

SentinelOne Singularity Identity

Microsoft Azure Directory Identity Protection

MDR

SentinelOne Vigilance MDR

Anomali

PAN

XDR IR données/alertes

NDR

Gatewatcher

DarkTrace

Vectra

Fiche technique serveur "brain"

MITRE ATT&CK coverage

SEG

DMARC

ProofPoint Email Security & Protection

Microsoft Defender for MS365

EDR

CyberReason

Datasheet / fiche technique

WatchGuard

Trellix EDR

CrowdStrike Falcon Insight

Nextron Systems Aurora

CarbonBlack

CarbonBlack release notes

Mcrosoft Defender

Detect and block Credential Dumps

Afficher/trier les alertes

WithSecure Elements EDR

Harfanglab EDR

Magic Quadrant

fonctionnement (article MISC)

EPP

SentinelOne Singularity

définition

NIDS

Suricata

doc

CrowdSec

Doc

Connecter une machine

SourceFire

Explained Rules

Gestion vulnérabilités

Suivi des CVE

OpenCVE

Chemins d'attaques internes

Cybi

systèmes obsolètes

politique Microsoft

scan de vuln

Containers

ManageEngine

Pentest vs. scan de vulns

Accunetix

Green Bone

OpenVAS

Tenable (Nessus...)

Outpost24

Rapid7

actifs exposés

Intrinsec ASM

Mandiant ASM

Outils

Scan de config sécurité

M365

Maester

SCuBA Gear

Surveillance nom de domaine

TheHarvester

[Purp1eW0lf] BlueTeam notes

[Correia] Awesome incident response

100 outils du SOC/CSIRT

Liste AwesomeDFIR

Liste GBHackers

Analyse du trafic d'un mobile

SpyGuard

Détection ciblée

Connexions RDP, RPC, SMB

ETWMonitor

Inforensique

FireEye Redline

EnCase

PowerForensics

Outils Eric Zimmerman

SleuthKit / Autopsy

Script Microsoft pour réinitialiser le MdP du KRBTGT

Suites d'outils

AdminDroid (PowerShell)

Sysinternals Suite

Bellingcat’s Digital Forensics Tools

CISA

Action à distance (sans agent)

CIMSweep (WMI / PowerShell)

levée de doute / chasse

Powerehell

CrowdStrike Falcon Toolkit

Levée de doute sur PulseSecure

DeepBlue (PowerShell)

LOKI (IOC scanner)

Scanner fichiers

Recherche par fonctions API Windows

Microsoft Safety Scanner

ESET Online Scanner

hors ligne (live CD)

SIEM

[Gartner] SIEM Critical capabilities 2024

Convertisseur de règles

Classement IDC 2022

Carré magique 2022

Wazuh

Ingénierie de détection Wazuh/Sysmon

Sentinel

Intégration Forcepoint

Graylog

Comparaison versions

Dépôts génériques

SOC Prime

Elastic

portail

EQL Analytics

BlackHat

Sekoia

Capacités de détection MS365

Capacités de détection Windows

Catalogue d'intégrations

Intégrations et évolutions à venir

Splunk

Hunting with Splunk (basics)

règles Sigma

Splunk Cloud

Trumpet

Règles SPL publiques

OxCybery

Security Content

AD et Azure AD

AAD / Entra ID

Levée de doute

Azure AD Incident Response Powershell

365Inspect

[CrowdStrike] CRT

[Synaktiv] Test d'intrusion AAD

ScoutSuite

Sparrow

Attack and Defense playbooks

AzureHunter

Azure AD incident response PowerShell

Azure AD sur canevas NIST cyber

Azure Entra ID Assessment

ATT&CK Cloud Matrix

Azure Security Control Mappings

AD

Scan / audit

LockSmith : audit ADCS

Audit de robustesse des mots de passe (SecOps Password Auditor)

Oradad

BlueHound

Semperis Purple Knight

téléchargement

ADRecon

Tenable.AD

PingCastle

MS Offline Assessment for Active Directory Security

Supervision SSI / SOC

MS Defender for Identity

Durcissement

Admin en silo

[Microsoft] Reducing AD attack surface

HardenAD

[ANSSI] 10 règles + schémas pour sécuriser l'AD

[Quest] 9 bonnes pratiques sécu AD

Kerberos : temps / sommes de contrôle

[Microsoft] "Planning for compromise": sécu AD/forêts

PowerShell ADModule

réinitialiser le mot de passe de KRBTGT

trusts

ADSecurity.org

[Wavestone] Sécurisation AD

Analyse mémoire

Détection d'injection de DLL (DLL hijacking)

Spartacus

débogage amorçage (boot)

utilisation de Bochs

Memory Baseliner

Article SANS

WinDBG

debugging malware with WinDBG

Volatility

VolatilityFundation

commandes

Env d'analyse (SOC / CSIRT)

Analyse réseau

RITA (C&C Cobalt Strike, etc.)

Analyse de fichiers

Qu1cksc0pe

Bac à sable Windows (natif W10)

malwoverview

FireEye CAPA

ISO et machines virtuelles

Radare2

Tsurugi Linux

SANS SIFT Workstation

SANS SOF-ELK

Remnux

Kali

CSIRT-kit

FireEye Flare VM

collecte données

[WithSecure] Cat-Scale

Velociraptor

GRR

ORC

[ESET] SysInspector

DFIR Triage

LibCloudForensics

visualisation RIC

OSINTracker

CRITs

Maltego

Analyse/recherche en ligne

Vulnerability Lookup

MS Azure

Recherche ID de tenant

Liens dans page web

Galer

Hameçonnage

PhishTool

Messagerie SMTP

CheckDMARC

MailSecChk

Dark web

Surface d'attaque ROSO (OSINT)

ROSO / OSINT

email

Investigation email

h8mail

Historique DNS

DNSHistory

DNSDumpster

Liste Nixosint

52 extensions OSINT pour Chrome

Malfrat OSINT map

Social Media OSINT cheat sheet

Recon Spider

Portail Yaci OSINT

outils / techniques

Portails (TIP) et services

Go OSINT

OTX

IBM X-Force

Sekoia.io

ESET

ThreatFox

malc0de

VXVault

Clean MX

Threat Miner

Défacement

Zone-H

fichiers légitimes

xcyclopedia

Identifiants volés

H8mail

pCloud

HaveIBeenPwned

Fichiers

Valkyrie

OPSWAT

fichiers Windows

EchoTrail

AV

bac à sable en ligne

CheckPoint Sandblast

Hybrid Analysis

Cuckoo

Reverss

cert.ee

malwr.ee

site Pikker

Whois

Whoxy

DNSLytics

Reverse WhoIs

Whois History

DNS

viewDNS

dnsleak

URL / IP

CyberGordon

Open Threat Exchange

malwares.com

OpenPhish

Any.Run Trends

IBM X-Force Exchange

URL Haus

Cybercrime Tracker

OPSWAT MetaDefender

Kaspersky

ThreatMiner

ThreatCrowd

url query

urlvoid

Virus Total

Management

Judiciaire / plaintes

Conf CLUSIF 2024 : Intégration dans le paysage règlementaire

Conf CLUSIF 2024 : changement de paradigme

Registre activités de traitement RGPD

Guide DPO

Portail CyberMalveillance

E-escroquerie

Exigences règlementaires et Certifs métier

Cyber Resilience Act

[EU] CRA

Collectivités territoriales FR

Exigences

NIS2

[ENISA] Infographies et docs

Liste des exigences ANSSI

[Tenacy] Webinaire

Vidéo

Support PPTX

[ANSSI] Questionnaire : suis-je concerné ?

Guide conformité

How to be compliant with NIS2?

RGPD

Outil CNIL pour PIA

Guide pour sous-traitants

Secteur hébergeurs web

ANSSI SecNumCloud

Secteur financier

DORA

[Okta] Livre blanc

PCI-DSS v4

360 points de contrôle

Secteur jeux

ARJEL / ANJ

Secteur santé

HIPAA / HISEC

HDS

ANSSI Sécurisation données à caractère perso

ANSSI PAMS

ANSSI PASSI

ANSSI PRIS

ANSSI PACS

Evaluation / audit

Appli Gapps

Générique

[Risk3sixty] Security Program Assessment

SOC 2

SOC 2 vs ISO 27001

NIST CSF

108 points de contrôle

NIST SP800-53-4

800 points de contrôle

ISO 27001

CTID : Adversary Emulation Library

Ransomware control matrix

Security validation

Service Mandiant

Service FireEye / Trellix

SOC-CMM

CSIRT/CERT

SIM3 (OpenCSIRT)

CERT-CMM

RSSI

TPE/PME

[cybermalveillance.gouv.fr] Memento TPE/PME

Gestion de crise

[COMCYBER-MI] MOOC Sency-crise

[Tenacy] Webinaire gestion de crise

Outillage

Tenacy

CISO assistant

100 jours

[M GARIN] 100 jours RSSI

[Tenacy] 100 jours RSSI

Que faire en cas de cyber-attaque (5 conseils)

Bonnes pratiques CNIL pour les mots de passe

Business Impact Assessment

RGPD : par où commencer ?

PSSI (doc ANSSI)

SMSI

27001 : gestion des risques

RACI

Architecture SOC

Zone de cyber-sécurité (voir "tier 2" dans le PPT)

Architecture de détection (Elastic / TheHive / Cortex / OpenCTI)

ANSSI PDIS

PDF

Webinaire Cybrary

Entraînement utilisateurs

Microsoft Phishing attack simulation

AvantDeCliquer.com

ProofPoint Enterprise security awareness training

PhishMe

CNIL

Robustesse mots de passe

Précos CNIL

Privacy Risk Management

Méthodo CNIL

Gestion des / réponse à incidents

Rapports

Exemple de rapport CSIRT

Remédiation

[ANSSI] Corpus documentaire

Playbooks génériques

IncidentResponse.org

Procédures / Fiches réflexe

[interCERT] Fiches réflexe de réponse à incident

pulvérisation de mots de passe (password spraying)

Méthodologies

CERT-SG IRM

Capacités de réponse à incident

hiérarchie de besoins

Incident management

ENISA : good practice for incident management

Types d'incidents

Taxonomie ENISA

Capacités de détection SOC

Hiérarchie de besoins SOC/IR

Visualisation sur MITRE ATT&CK

Vectr

MITRE DETT&CT

Splunk Security Content

ATT&CK navigator

Security Stack Mappings

AWS

Azure

Vision / approche

Compromise assessment

[Kudelski] Compromise assessment service

[OCD] Compromise assessment

[CrowdStrike] Compromise assessment // threat hunting

Méthodologie de levée de doute

Gestion des vulnérabilités

[Gartner] CTEM

Security-by-design

CSA Singapour

CSIRT

FIRST : canevas pour CSIRT

Sécurisation de services numériques

[ANSSI] 10 règles d’or pour la conception et la mise en œuvre de services numériques

Env industriels (ICS/OT)

Purdue Model

Problématiques IoT

NIST cybersecurity framework

SOC

Monter/exploiter un SOC : Awesome-SOC

Vision Microsoft sur le déport des données dans le cloud

RETEX Microsoft sur l'outillage SOC

construction : commencer petit (FIRST)

Procédures SOC

MITRE : SOC performant

11 stratégies world class SOC

MITRE ENGAGE

Starter Kit

XDR

WithSecure

CrowdStrike

OpenXDR

SOAR

SIRP + SOA + TIP

RETEX Orange 2020

Gestion des privilèges

[Microsoft] Attribution des droits techniques

[Microsoft] PAM

Bastions d'administration et tiers d'administration

Cloud / infonuagique

[CLUSIF] Souveraineté et confiance numérique : cloud et hébergement de données

multi-cloud

Wavestone

analyse de risques

EBIOS RM

Stratégie d'accès conditionnel

MSFT : basé sur appli

Zero Trust

ANSSI

ZTNA

Archis Microsoft Zero trust

Accès conditionnel aux ressources

Standards

Termes SOC/CERT/CSIRT/ISAC/PSIRT

Article de Vilius Benetis

SOC2

Comparaison ISO27001 / SOC2

Systèmes industriels

CVSS v4 pour syst indus

TLP

TLP / PAP

TLP v2

RFC

Description d'un CERT : RFC2350

CERT EU

Security handbook: RFC2196

ISO

[ANSSI] Panorama des normes ISO 2700X

ISO31000

5.3 –Etablissement du

contexte

Identifier les facteurs et influences internes et externes pouvant influer sur la capacité à obtenir les résultats attendus du SMSI

ISO 27005

Evolutions 2022 en lien avec EBIOS RM

ISO27001

All mandatory documented information as directly required by chapters 4 through 10:

📕Scope of the ISMS (4.3)

📕Information security policy (5.2)

📕Information security risk assessment process (6.1.2)

📕Information security risk treatment process (6.1.3)

📕Statement of applicability (6.1.3)

📕Information security objectives (6.2)

📕Evidence of competence (7.2)

📕Carrying out of processes as planned (8.1) (e.g. KPIs)

📕Results of the information security risk assessments (8.2)

📕Results of the information security risk treatment (8.3)

📕Monitoring and measurement results (9.1) (e.g. KPIs)

📕Audit programme and audit results (9.2)

📕Results of management reviews (9.3)

📕Nature of the nonconformities and any subsequent actions taken (10.1 f))

📕Results of any corrective action (10.1 g))

Mise en place

ISO27001:2022 : quels changements ?

Tableau des normes (liées à la SSI)

Liste officielle des normes

Carto Mindomo PERSO liste normes

VOC

VOC = Vulnerability Operations Center = Vlnerability Management

CVSS v3.1

Pentest

ISSAF

NIST SP 800-115

OWASP WSTG

NIST SP800-115

OSSTMM v3

PTES

Liste méthodos test d'intrusion web

MITRE ATT&CK

Navigator

Matrices

Pyramid of pain

Kill Chain

Unified Kill Chain

AirBus

Mandiant Attack Lifecycle

Microsoft

Lockheed Martin

Cloud Security Kill Chain

Sigma

Description technique des menaces

OpenIOC v1.1

STIX

patterning

Réponse à incident

NIST SP800-86

RE&CT

Processus SOC

NIST SP800-61 rev2

Administration sécurisée

NIST SP800-128

Contrôles de sécurité

[ANSSI] Guide d'hygiène

CIS 18 critical security controls

NIST SP800-53 r5

Conception de systèmes sécurisés

NIST SP800-160 : Engineering turstworthy secure systems

Critères communs

authentification

Méthodologie d'analyse de risques

NIST

NIST IR 8179 : Critical Analysis Process Model : Priorizing systems and components

NIST SP800-60 vol 1 : Mapping types of information and information systems to security categories

NIST SP800-39 : Managing information Security risk

NIST SP800-30 : Conducting risk assessment

NIST IR 8286D

ISO 27005 RM

EBIOS 2010 - EBIOS RM