Effacer ses traces sur Internet

mieux contrôler ses données

protéger ses photos

Enquête SOFRES pour le CNIL (2012)

- respect du droit à l'image : 68 % des personnes interrogées demandent l'avis des personnes qu'elles identifient sur les RS, mais 34 % disent le faire systématiquement

- plus d'1/4 des 18-24 ans recourent à la reconnaissance faciale

- 80 % des personnes pensent que leurs photos resteront sur Internet (impossible à effacer)

- 2 personnes sur 3 estiment contrôler les paramètres de visibilité d'une photo avant de la publier, mais 1/3 des personnes disent bien connaître ces paramètres

Adolescents et personnes âgées : contrôle post-publication

montrer diapo 28

contrôler les paramètres de visibilité

respecter le droit à l'image

piratage : comment réagir ?

droits d'accès des applications

android

Paramètres -> Autorisations ->

ios

Réglages -> Confidentialité -> par fonctionnalité

gérer ses profils et ses préférences

Google

web tracking : paramètres du navigateur

Pistage de la navigation

Objectif : construire un ensemble d'informations pour identifier un utilisateur, sites visités, temps passé, mouvement de la souris, saisies au clavier -> marketing ciblé

Comment ?

- cookie : par l'intermédiaire de petits scripts (cookie) mis à disposition du site consulté par un tiers.

Identification d'un utilisateur au moyen d'une valeur unique (quand l'utilisateur consulte le site, cette valeur est rappelée).

- prise d'empreinte du navigateur (browser fingerprinting) : identification grâce aux informations relatives au fonctionnement du navigateur

https://amiunique.org/

extensions de navigateur

navigation privée

La navigation privée permet que certains éléments liés à votre navigation ne soient pas enregistrés localement dans l'historique. Parmi ces éléments :

- votre historique de navigation,

- les recherches effectuées

- les cookies. (les cookies sont juste enregistrés temporairement)

Edge

Do not track !

Chrome

Firefox

protection contre le pistage

gestion des cookies

Délicat : difficile de faire la différence entre les cookies utilisés par un site à des fins légitimes et les cookies tiers.

Effacer les cookies peut modifier l'expérience utilisateur

contrôler son identité

gestionnaire de mots de passe

mot de passe boîte mail

dispositif d'alerte

double authentification

sécuriser son mot de passe

Une porte, une clé !

- majuscules + minuscules + chiffres + caractères spéciaux

- pas moins de 12 caractères

https://www.cnil.fr/fr/generer-un-mot-de-passe-solide

disparaître ?

effacer

demander le déréférencement

droit au déréférencement ou droit à l'oubli : arrêt de la CJUE du 13 mai 2014

demander la supression de la page au site d'origine (à privilégier)

recherche avec son nom entre Guillemets

-> noter les adresses URL des pages visées

-> contacter tous les sites

delete your account

justdelete.me

deseatme

pour Google et Outlook

supprime vos comptes sur tous les services où vous vous êtes identifié avec un compte Google ou Outlook

supprimer ses comptes sur les réseaux sociaux

Facebook

supprimer les comptes non utilisés

Vos données sont protégées, oui, mais…

perte ou vol de données

Facebook : affaire Cambridge analytica

Yahoo

pistage

Vos droits sur vos données ?

Droits des personnes RGPD art. 15 à 22

Les données personnelles sont protégées par la loi.

"Toute personne dispose du droit de décider et de contrôler les usages qui sont faits des données à caractère personnel la concernant, dans les conditions fixées par la présente loi." article 1

Section 2 articles 38 à 43

portabilité article 20

effacer "droit à l'oubli"

rectification

accès

opposition

Obligations du responsable des traitements

1° Les données sont collectées et traitées de manière loyale et licite ;

2° Elles sont collectées pour des finalités déterminées, explicites et légitimes et ne sont pas traitées ultérieurement de manière incompatible avec ces finalités.

Loi Informatique et Liberté article 6

intégrité et confidentialité

limitation de la conservation

exactitude

minimisation des données

limitation des finalités

loyauté, transparence

sous une forme compréhensible et aisément accessible, et formulée en des termes clairs et simples

RGPD art 7

licéité

consentement des enfants

au moins 16 ans

si - de 16 ans -> autorisation des ayant droits

consentement explicite

cookies, conditions d'utilisation...

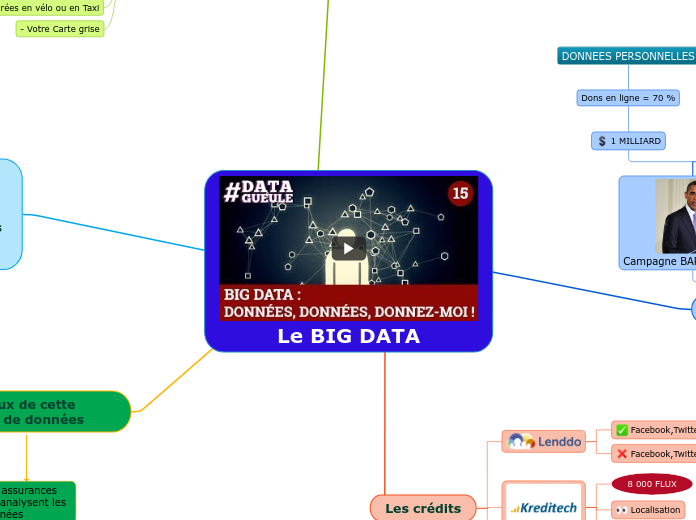

Données personnelles ?

"données à caractère personnel», toute information se rapportant à une personne physique identifiée ou identifiable (ci-après dénommée «personne concernée») ; est réputée être une «personne physique identifiable» une personne physique qui peut être identifiée, directement ou indirectement, notamment par référence à un identifiant, tel qu’un nom, un numéro d’identification, des données de localisation, un identifiant en ligne, ou à un ou plusieurs éléments spécifiques propres à son identité physique, physiologique, génétique, psychique, économique, culturelle ou sociale. RGPD article 4

exemple p.13

https://www.cnil.fr/sites/default/files/atoms/files/bpi-cnil-guide-rgpd-tpe-pme.pdf

données sensibles

I. - Il est interdit de collecter ou de traiter des données à caractère personnel qui font apparaître, directement ou indirectement, les origines raciales ou ethniques, les opinions politiques, philosophiques ou religieuses ou l'appartenance syndicale des personnes, ou qui sont relatives à la santé ou à la vie sexuelle de celles-ci.

Loi Informatiques et Libertés, article 8

exceptions à des fins de recherche ou d'archivage

pas de traitement : art 9 du RGPD

communication

utilisation

extraction

consultation

modification

adaptation

conservation

structuration

organisation

enregistrement

collecte

identité numérique

attributs cachés

Ils sont liés aux identifiants qui sont eux-mêmes liés à des technologies.

Par exemple pour l'adresse IP d'une machine, - donc l'équivalent de l'adresse postale sur Internet- , eh bien, on peut associer

des données de géolocalisation.

Et donc, une des grandes difficultés c'est que généralement les utilisateurs de ces identifiants ne se rendent pas compte qu'ils révèlent ces informations quand ils les utilisent.

attributs inférés

… et donc, un tiers est capable d'inférer ses heures de travail.

attributs observés

Exemple : une personne utilise une machine dans son cadre professionnel, un administrateur est capable de voir quand il se connecte et déconnecte de sa machine.

attributs déclarés

nom,

prénom,

des commentaires…

identifiants

- nom d'utilisateur ;

- son adresse IP (l'équivalent de son adresse postale sur Internet ;

- des adresses mail ;

- des identifiants sur les réseaux sociaux ;

- des pages Internet…