arabera Delcy P. Manchame B. 7 years ago

231

Mecanismos

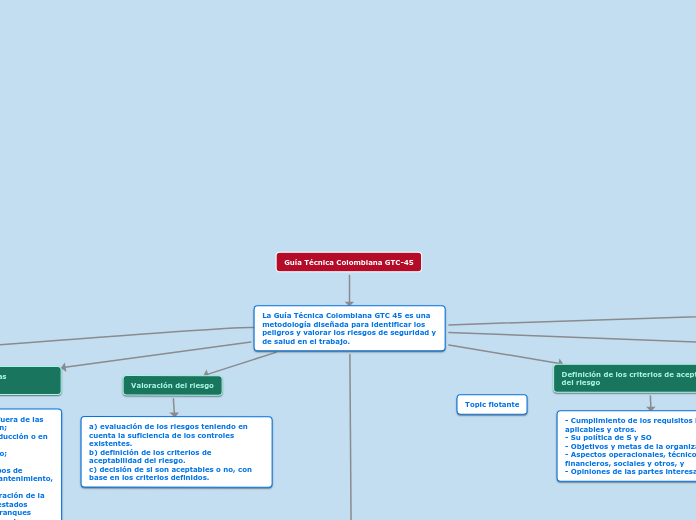

Los mecanismos de protección y prevención incluyen varias fases críticas en las que un atacante podría intentar comprometer un sistema, tales como la vigilancia, extracción de información, explotación de servicios y ocultación de huellas.