Módulo5 Mecanismos de protección

Definición y tipos de VPN

red privada virtual (VPN) es una configuración que combina el uso de dos tipos de tecnologías

Las tecnologías de encapsulamiento de protocolos que permiten que, en lugar de una conexión física dedicada para la red privada, se pueda utilizar una infraestructura de red pública, como Internet, para definir por encima de ella una red virtual.

Las tecnologías de seguridad que permiten la definición de una red privada, es decir, un medio de comunicación confidencial que no puede ser interceptado por usuarios ajenos a la red.

Protección del nivel de transporte: SSL/TLS/WTLS

El protocolo de negociación SSL/TLS, también llamado protocolo de encajada de manos (“Handshake Protocol”), tiene por finalidad autenticar el cliente y/o el servidor, y acordar los algoritmos y claves que se utilizaran de forma segura, es decir, garantizando la confidencialidad y la integridad de la negociación.

El transporte seguro SSL/TLS La capa de transporte seguro que proporciona SSL/TLS se puede considerar dividida en dos subcapas.

El protocolo de registros SSL/TLS: se encarga de formar cada registro con sus campos correspondientes, calcular el MAC, y cifrar los datos, el MAC y el padding con los algoritmos y las claves que pertocan

Características del protocolo SSL/TLS

Los servicios de seguridad que proporcionan los protocolos SSL/TLS son:

Extensibilidad. Al inicio de cada sesión, cliente y servidor negocian los algoritmos que utilizarán para el intercambio de claves, la autenticación y el cifrado (a más del algoritmo de compresión).

Eficiencia. Dos de las características de SSL/TLS, la definición de sesiones y la compresión de los datos, permiten mejorar la eficiencia de la comunicación

Autenticación de mensaje. Cada paquete enviado en una conexión SSL/TLS, a más de ir cifrado, puede incorporar un código MAC para que el destinatario compruebe que nadie ha modificado el paquete. Las claves secretas par el cálculo de los códigos MAC (una para cada sentido) también se acuerdan de forma segura en el diálogo inicial.

Autenticación de entidad. Con un protocolo de reto-respuesta basado en firmas digitales el cliente pude confirmar la identidad del servidor al cual se ha conectado. Para validar las firmas el cliente necesita conocer la clave pública del servidor, y esto normalmente se realiza a través de certificados digitales.

Confidencialidad. El flujo normal de información en una conexión SSL/TLS

Sistemas de autenticación: la autenticación. Este servicio permite garantizar que nadie ha falsificado la comunicación

Autenticación de entidad: La autenticación de entidad se utiliza cuando en una comunicación una de las partes quiere asegurarse de la identidad de la otra.

Protocolos de reto-respuesta

Contraseñas: La idea básica de la autenticación basada en contraseñas es que el usuario A manda su identidad (su identificador de usuario, su nombre de login, etc.)

Autenticación de mensaje: La autenticación de mensaje o autenticación de origen de datos permite confirmar que el originador A de un mensaje es auténtico, es decir, que el mensaje no ha sido generado por un tercero Z que quiere hacer creer que lo ha generado A.

Firmas digitales: que se basan en la criptografía de clave pública

Códigos de autenticación de mensaje (MAC): basados en claves simétricas.

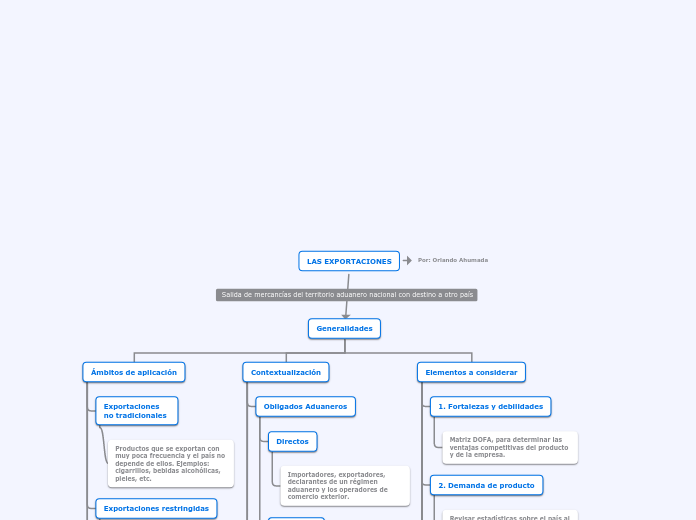

Redes privadas virtuales (VPN): Los protocolos seguros que hemos visto hasta este punto permiten proteger las comunicaciones, por ejemplo, de una aplicación implementada como un proceso cliente que se ejecuta en un ordenador y un proceso servidor que se ejecuta en otro ordenador

Protección del nivel de red: IPsec

Modos de uso de los protocolos Ipsec: El protocolo AH define una cabecera que contiene la información necesaria para a la autenticación de origen de un datagrama.

El protocolo ESP: El protocolo ESP (Encapsulating Security Payload, RFC 2406) puede ofrecer el servicio de confidencialidad, el de autenticación de origen de los datos de los datagramas IP (sin incluir la cabecera), o los dos a la vez

. El protocolo AH: El protocolo AH (Authentication Header, RFC 2402) ofrece el servicio de autenticación de origen de los datagramas IP (incluyendo la cabecera y los datos de los datagramas).

. La arquitectura Ipsec: La arquitectura IPsec (RFC 2401) añade servicios de seguridad al protocolo IP (versión 4 y versión 6), que pueden ser usados por los protocolos de niveles superiores (TCP, UDP, ICMP, etc.).

Conceptos básicos de criptografía

Infraestructura de clave pública (PKI): la criptografía de clave pública permite resolver el problema del intercambio de claves, utilizando las claves públicas de los participantes

. Listas de revocación de certificados (CRL): CRL es la sigla de Certificate Revocation List.

Cadenas de certificados y jerarquías de certificación: Un certificado nos soluciona el problema de la autenticidad de la clave pública si está firmado por una CA en la cual confiamos

Certificados de clave pública: Un certificado de clave pública o certificado digital consta de tres partes básicas:

• La firma de las dos partes anteriores.

• El valor de la clave pública de este usuario.

Una identificación de usuario como, por ejemplo, su nombre.

Criptografía de clave pública

Uso de la criptografía de clave pública: las principales aplicaciones de la criptografía de clave Sobre digital Como veremos más adelante, esta técnica para proporcionar confidencialidad con criptografía de clave pública se suele llamar “sobre digital” en el contexto del correo electrónico segur. pública son el intercambio de claves para proporcionar confidencialidad y la firma digital para proporcionar autenticidad y no repudio

Algoritmos de clave pública: En un algoritmo criptográfico de clave pública se utilizan claves distintas para el cifrado y el descifrado. Una de ellas, la clave pública, se puede obtener fácilmente a partir de la otra, la clave privada, pero por el contrario es computacionalmente de muy difícil obtención la clave privada a partir de la clave pública.

Criptograía de clave simétrica: Los sistemas criptográficos de clave simétrica se caracterizan porque la clave de descifrado x es idéntica a la clave de cifrado k, o bien se puede deducir directamente a partir de ésta.

Funciones hash seguras Aparte de cifrar datos, existen algoritmos basados en técnicas criptográficas que se usan para garantizar la autenticidad de los mensajes. Un tipo de algoritmos de estas características son las llamadas funciones hash seguras, también conocidas como funciones de resumen de mensaje (message digest, en inglés).

Uso de los algoritmos de clave simétrica: Cuando se utiliza el cifrado simétrico para proteger las comunicaciones, se puede escoger el algoritmo que sea más apropiado a las necesidades de cada aplicación: normalmente, a más seguridad menos velocidad de cifrado, y viceversa

Algoritmos de cifrado en bloque: En una cifra de bloque, el algoritmo de cifrado o descifrado se aplica separadamente a bloques de entrada de longitud fija b, y para cada uno de ellos el resultado es un bloque de la misma longitud.

Algoritmos de cifrado en flujo: El funcionamiento de una cifrado en flujo consiste en la combinación de un texto en claro M con un texto de cifrado S que se obtiene a partir de la clave simétrica k. Para descifrar, sólo se requiere realizar la operación inversa con el texto cifrado y el mismo texto de cifrado S

Seguridad por ocultismo A lo largo de la historia ha habido casos que han demostrado la peligrosidad de basar la protección en mantener los algoritmos en secreto (lo que se conoce como “seguridad por ocultismo”). Si el algoritmo es conocido por muchos, es más fácil que se detecten debilidades o vulnerabilidades y se puedan corregir rápidamente. Si no, un experto podría deducir el algoritmo por ingeniería inversa, y terminar descubriendo que tiene puntos débiles por donde se puede ataca, como sucedió con el algoritmo A5/1 de la telefonía móvil GSM.

el criptoanálisis

estudia las posibles técnicas utilizadas para contrarrestar los métodos

criptográficos, y es de gran utilidad para ayudar a que estos sean más

robustos y difíciles de atacar. El conjunto formado por estas dos disciplinas,

criptografía y criptoanálisis, se conoce como criptología.

La criptografía estudia, desde un punto de vista matemático, los métodos de protección de la información.