da Gael Ruiz manca 1 anno

185

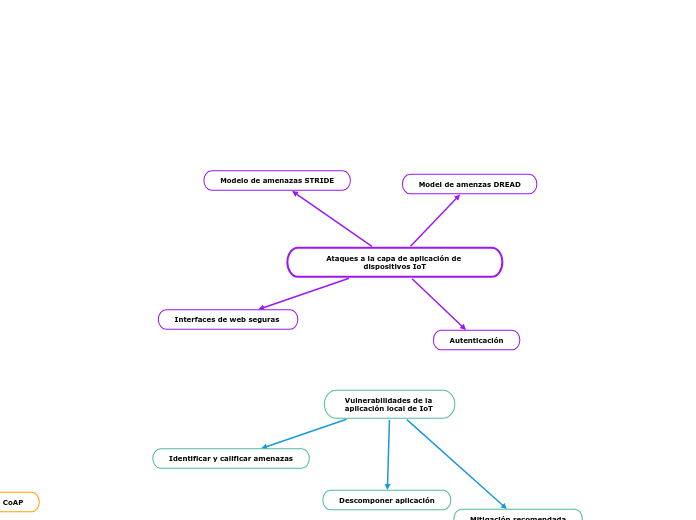

Ataques a la capa de aplicación de dispositivos IoT

La tecnología Blockchain permite la creación de registros sincronizados y compartidos en una gran base de datos, mejorando la integridad y transparencia de la información. En el ámbito del Internet de las Cosas (