Vulnerabilidades Mappe mentali - Galleria pubblica

Esplorate la nostra ampia raccolta pubblica di mappe mentali di vulnerabilidades create dagli utenti di Mindomo di tutto il mondo. Qui potete trovare tutti i diagrammi pubblici relativi a vulnerabilidades. È possibile visualizzare questi esempi per trarre ispirazione. Alcuni diagrammi danno anche il diritto di essere copiati e modificati. Questa flessibilità vi permette di utilizzare queste mappe mentali come modelli, risparmiando tempo e fornendovi un solido punto di partenza per il vostro lavoro. Potete contribuire a questa galleria con i vostri diagrammi, una volta resi pubblici, e potete essere fonte di ispirazione per altri utenti ed essere presentati qui.

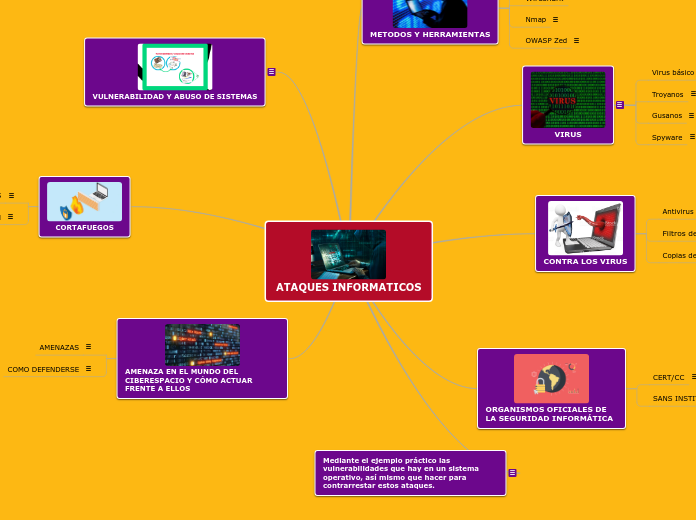

ATAQUES INFORMATICOS

da Lizbeth moreno

Seguridad de Redes Computadoras

da carlos suazo

MAPA MENTAL MARIA

da Diana Ru HR

Hacking Ético

da Ricardo Gutierrez

Ataques contra redes TCP-IP

da Walter Corea

Políticas de Seguridad Informática

da ana araúz

TELNET

da kely valderrama

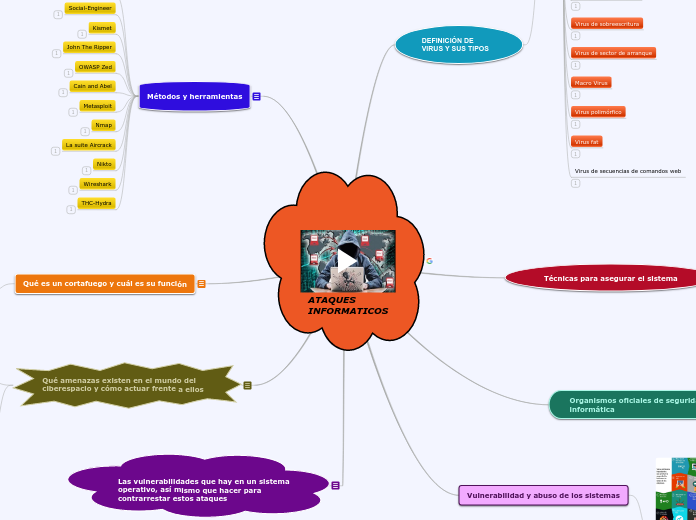

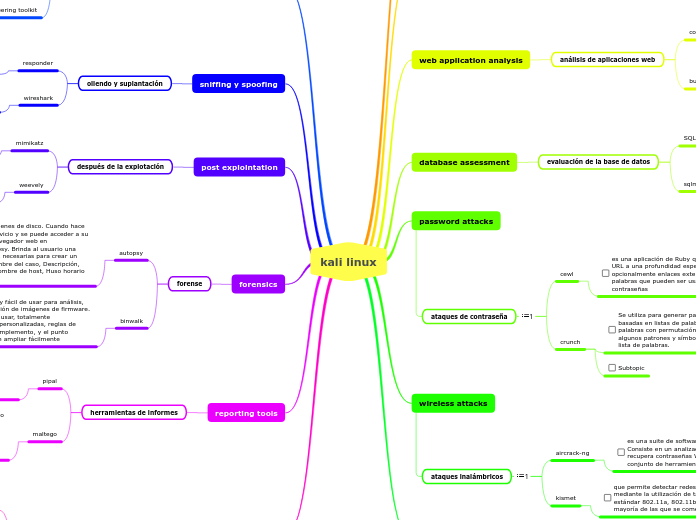

kali linux

da Andres Aroca

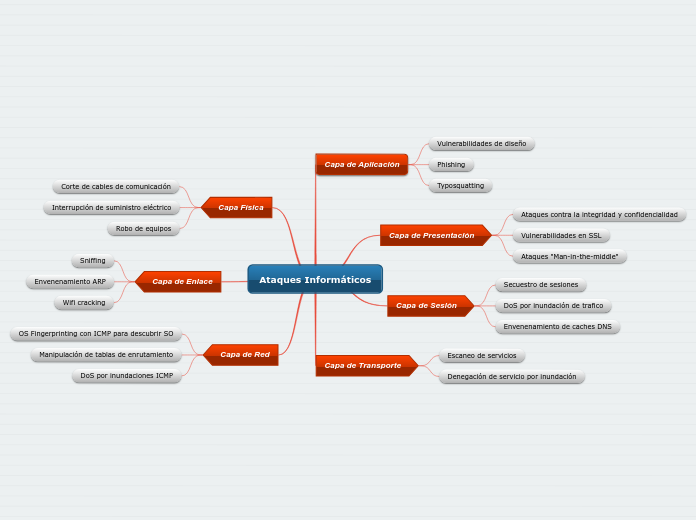

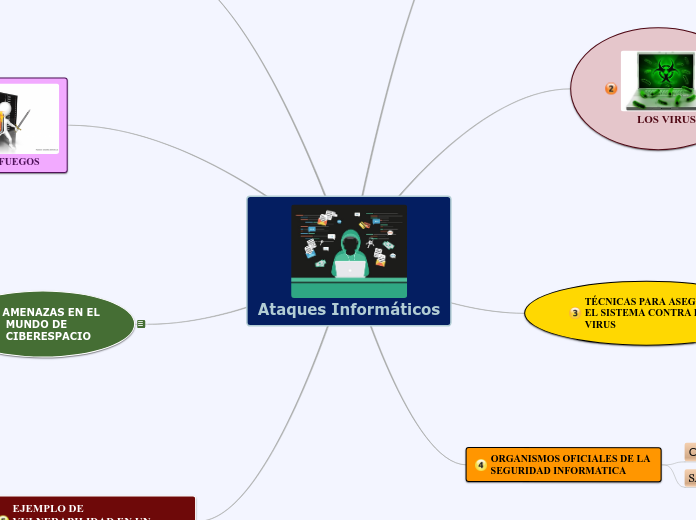

Ataques Informáticos

da Felipe Hernandez

Seguridad en el ciclo del desarrollo del Software

da EDGAR GARCIA

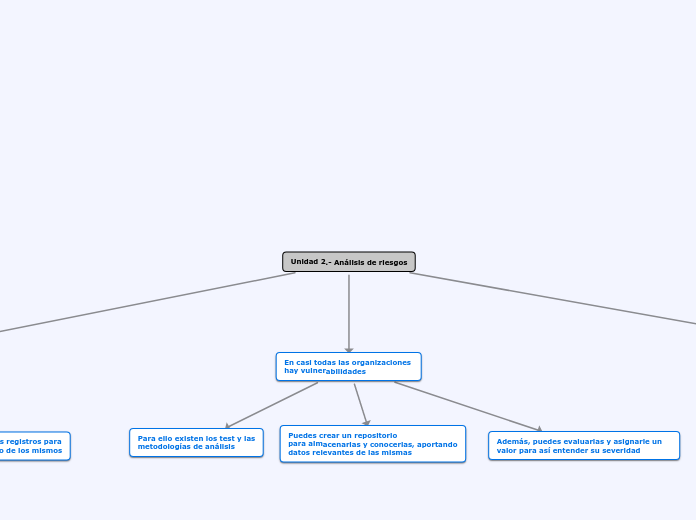

Unidad 2.- Análisis de riesgos

da Fundación Didáctica XXI

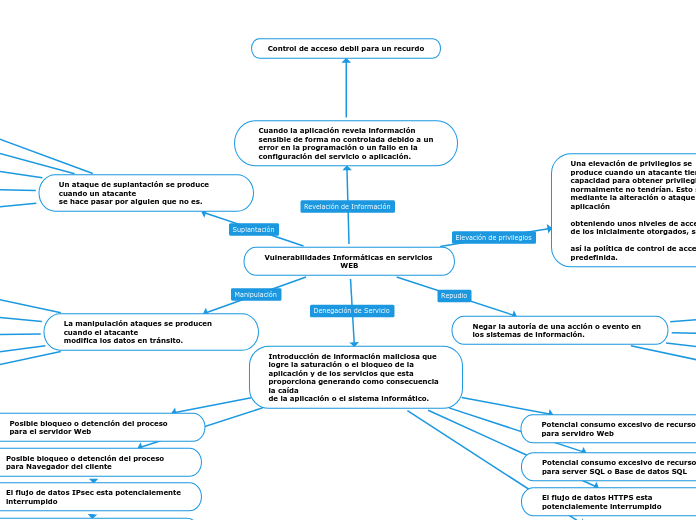

Vulnerabilidades Informáticas en servicios WEB

da Edgar Galvan

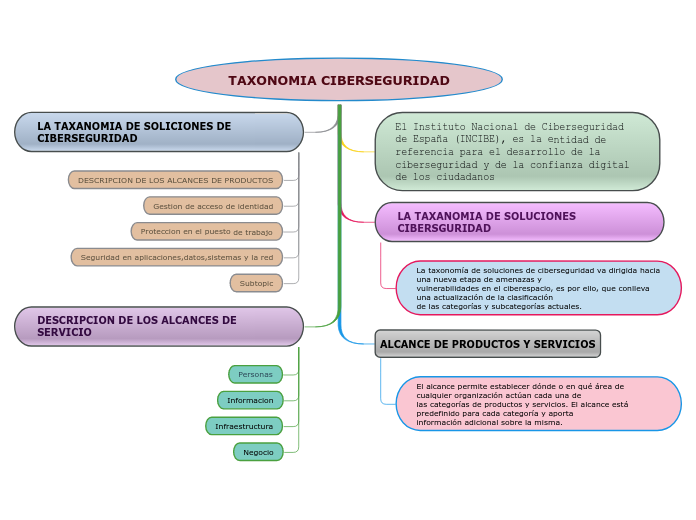

TAXONOMIA CIBERSEGURIDAD

da Laura Sierra

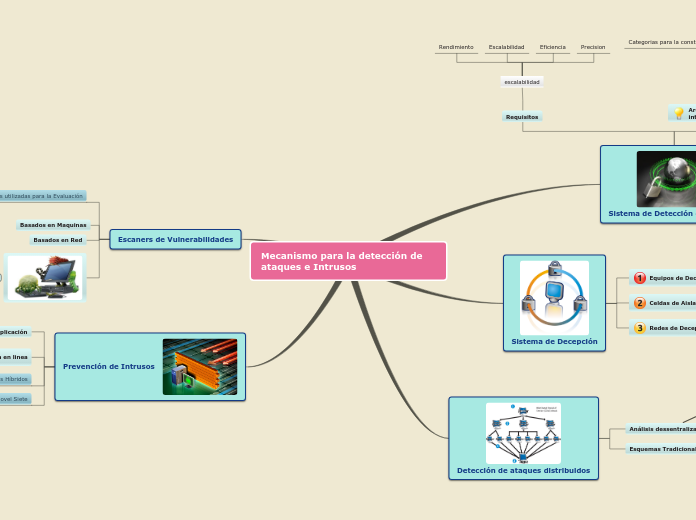

Mecanismo Para la deteccion de ataques e intrusos

da Ramiro Antonio Leiva

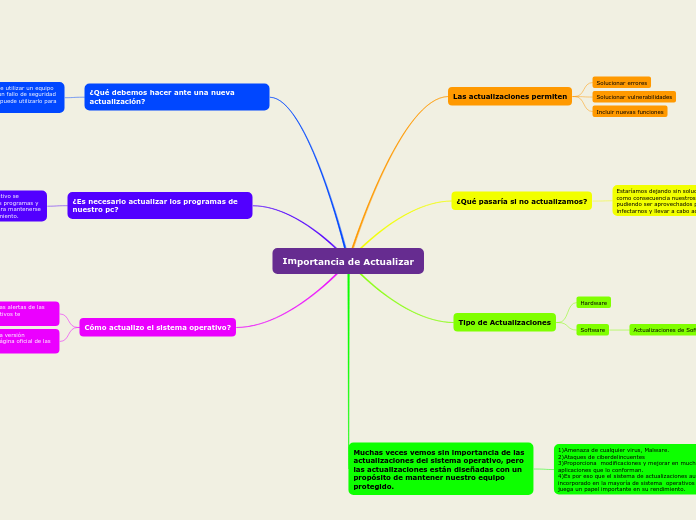

Importancia de Actualizar

da Iván CC

Organigrama arbol

da Jossue Chavez

Ataques Informáticos

da anali goicochea torres

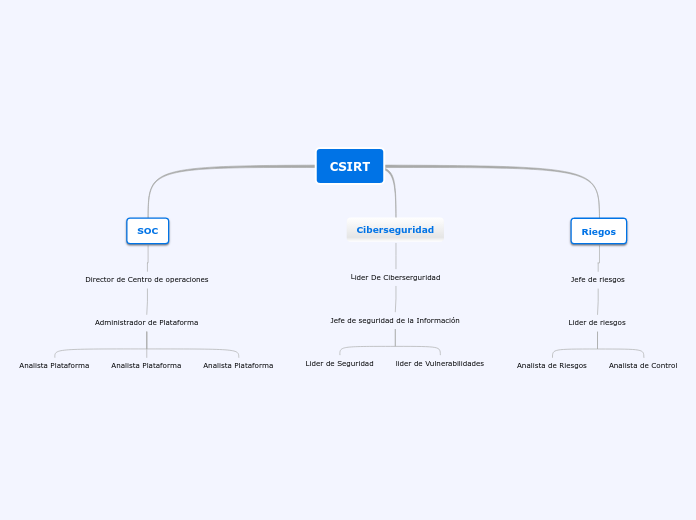

CSIRT

da jhon Albarracin

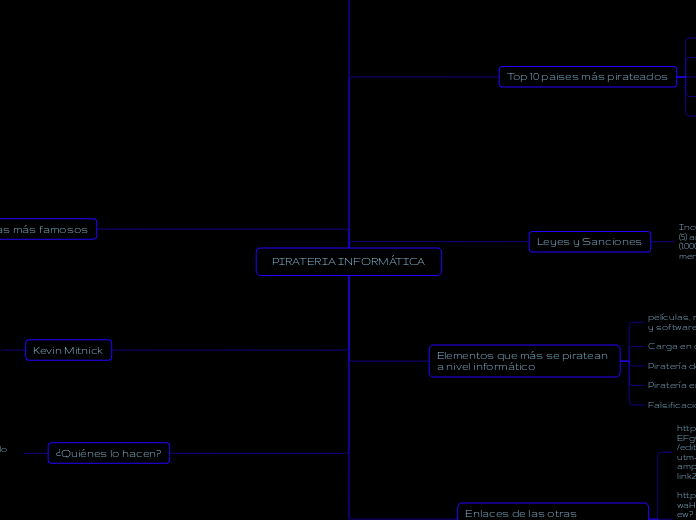

PIRATERIA INFORMÁTICA

da SANTIAGO TORRES GALLEGO

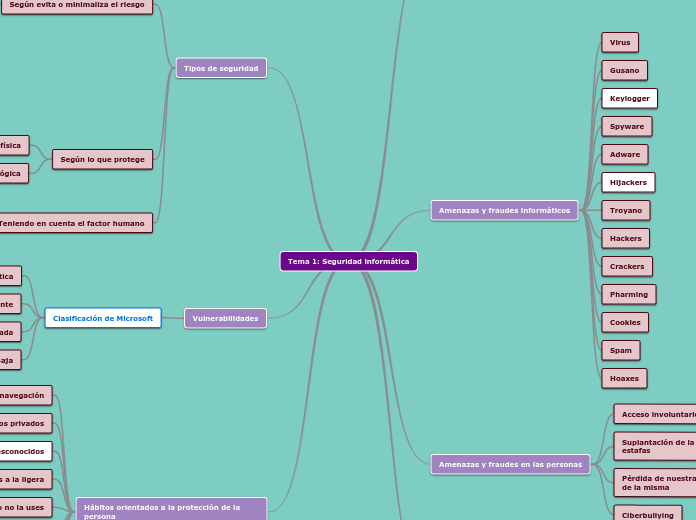

Tema 1: Seguridad informática

da Patricia Abad Bayo

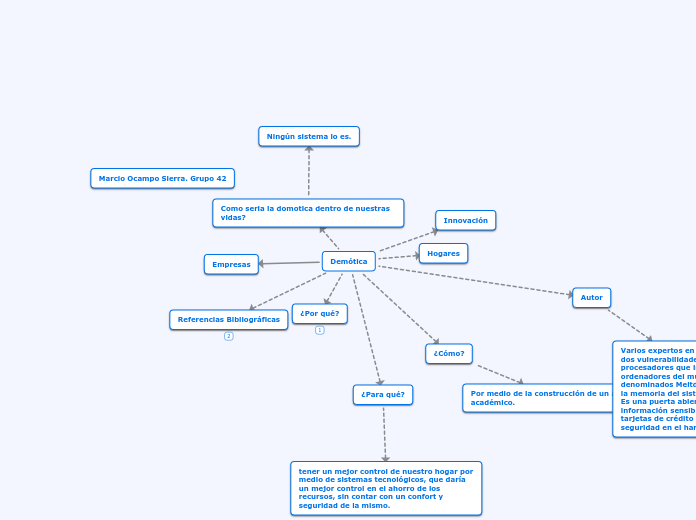

Demótica

da Marcio Ocampo

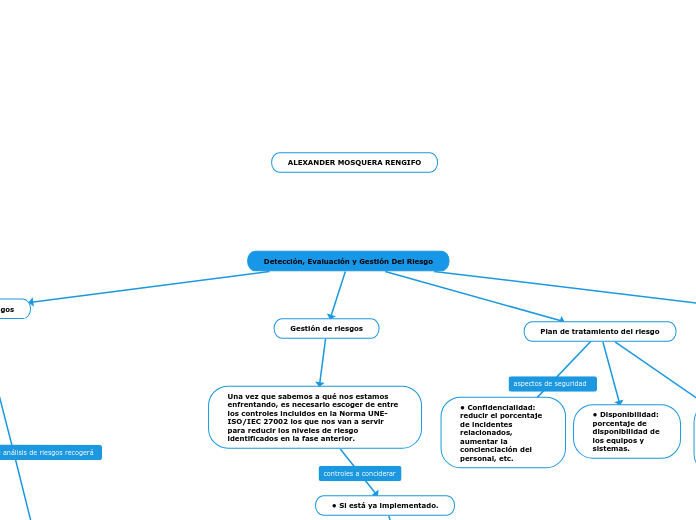

Detección, Evaluación y Gestión Del Riesgo

da ALEXANDER RENGIFO

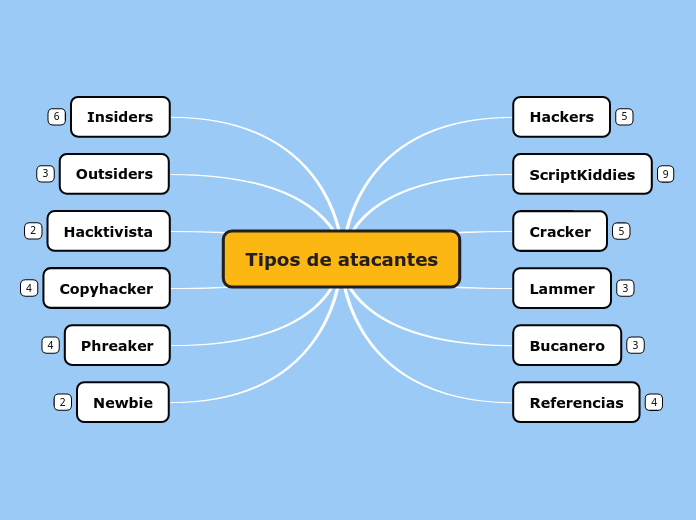

EP7_JSC_171103021

da Jorge Serrano

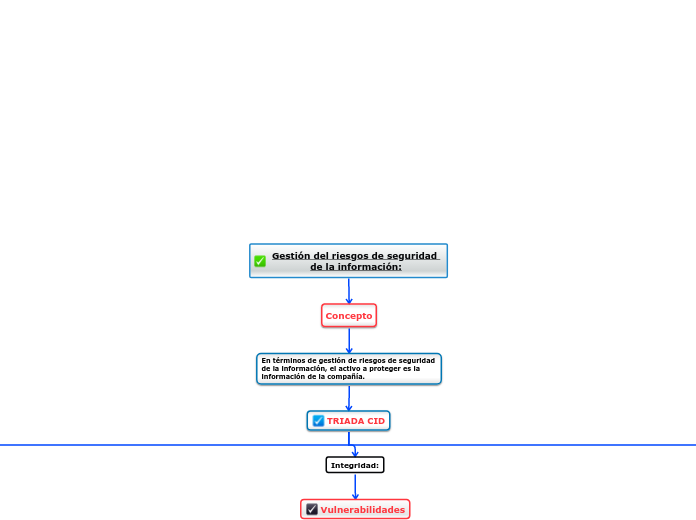

Gestión del riesgos de seguridad de la información:

da raphy gonzalez hernandez

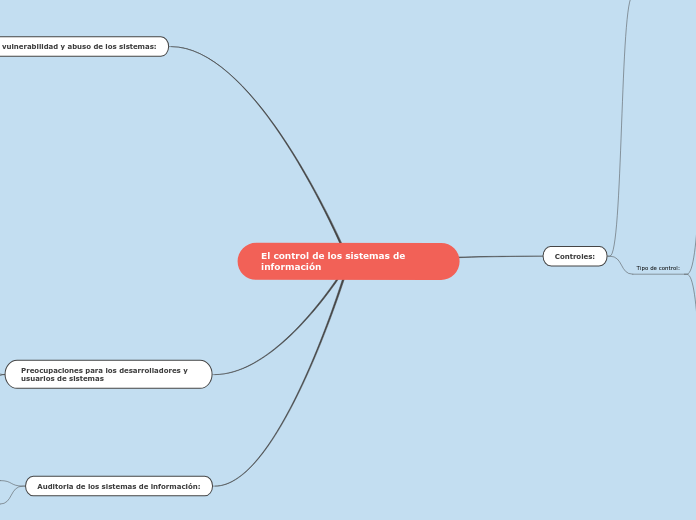

El control de los sistemas de información

da Monik Muñoz

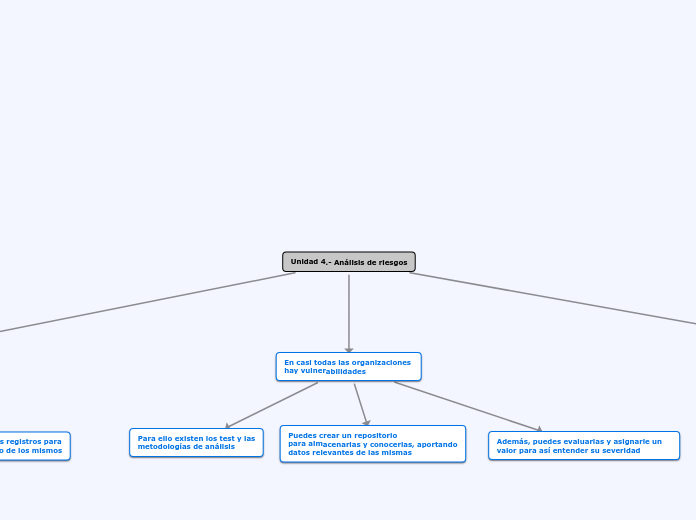

Unidad 4.- Análisis de riesgos

da Fundación Didáctica XXI

Gestión del riesgos de seguridad de la información:

da raphy gonzalez hernandez

Unidad 7 - Pruebas de Penetración

da Fundación Didáctica XXI

Sample Mind Map

da azalea ganzo

U4_A1

da Emiliano Alberto

Mapa conceptual

da antonio araujo castro

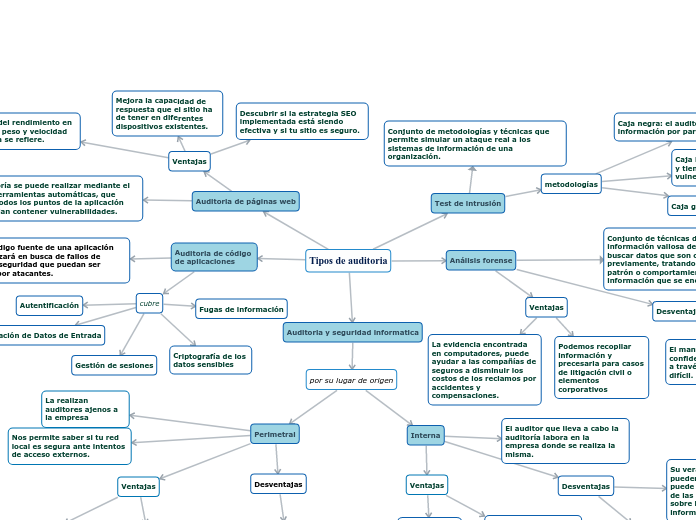

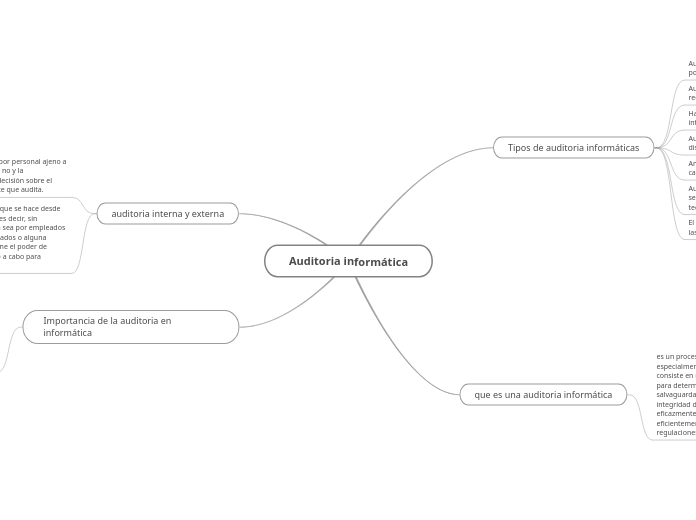

Tipos de auditoria

da sebastian promise

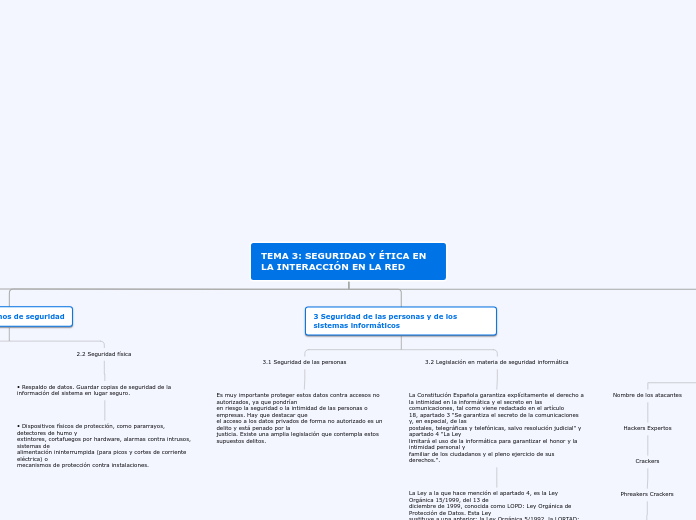

A1_U3 Manuel Gómez Verdugo

da Manuel Gomez Verdugo

Seguridad en el ciclo del desarrollo del Software2

da EDGAR GARCIA

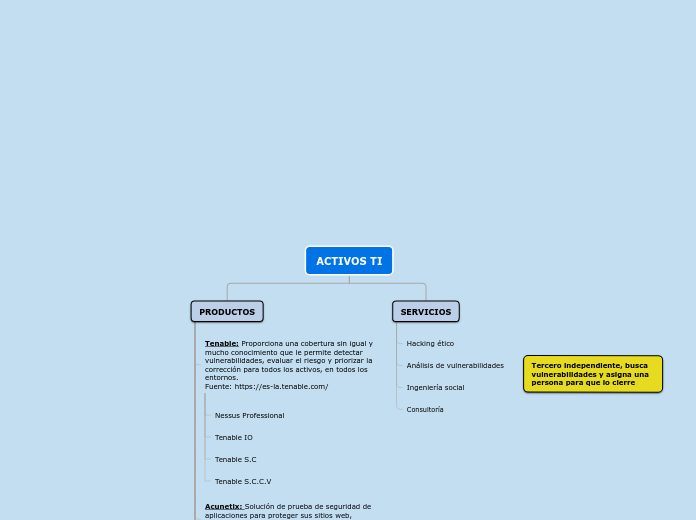

ACTIVOS TI - PRODUCTOS

da Carolina Vargas

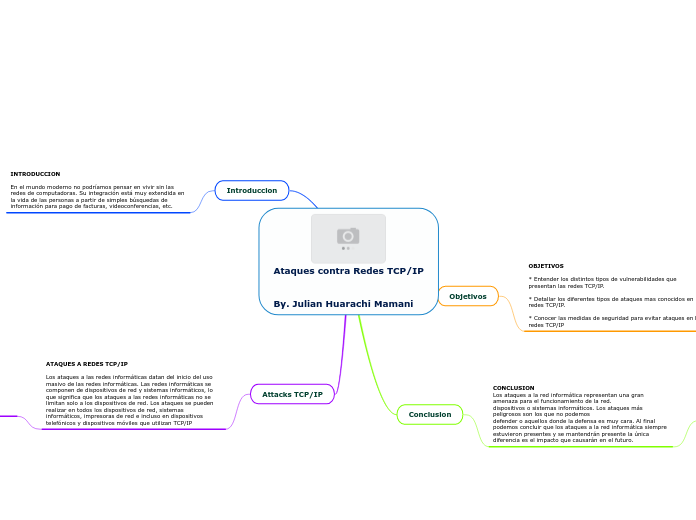

mipresentacion

da Julián Huarachi

Ataques Contra Redes TCP IP

da Esmy Yamileth Pineda Villeda

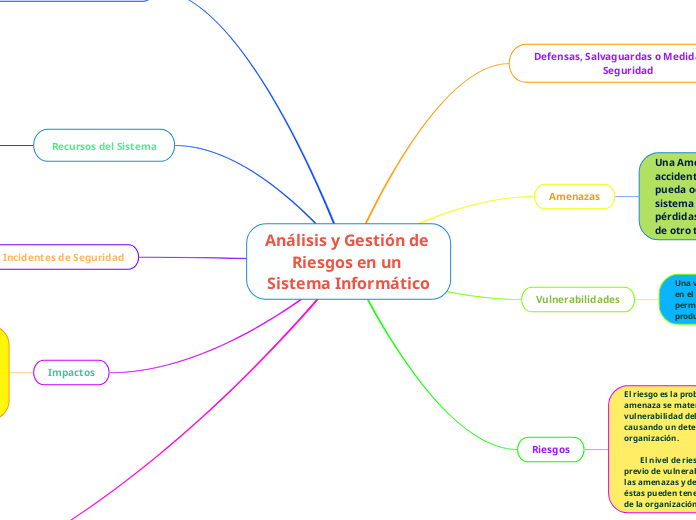

Análisis y Gestión de Riesgos en un Sistema Informático

da Emerson Hanco surco

Ciberseguridad

da sebastian bernal quijano

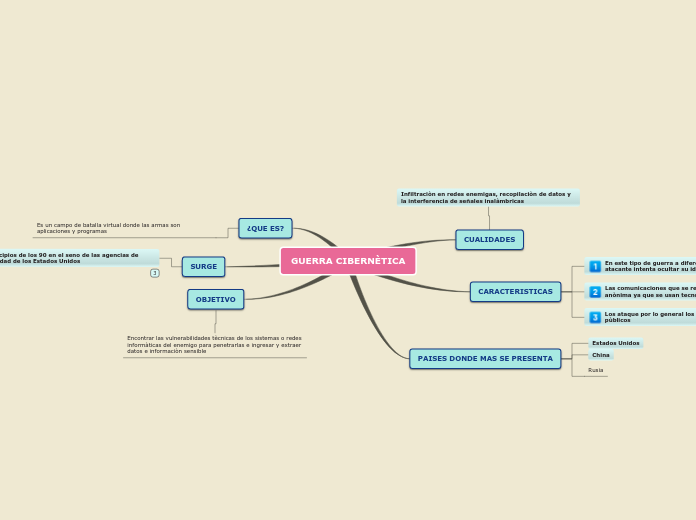

GUERRA CIBERNÈTICA

da angie lorena lopez

Mecanismos para la detección de ataques e intrusiones

da Allan Josue Cueva Mejia

Mecanismos para la deteccion de ataques e intrusiones

da Nelson Ely Andrade Benitez

Auditoria%20inform%C3%A1tica

da Francisco Luis Marquez Alba

El ciberespacio

da dake elpillo

Practica 1

da Roberto Esteban

Ciber-Seguridad

da Alejandro Páez

Detección de ataques e intrusiones

da Jerry Sarmiento

Unidad 7.- Análisis de riesgos

da Fundación Didáctica XXI

Seguridad en redes de computadores

da francisco jose dubon isaula

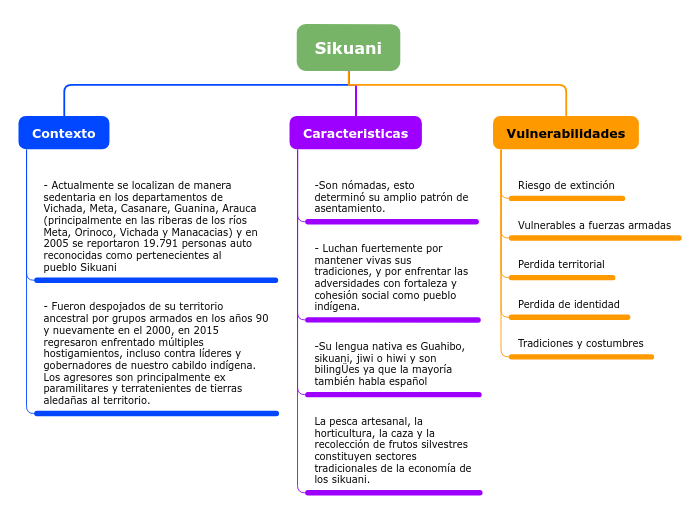

Sikuani

da Yamile del carmen Cervantes Vides

Mecanismo para Detecta Ataques

da Frank Rivera

Sample Mind Map

da jairo hernandez

Caracteristicas del trabajador social

da Sandra milena Puello medina

seguridad en Redes de compuitadoras

da Gina Flores

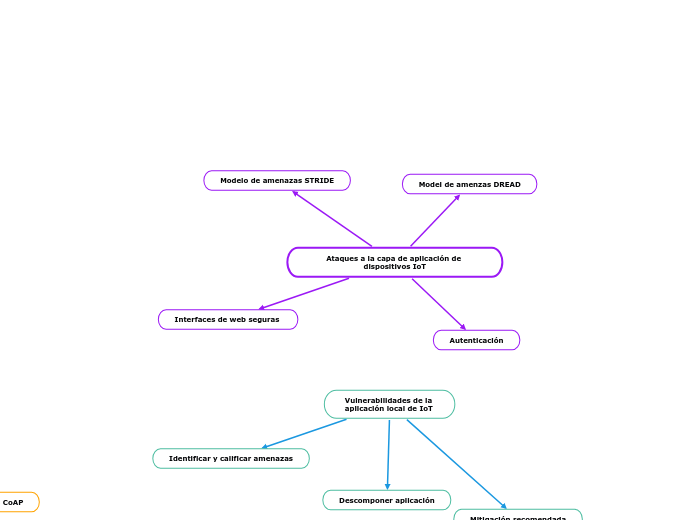

Ataques a la capa de aplicación de dispositivos IoT

da Gael Ruiz

Mecanismos de Prevencion y Proteccion

da Maynor Alexis Interiano Rivera

18 tendencias de ciberseguridad

da Juanes Henao

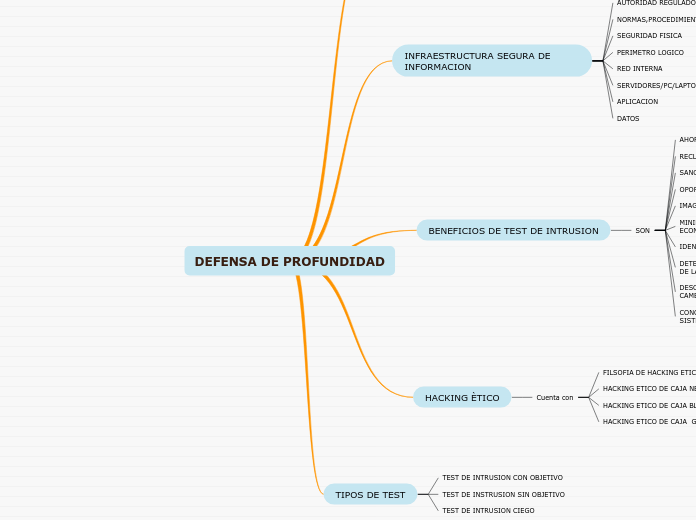

DEFENSA DE PROFUNDIDAD

da Cesar Cahui

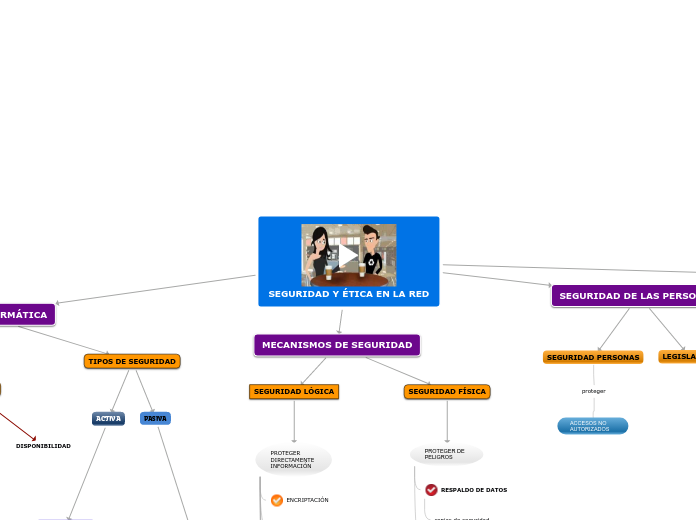

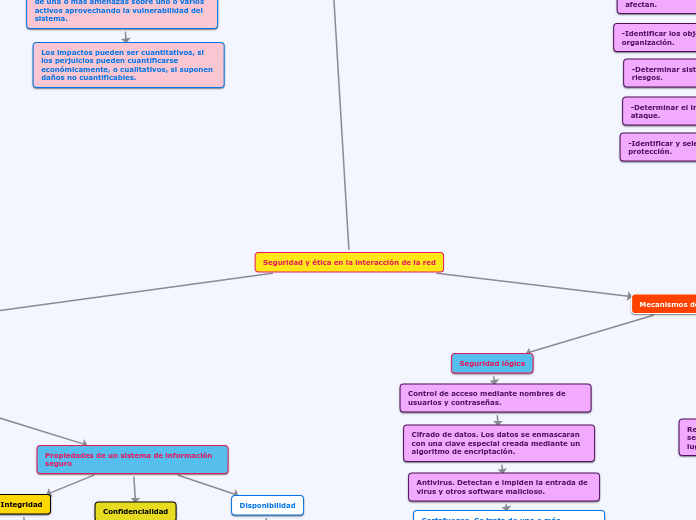

Seguridad y ética en la interacción de la red

da Favour Carlos 0

Seguridad en redes en computadoras

da Samia Fernandez

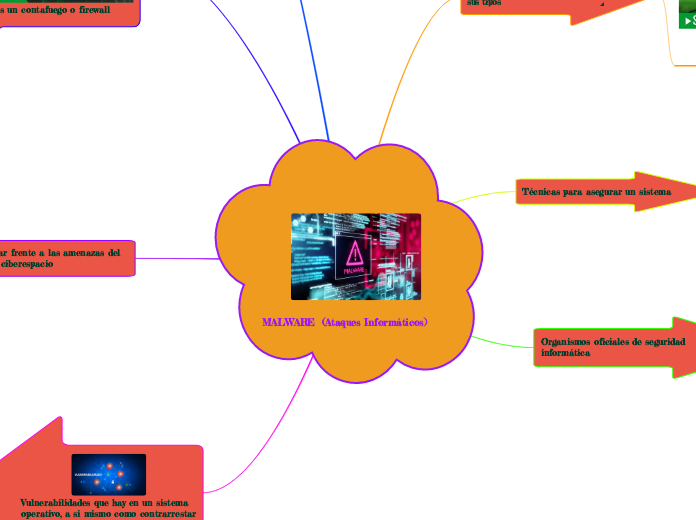

MALWARE (Ataques Informáticos)

da NELSON LAYME MAMANI

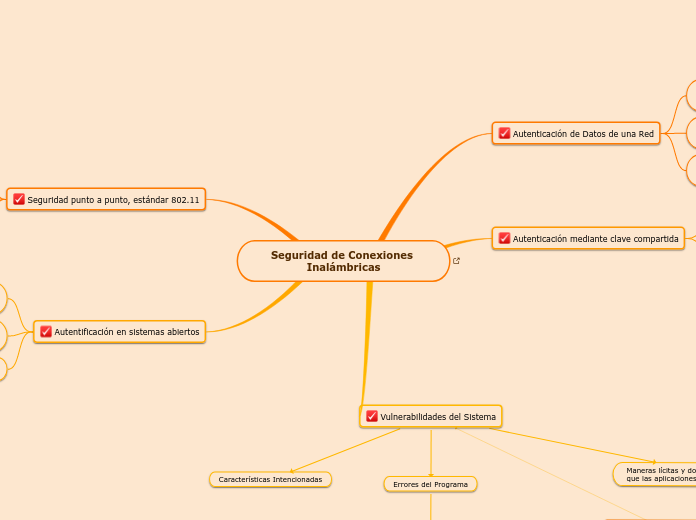

Seguridad de Conexiones Inalámbricas

da Mayerling Valecillo

Modulo 4

da christian will

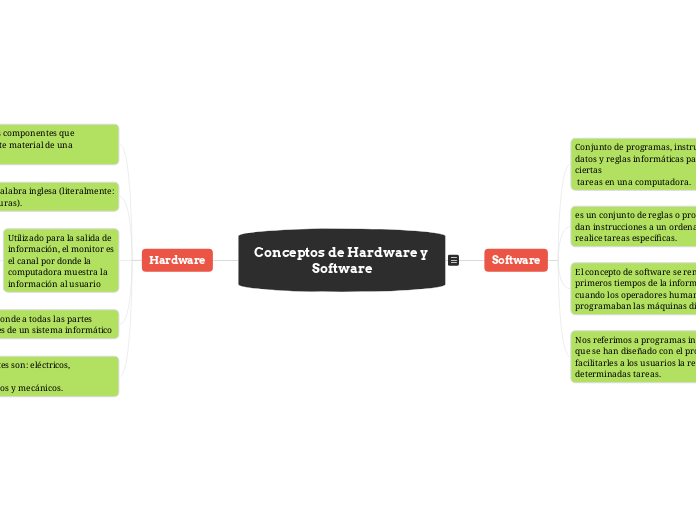

Hardware y Software

da Eduardo Ferguson

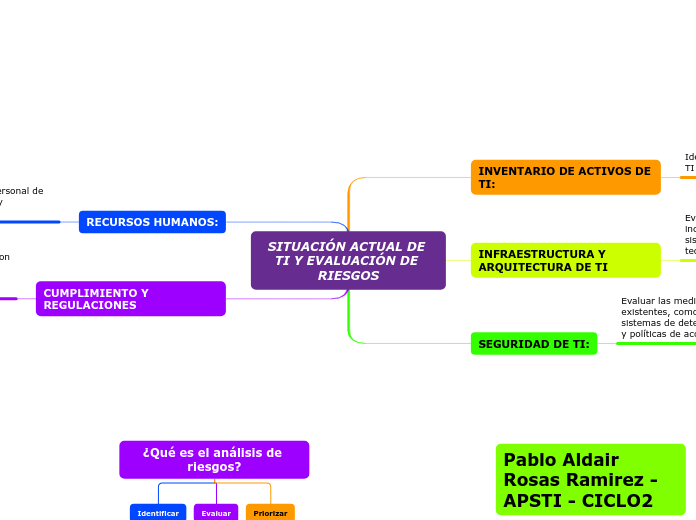

SITUACIÓN ACTUAL DE TI Y EVALUACIÓN DE RIESGOS

da Pablo Rosas Ramirez

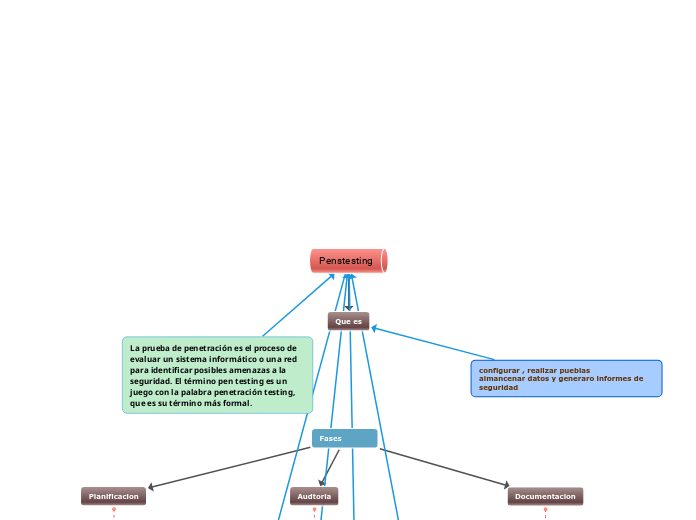

Penstesting

da elian sanchez

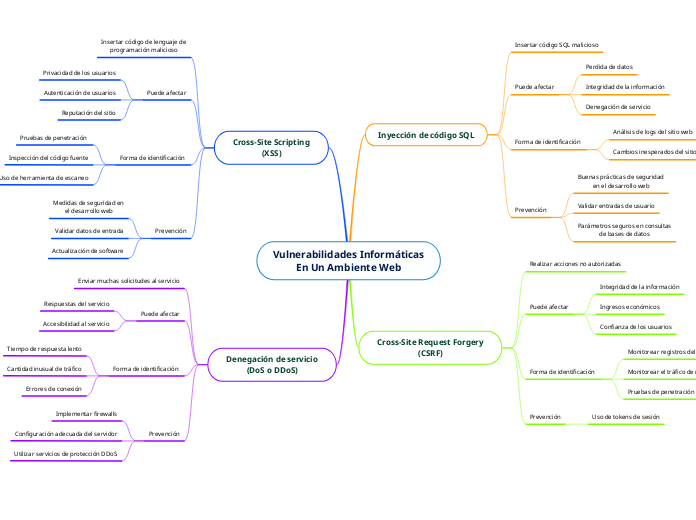

Vulnerabilidades Informáticas En Un Ambiente Web

da Rober Martinez Bejarano

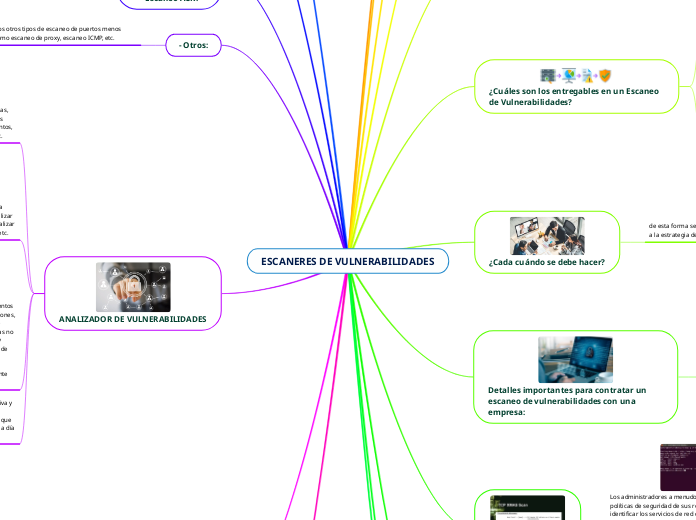

ESCANERES DE VULNERABILIDADES

da María Meléndez

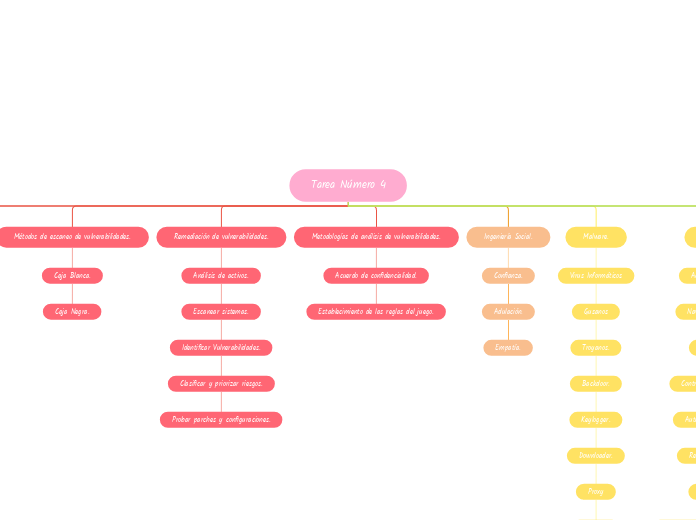

Tarea Número 4

da Juana Pioli

Seguridad LMS

da pame cortez

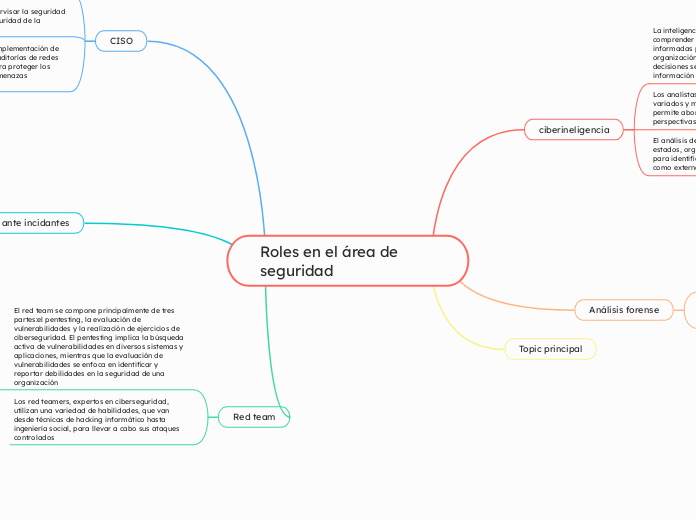

Roles en el área de seguridad

da sebastian Rincon

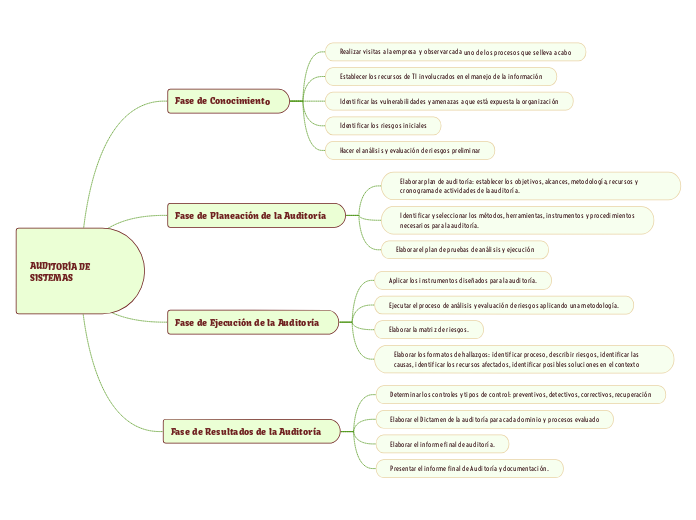

AUDITORÍA DE SISTEMAS

da FABIO ROSERO

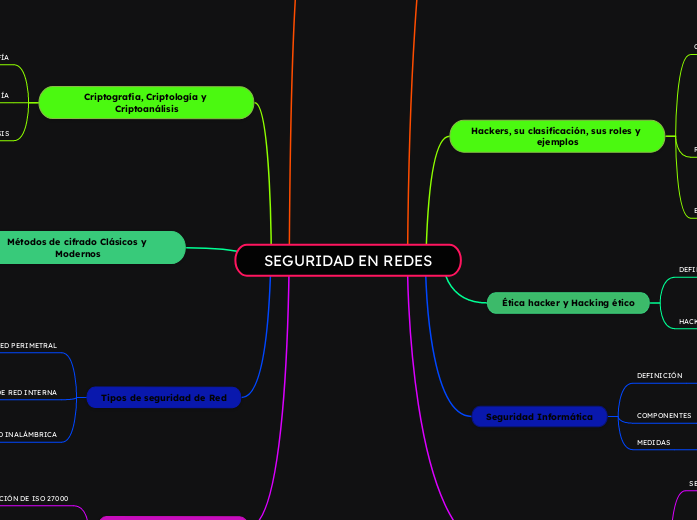

SEGURIDAD EN REDES

da Rosmelia Chura Huanca

El Rol del Personal Informático en la Prevención del Delito Informático

da Audric Rosario Rosario