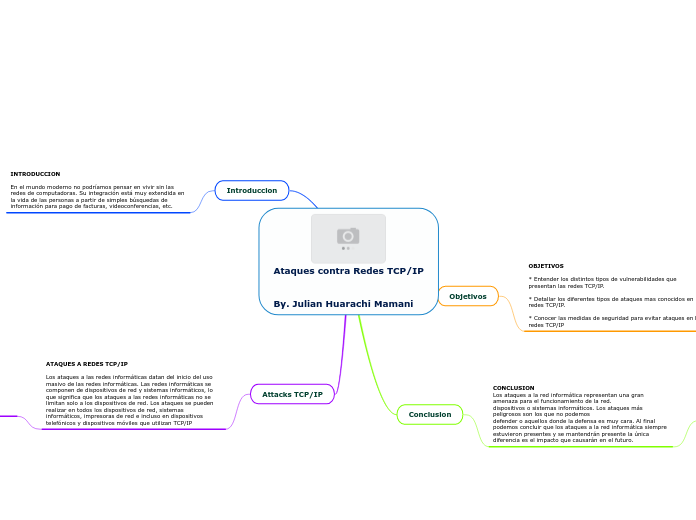

Ataques contra Redes TCP/IP

By. Julian Huarachi Mamani

Conclusion

CONCLUSION

Los ataques a la red informática representan una gran amenaza para el funcionamiento de la red.

dispositivos o sistemas informáticos. Los ataques más peligrosos son los que no podemos

defender o aquellos donde la defensa es muy cara. Al final podemos concluir que los ataques a la red informática siempre estuvieron presentes y se mantendrán presente la única diferencia es el impacto que causarán en el futuro.

Gracias!

Objetivos

OBJETIVOS

* Entender los distintos tipos de vulnerabilidades que presentan las redes TCP/IP.

* Detallar los diferentes tipos de ataques mas conocidos en redes TCP/IP.

* Conocer las medidas de seguridad para evitar ataques en las redes TCP/IP

Attacks TCP/IP

ATAQUES A REDES TCP/IP

Los ataques a las redes informáticas datan del inicio del uso masivo de las redes informáticas. Las redes informáticas se componen de dispositivos de red y sistemas informáticos, lo que significa que los ataques a las redes informáticas no se limitan solo a los dispositivos de red. Los ataques se pueden realizar en todos los dispositivos de red, sistemas informáticos, impresoras de red e incluso en dispositivos telefónicos y dispositivos móviles que utilizan TCP/IP

LOS ATAQUES A REDES INFORMATICAS SE PUEDEN CLASIFICAR EN:

* Escalada de privilegios

* Denegación de servicio - DoS o DDoS

Ataque DoS y DDoS

Ataque DoS y DDoS

Los ataques de denegación de servicio (DoS) y de denegación de servicio distribuido (DDoS) son intentos maliciosos por interrumpir el funcionamiento normal de un servidor, un servicio o una red fijados como objetivo al sobrecargarlos con una inundación de tráfico de Internet.

Tipos de ataque DDoS

* sobrecarga del ancho de banda,

* saturación de los recursos del sistema,

* explotación de defectos del software y vulnerabilidades.

Prevenir ataques DoS y DDoS

* Lista de IP bloqueadas

* Filtros

* Balanceo de carga

Man in the Middle attack (Mitm)

Man in the Middle attack (Mitm)

Se denomina así el tipo de ataque donde un atacante se interpone entre dos elementos de la red y tiene la capacidad de interceptar o controlar las comunicaciones entre dos partes. Lo habitual es que el atacante se haga pasar por el router y las víctimas, en lugar de enviar el tráfico al router, se lo envían al atacante.

tipos de ataque Man in the Middle

* Ataques basados en servidores DHCP

* ARP cache poisoning

* Ataques basados en servidores DNS

* Simulación de un punto de acceso inalámbrico

prevenir los ataques Man in the Middle

* Asegúrate de acceder siempre a cualquier web que utilice un certificado SSL.

* Tener siempre actualizado tu navegador a la última versión disponible además de tener el sistema operativo también al día.

* Evita usar redes VPN de acceso libre o servidores proxy.

* Actualiza tus contraseñas y utiliza diferentes claves para cada web.

* Evita conectarte, en la medida de lo posible, a redes wifi abiertas

Sniffing Attacks

SNIFFING ATTACK

El sniffing es una técnica que consiste en “escuchar” o capturar toda la información que circula por una red. Esta información se almacena y se interpreta para poder descubrir datos sensibles como contraseñas, información bancaria, etc.

Ataques practicos con sniffers

Los distintos sniffers realizan tareas diferentes, que oscilan entre las sencillas (capturar nombres de usuarios y contraseñas) y las extremas (grabar todo el trafico de la interfaz de red).

* Linsniffer

* Linuxsniffer

* Hunt

* Sniffit

* Wireshark

Medidas para evitar el Sniffing

* La primera y principal medida es utilizar técnicas criptográficas.

* No enviar información sensible a través de la red.

* No conectarse a ninguna red wifi de la que no tengas garantías que es segura

Introduccion

INTRODUCCION

En el mundo moderno no podríamos pensar en vivir sin las redes de computadoras. Su integración está muy extendida en la vida de las personas a partir de simples búsquedas de información para pago de facturas, videoconferencias, etc.