Ataques Tankekart - Offentlig galleri

Utforsk vår brede offentlige samling av ataques tankekart laget av Mindomo-brukere over hele verden. Her kan du finne alle offentlige diagrammer relatert til ataques. Du kan se disse eksemplene for å få inspirasjon. Noen av diagrammene gir deg også rett til å kopiere og redigere dem. Denne fleksibiliteten gjør at du kan bruke disse tankekartene som maler, noe som sparer tid og gir deg et godt utgangspunkt for arbeidet ditt. Du kan bidra til dette galleriet med dine egne diagrammer når du har gjort dem offentlige, og du kan være en inspirasjonskilde for andre brukere og bli omtalt her.

como se forma el suelo

Ved jansy suares

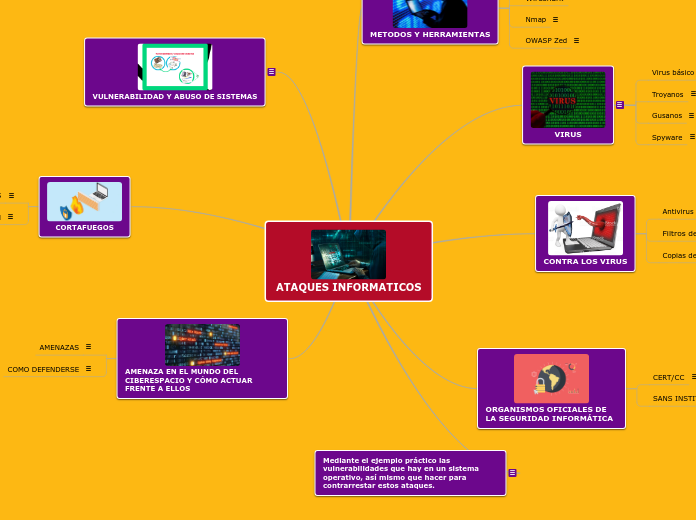

ATAQUES INFORMATICOS

Ved Lizbeth moreno

Seguridad de Redes Computadoras

Ved carlos suazo

ORGANIZACION DOCUMENTOS ELECTRONICOS

Ved ANDERSON RODRIGUEZ CANTOR

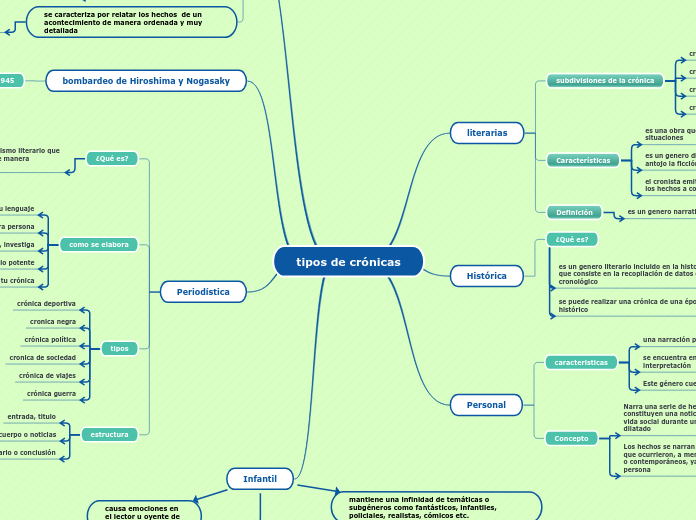

tipos de crónicas

Ved Nicole Moreno

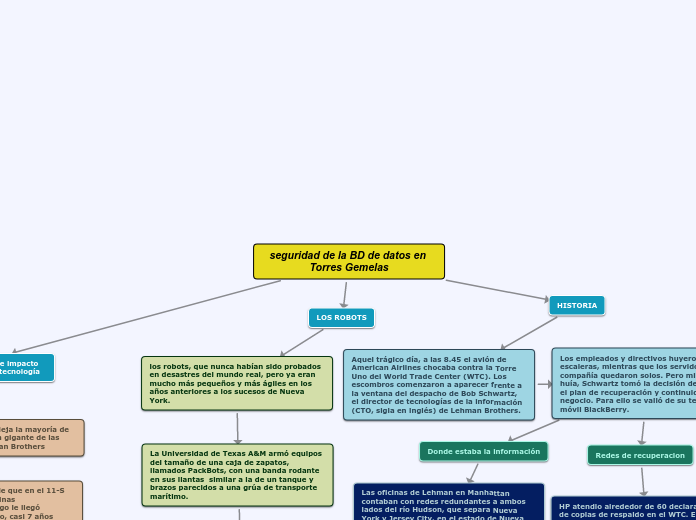

seguridad de la BD de datos en Torres Gemelas

Ved Daniel Constanza

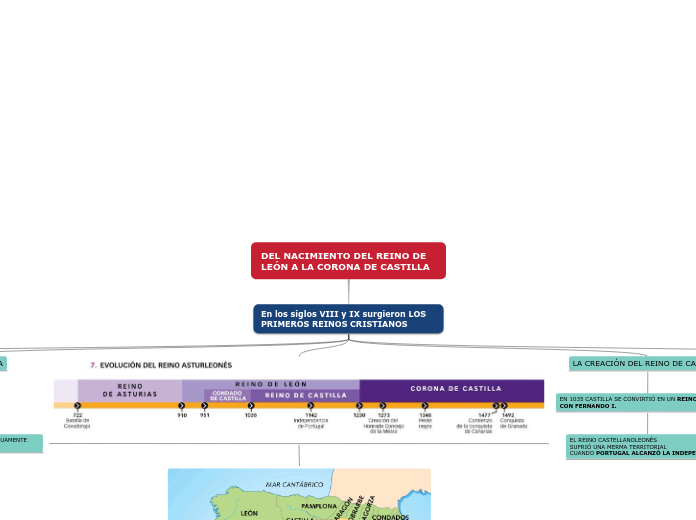

DEL NACIMIENTO DEL REINO DE LEÓN A LA CORONA DE CASTILLA

Ved S MV

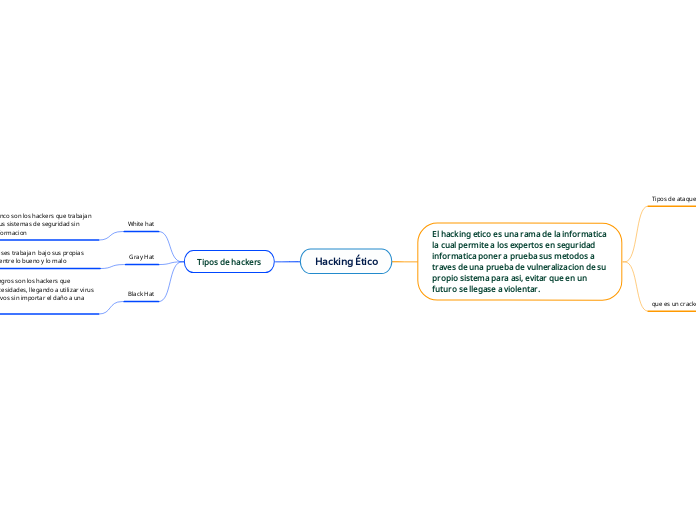

Hacking Ético

Ved Ricardo Gutierrez

GUERRA DE MERCADOTECNIA

Ved Juan Pablo S.

Ataques contra redes TCP-IP

Ved Walter Corea

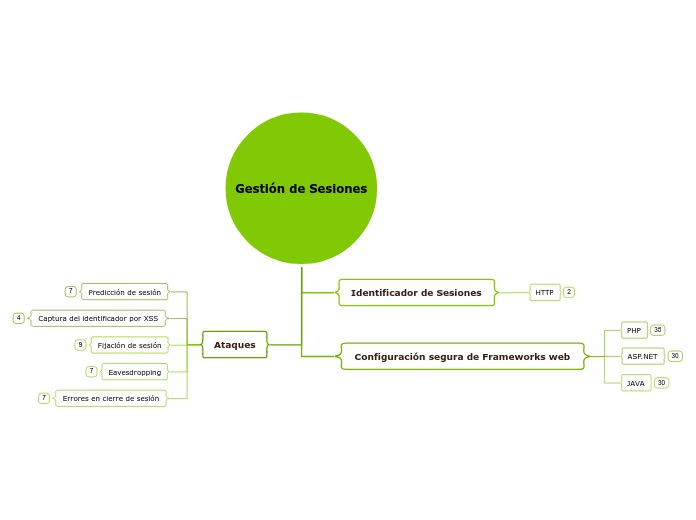

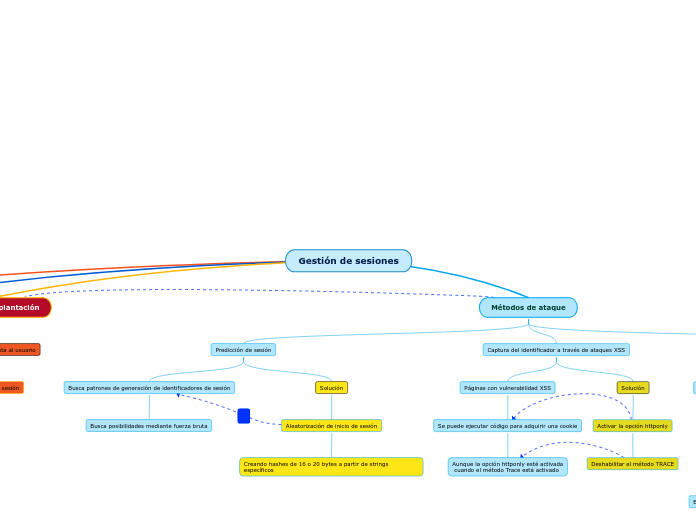

Gestión de Sesiones

Ved Raúl Méndez Jiménez

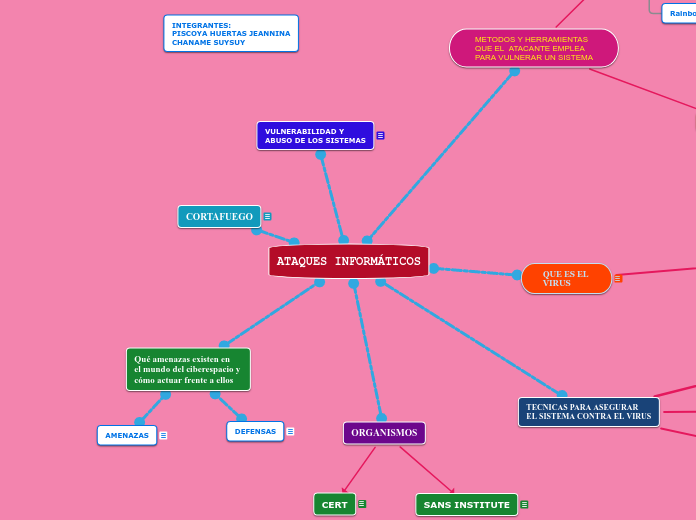

ATAQUES INFORMÁTICOS

Ved Jeannina Nicohl

Seguridad en Redes de Computadores

Ved Aldo Cabrera

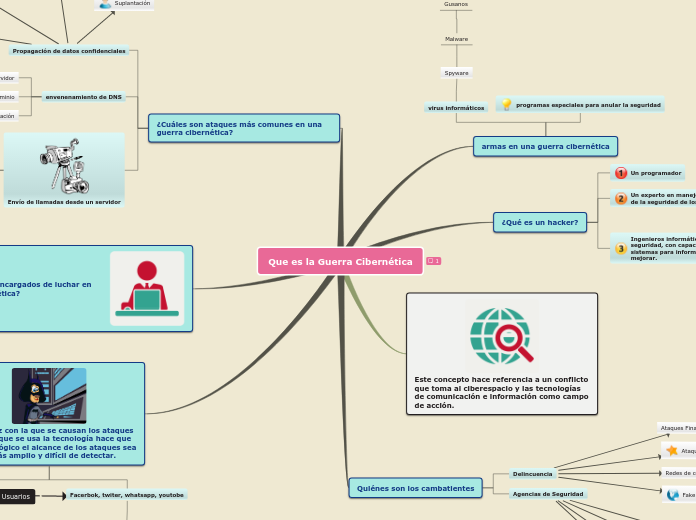

Que es la Guerra Cibernética

Ved Aura Báez

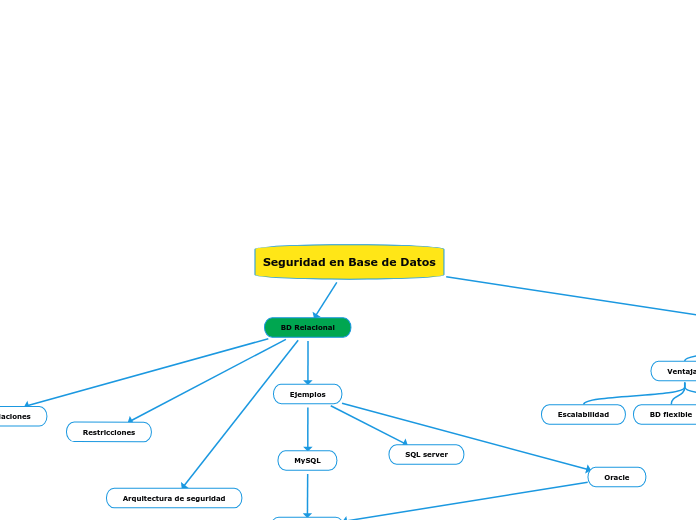

Seguridad en Base de Datos

Ved Gustavo Rodríguez

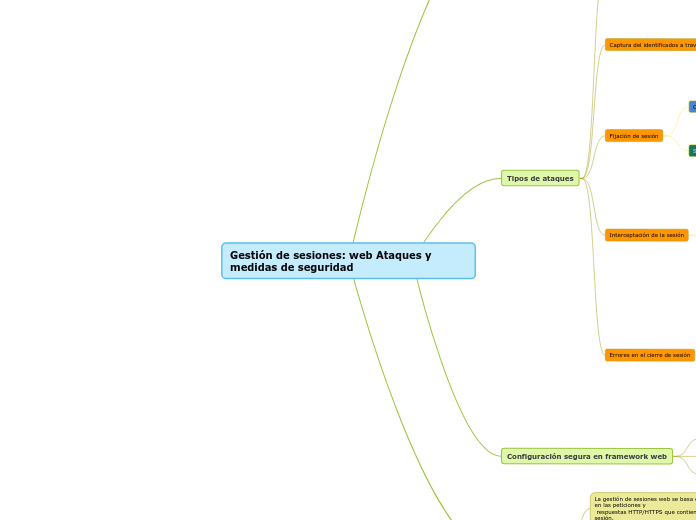

Gestión de sesiones: web Ataques y medidas de seguridad

Ved Daniel Gálvez Delgado

Trabajo SSH

Ved Alan R.A

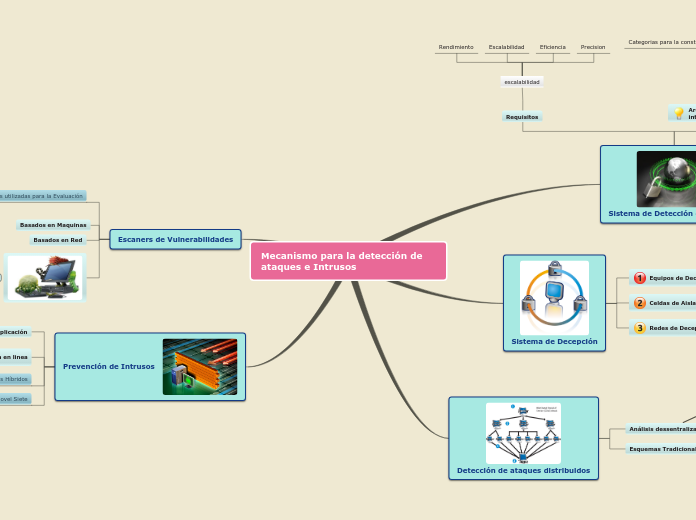

Mecanismo Para la deteccion de ataques e intrusos

Ved Ramiro Antonio Leiva

Sobre Cobit

Ved Matias Fry

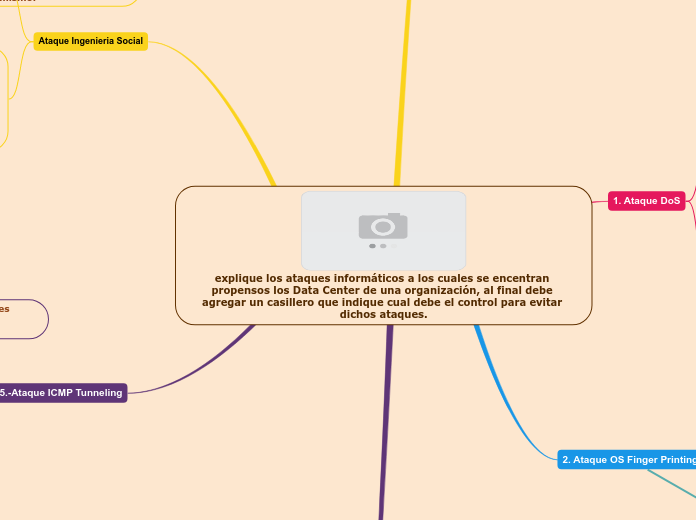

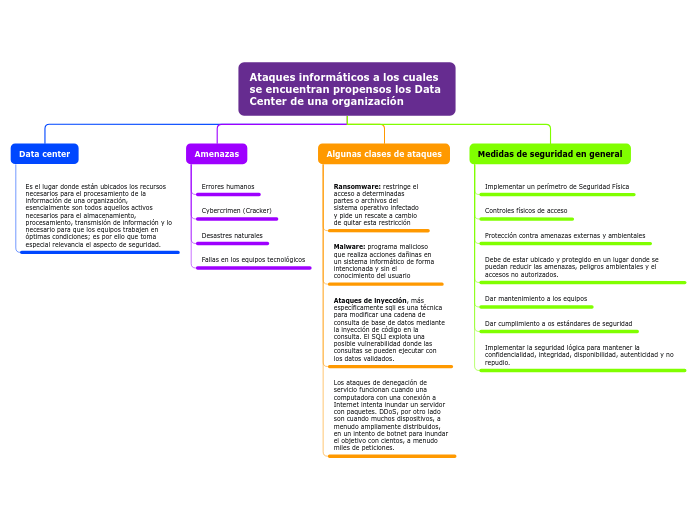

explique los ataques informáticos a los cuales se encentran propensos los Data Center de una organización, al final debe agregar un casillero que indique cual debe el control para evitar dichos ataques.

Ved pablo correa

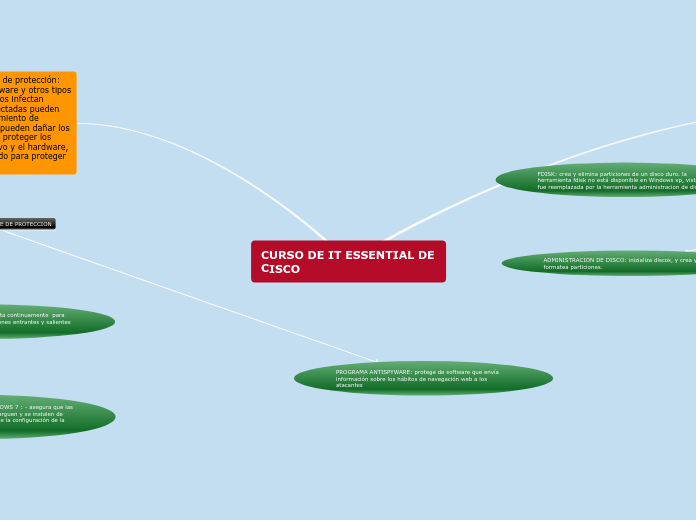

CURSO DE IT ESSENTIAL DE CISCO

Ved yeimi alejandra restrepo hernandez

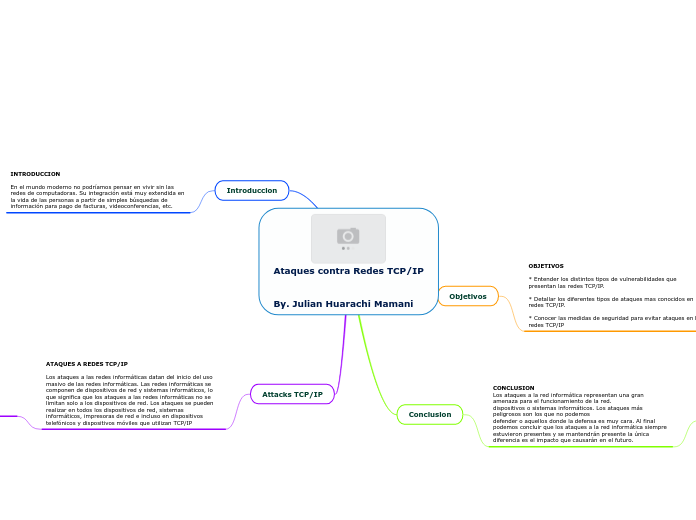

Ataques contra redes TCP-IP

Ved Jose Fernando Valle Diaz

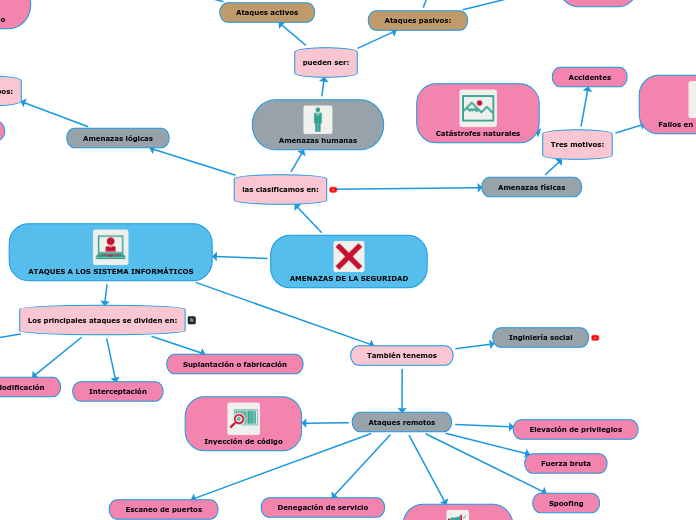

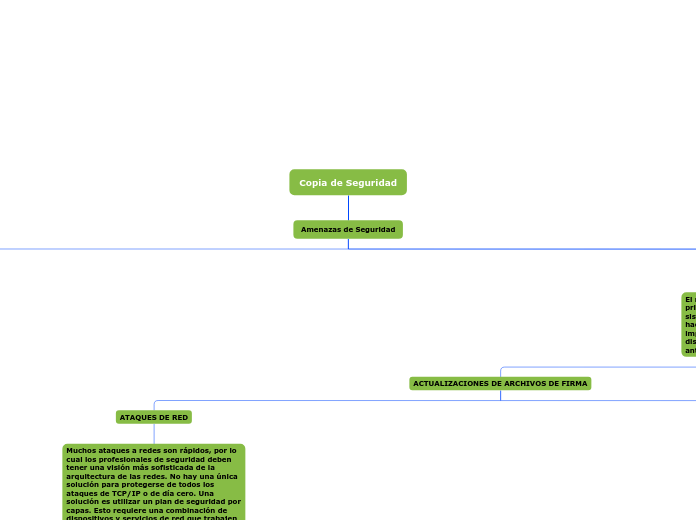

AMENAZAS DE LA SEGURIDAD

Ved MARTIN CARBONELL MARTIN CARBONELL

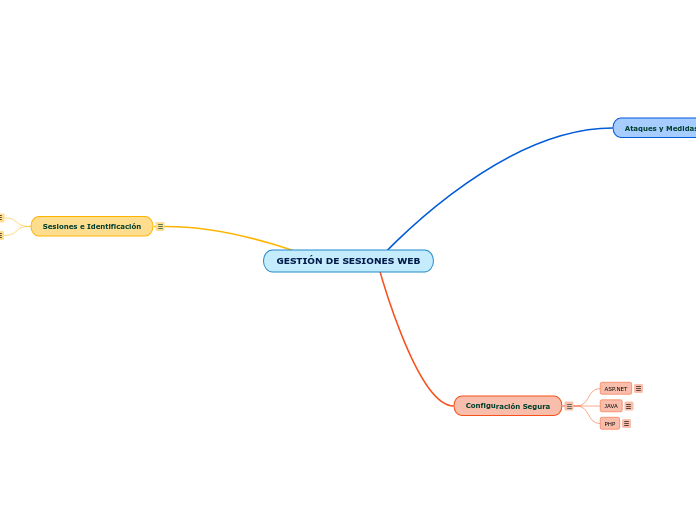

GESTIÓN DE SESIONES WEB

Ved Manuel Santos

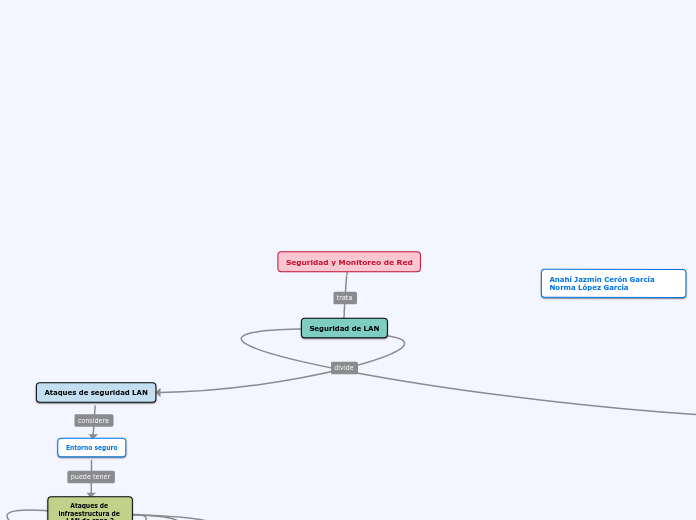

Seguridad y Monitoreo de Red

Ved Norma López García

Seguridad de los Sistemas de Información Industrial

Ved Luis Reyes

Mecanismos Para la Detención de Intrusos

Ved carlos suazo

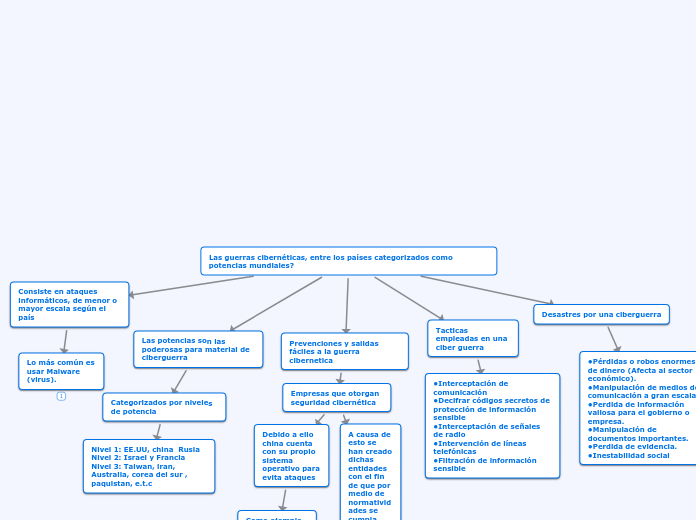

Las guerras cibernéticas, entre los países categorizados como potencias mundiales?

Ved Paola Lizth

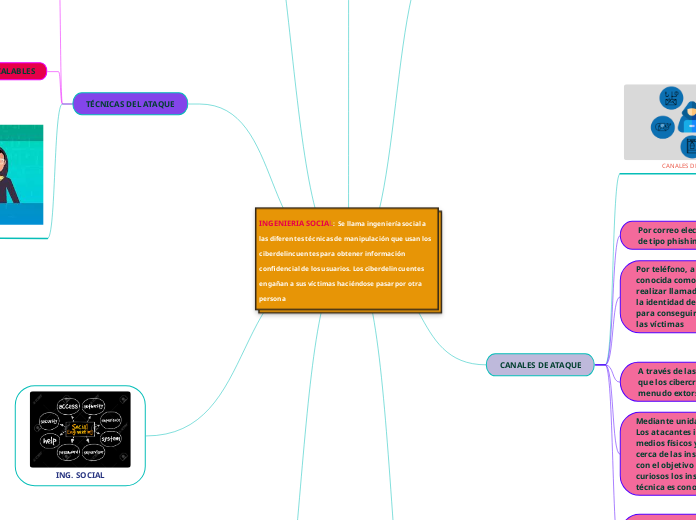

INGENIERIA SOCIAL: Se llama ingeniería social a las diferentes técnicas de manipulación que usan los ciberdelincuentes para obtener información confidencial de los usuarios. Los ciberdelincuentes engañan a sus víctimas haciéndose pasar por otra persona

Ved JACQUELINE WILSON PALMA

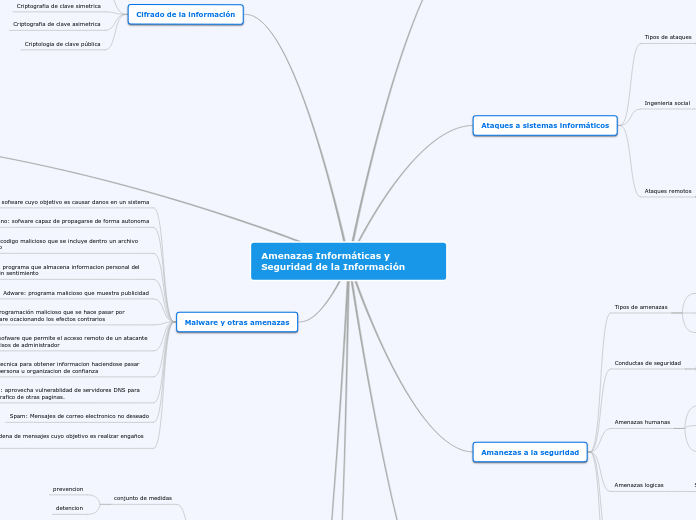

Amenazas Informáticas y Seguridad de la Información

Ved Sebastian Pinzon Prieto

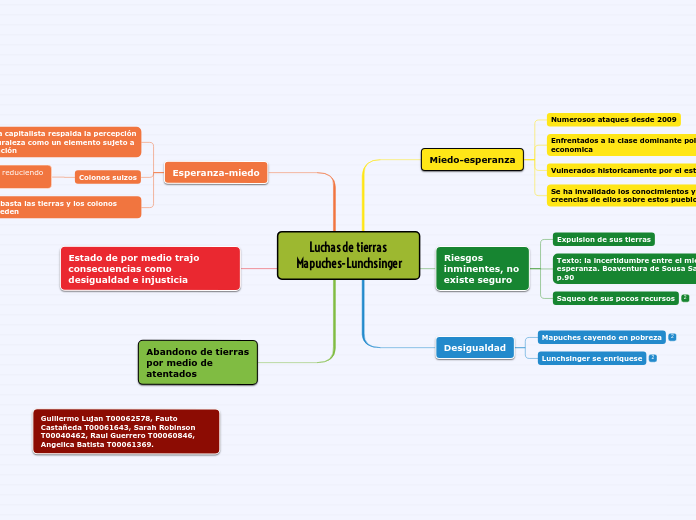

Luchas de tierras Mapuches-Lunchsinger

Ved Guillermo Lujan

Problemas en seguridad en las redes y sistemas informáticos

Ved Saul Alejando Garcia Aguilar

Seguridad Del Sistema

Ved Wendy Peraza

Organigrama arbol

Ved Manuel Jesús González Gallardo

A1_U3 Manuel Gómez Verdugo

Ved Manuel Gomez Verdugo

mipresentacion

Ved Julián Huarachi

Seguridad en Redes de Computadores-971051070

Ved Francisco Julian Cruz Martinez

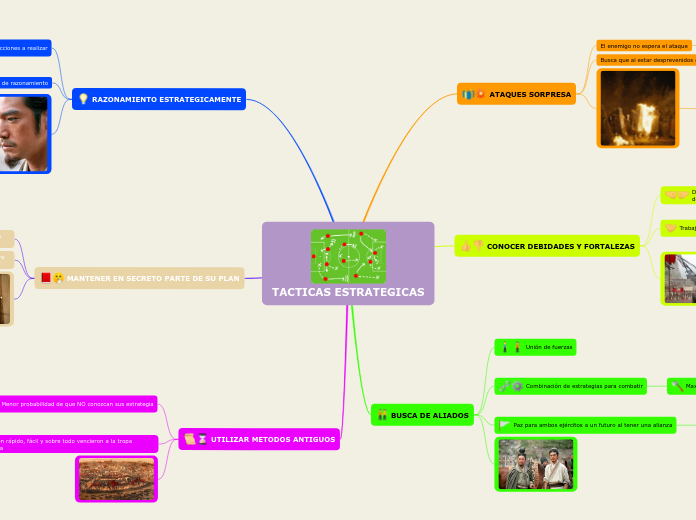

TACTICAS ESTRATEGICAS

Ved Yoselin Miranda

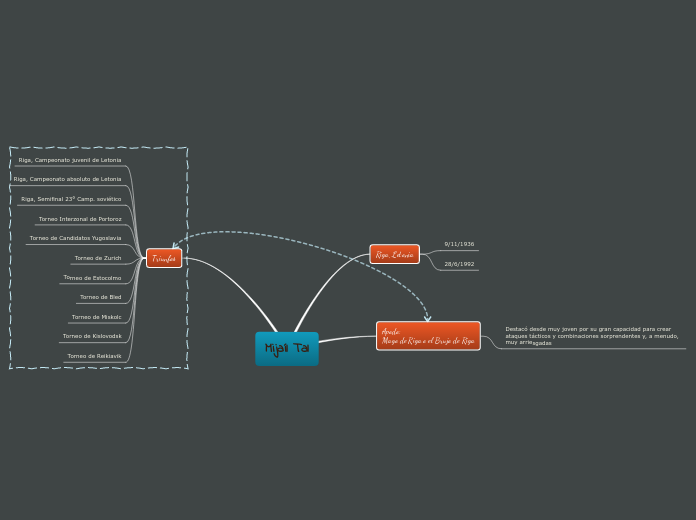

Mijaíl Tal

Ved Gabriel Darío Castllo Suescún

La Seguridad en la Organización.

Ved Laura Patricia Reyes Guillén

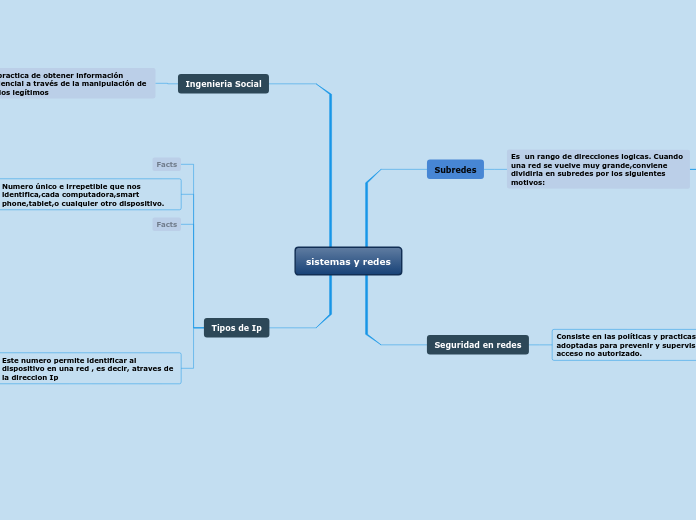

sistemas y redes

Ved Mateo Toapanta

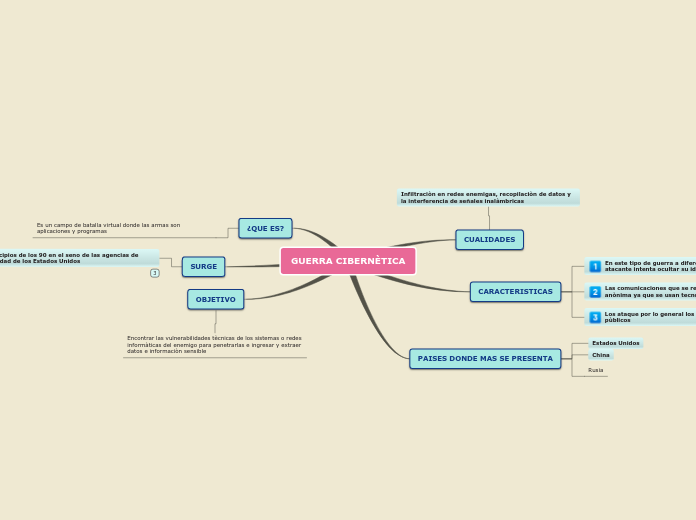

GUERRA CIBERNÈTICA

Ved angie lorena lopez

Organigrama arbol

Ved Israel Sánchez

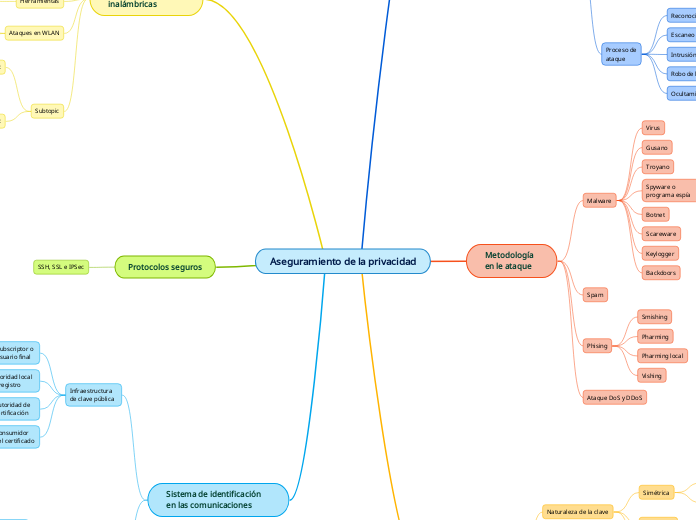

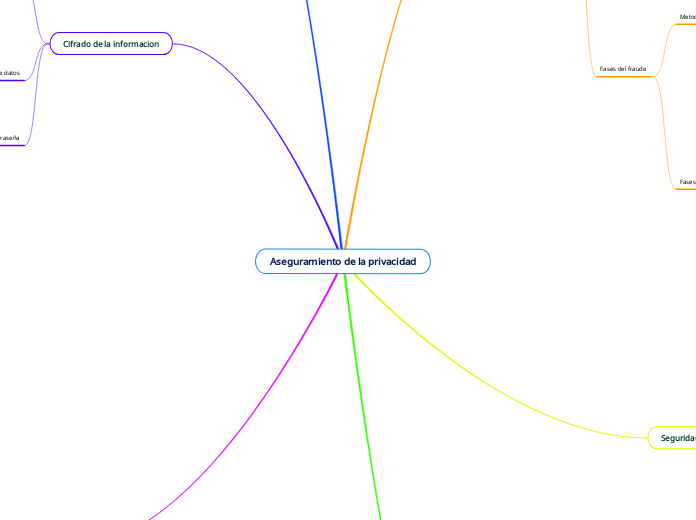

Aseguramiento de la privacidad

Ved Remigio Andújar Sánchez

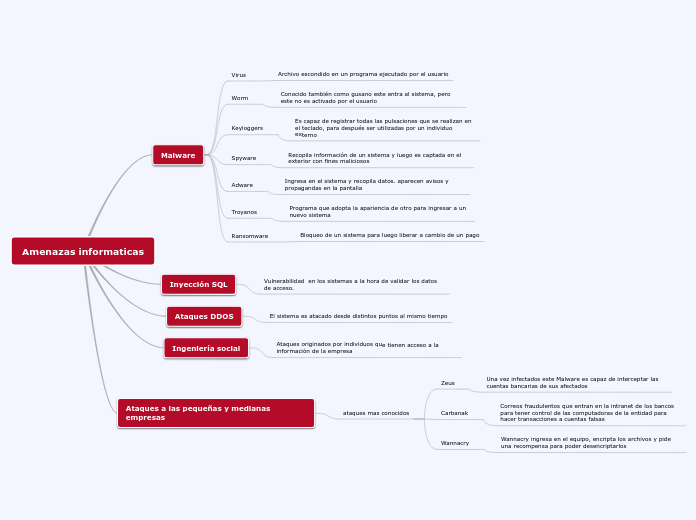

Amenazas informaticas

Ved Deimer Garcia

Hacking Ético

Ved El Men Del GG

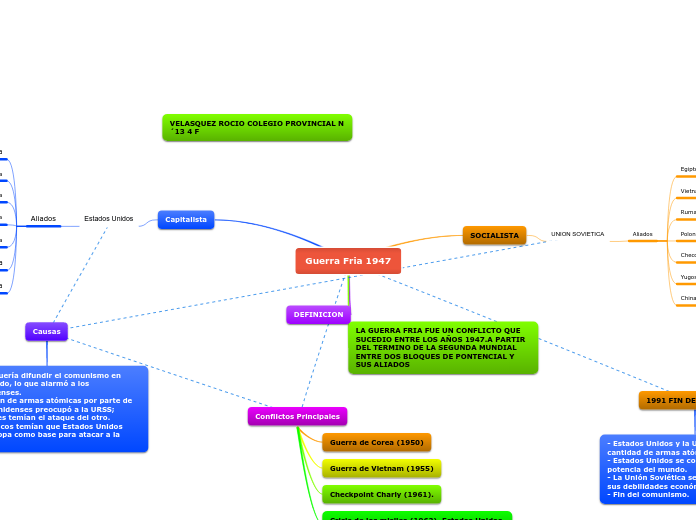

Guerra Fria 1947

Ved ROCÍO VELASQUÉZ

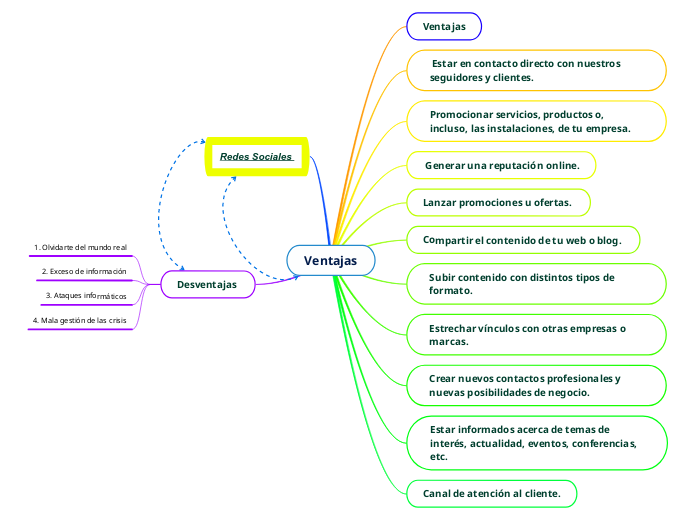

Ventajas

Ved Roy Chila

Sample Mind Map

Ved mercedes tirado

Mecanismos para la deteccion de ataques e intrusiones

Ved Reymer Ariel Vasquez Interiano

seguridad en redes de computadora

Ved maria ivonne tinoco ponce

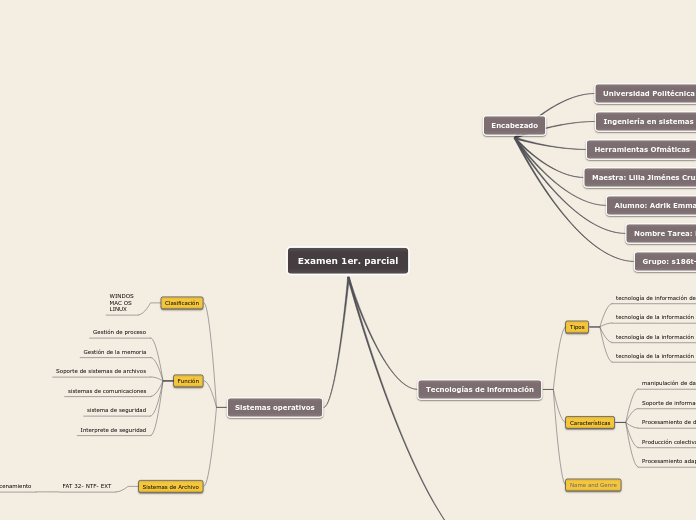

Examen 1er. parcial

Ved Adrik Emmanuel Duran Narvaez

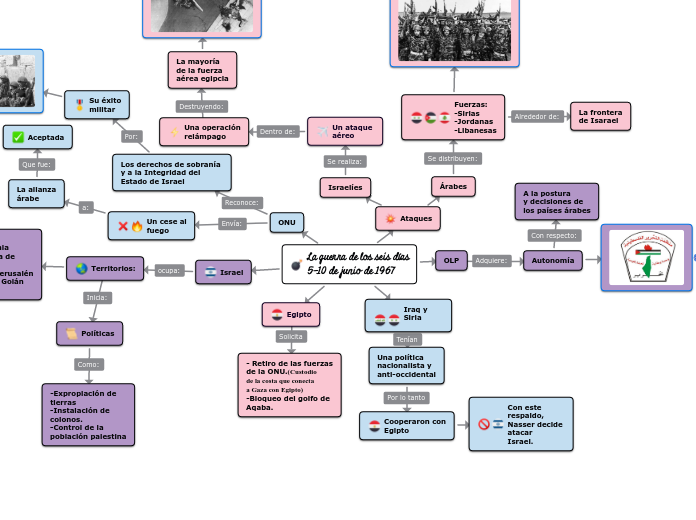

La guerra de los seis días 5-10 de junio de 1967

Ved Melany Caiza

Detección de ataques e intrusiones

Ved Jerry Sarmiento

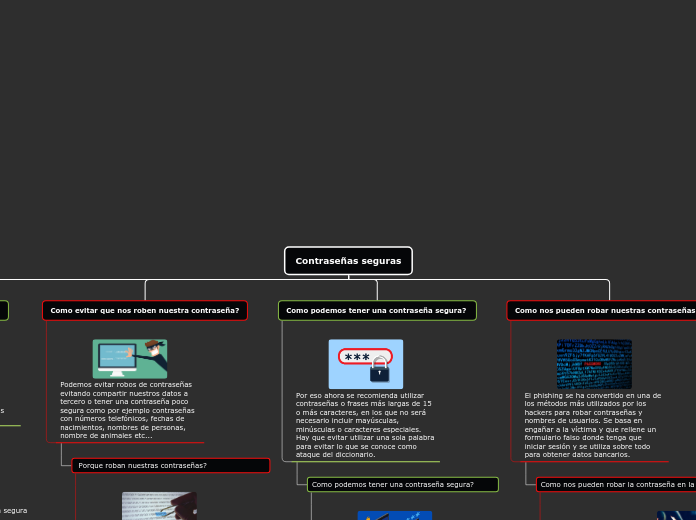

Contraseñas seguras

Ved Samuel Moreno

Proteccion de la Informacion

Ved Esmy Yamileth Pineda Villeda

james cabrera 3

Ved James Cabrera

Ciberdelitos en empresas

Ved sebastian martinez

Mapa3

Ved Alexis Rodriguez

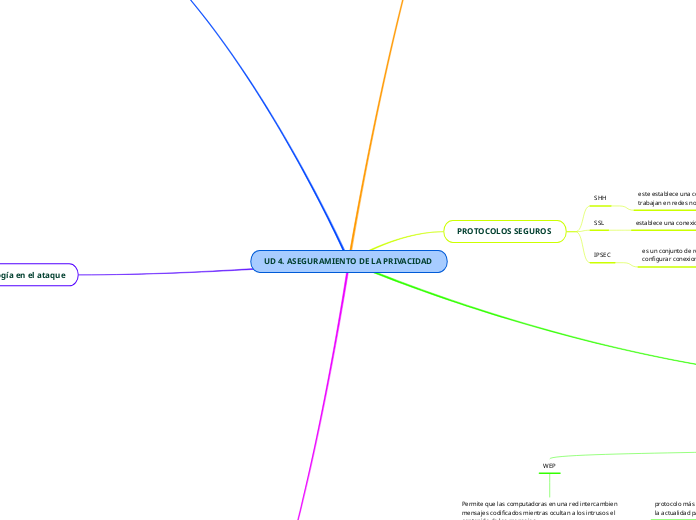

UD 4. ASEGURAMIENTO DE LA PRIVACIDAD

Ved David Morales Cía

Organigrama

Ved Damian Ledesma

Seguridad del Sistema - Módulo 3

Ved Karina Julissa Aronne Ordoñez

Sample Mind Map

Ved Justo Enrique Valentin Ordoñez

Mapa 1 - Mecanismos para la deteccion de ataques e intrusiones

Ved Elías Aguilar

Mapa modulo 3

Ved Karim Nazar

La Seguridad un Objetivo Global

Ved Cesia Eunice Moya Montoya

Mecanismo para Detecta Ataques

Ved Frank Rivera

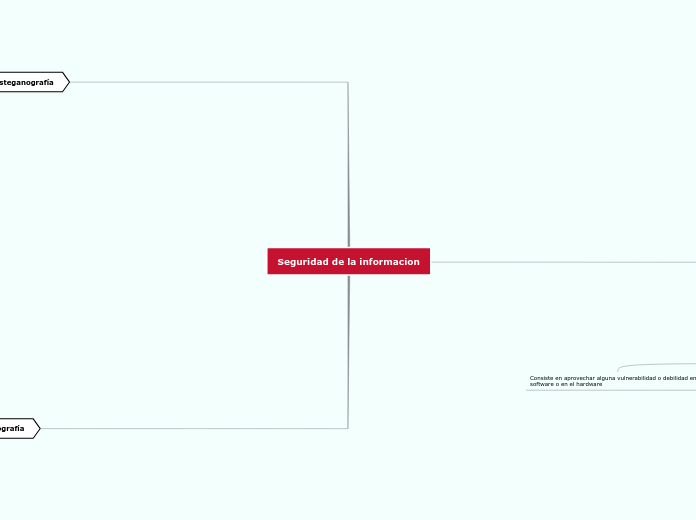

Seguridad de la informacion

Ved Alejandro Contreras

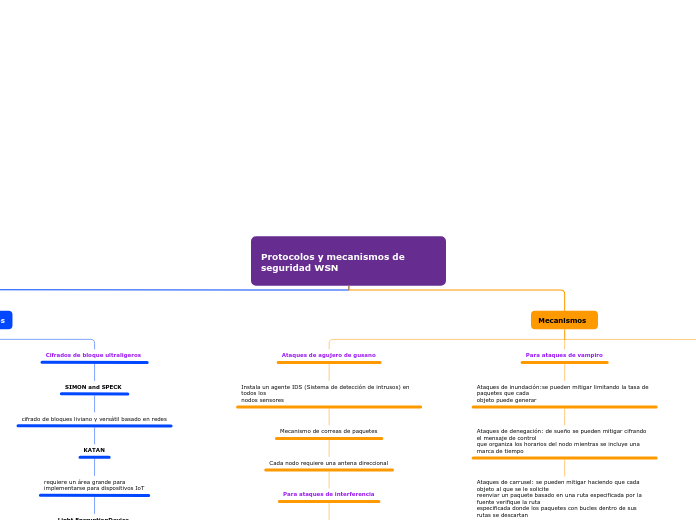

Protocolos y mecanismos de seguridad WSN

Ved Luis Eduardo Betancourt Cruz

Seguridad en redes

Ved Maynor Alexis Interiano Rivera

Seguridad en redes de computadora

Ved kevin brandon nieto elvir

Seguridad

Ved nacho alvarez

Seguiridad de redes en computadoras

Ved Anuar Mejia

Seguridad de Redes de Computadora

Ved Frank Rivera

Mecanimos de proteccion

Ved maria ivonne tinoco ponce

mapa 3 - seguridad en redes de computadora

Ved Elías Aguilar

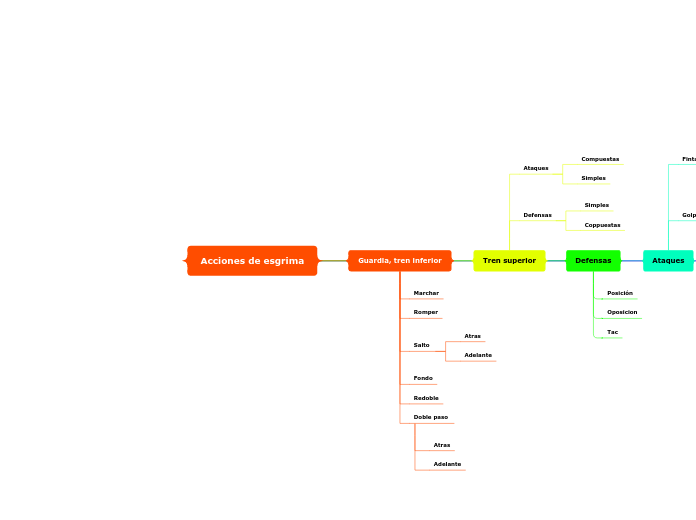

Acciones de esgrima

Ved Emilio Martínez

Modulo 4

Ved christian will

Seguridad computacional

Ved Henrry Josué López López

Aseguramiento de la privacidad

Ved Sergio Aicardo Peinado

segurida de redes de computadoras

Ved jeferson paz

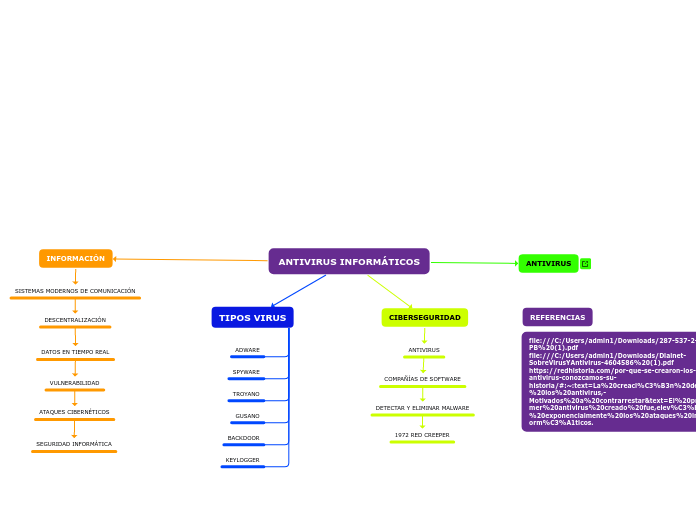

ANTIVIRUS INFORMÁTICOS

Ved Juan Diego Renal Florez

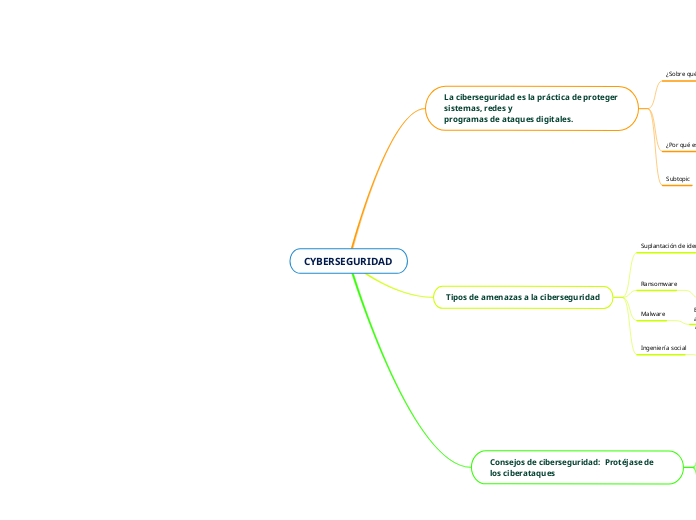

CYBERSEGURIDAD

Ved Leonardo Baca

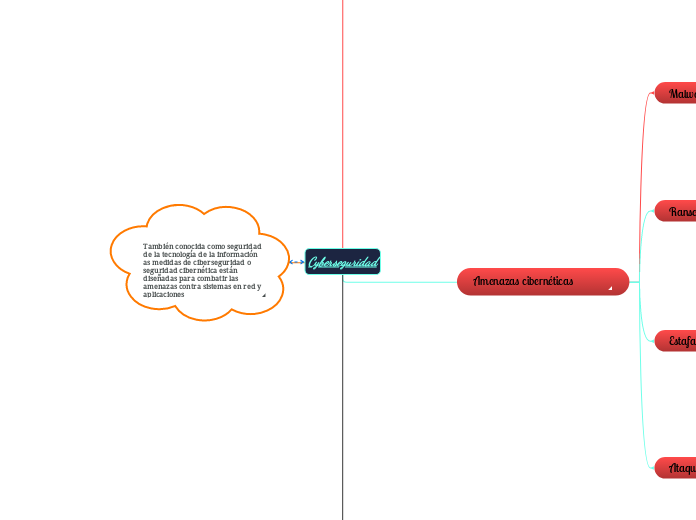

Cyberseguridad

Ved Cindy Jovita conde Cusihuaman

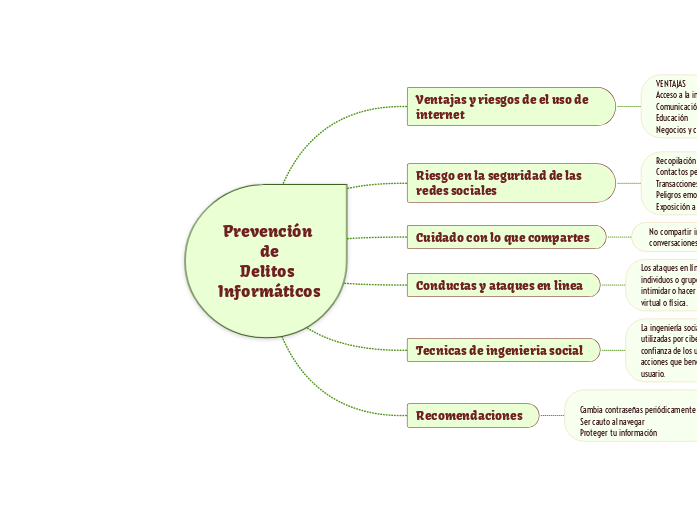

Act20_1AMEC_AGH_Delitos

Ved Alejandro Garrido

Copia de Seguridad

Ved TOMAS JOSE QUINTANA DELGADO