Autenticación Mapas mentais - Galeria pública

Explore a nossa vasta coleção pública de mapas mentais autenticación criados por utilizadores do Mindomo em todo o mundo. Aqui, você pode encontrar todos os diagramas públicos relacionados a autenticación. Pode ver estes exemplos para se inspirar. Alguns diagramas dão-lhe também o direito de os copiar e editar. Esta flexibilidade permite-lhe utilizar estes mapas mentais como modelos, poupando tempo e dando-lhe um ponto de partida sólido para o seu trabalho. Pode contribuir para esta galeria com os seus próprios diagramas, depois de os tornar públicos, e pode ser uma fonte de inspiração para outros utilizadores e aparecer aqui.

CERTIFICADOS Y CONSTANCIAS

por yina isabel olaya silva

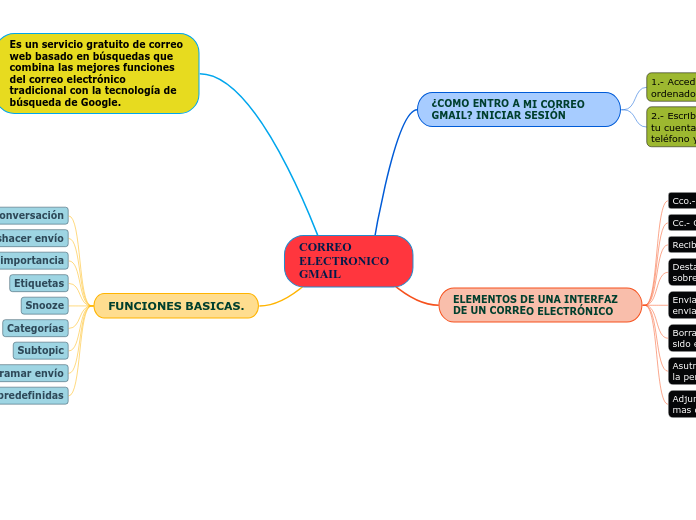

CORREO ELECTRONICO GMAIL

por CHRISTOPHER DELGADILLO RODRIGUEZ

Principios Básicos de Seguridad en Bases de Datos

por Victor Beltran

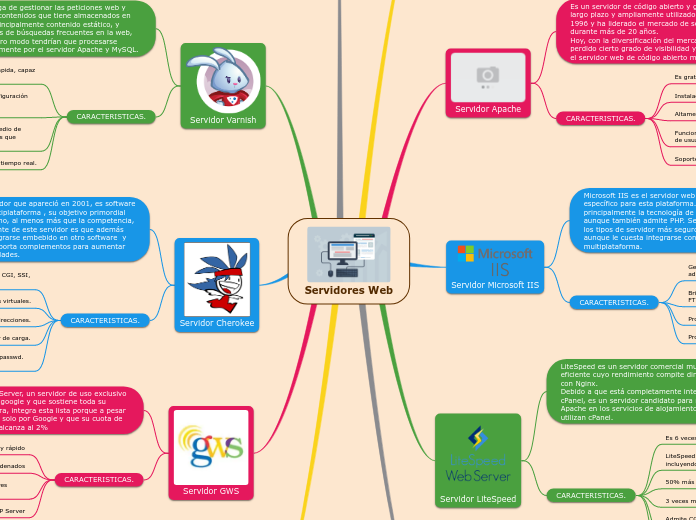

Servidores Web

por Ernesto Arriciaga

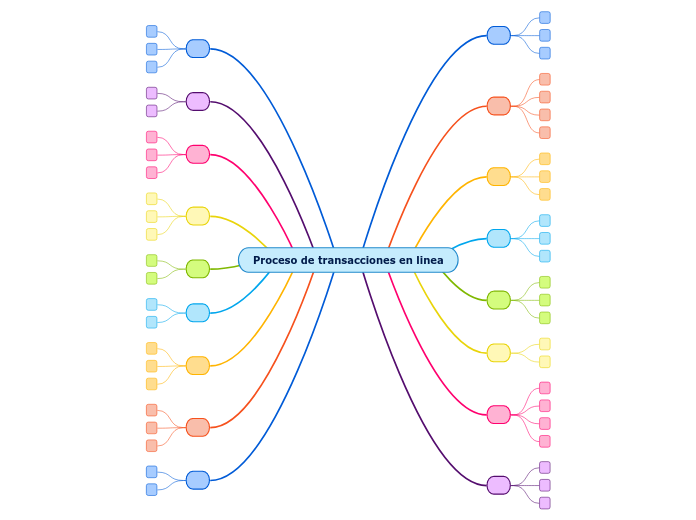

Proceso de transacciones en linea

por Alexandra Jaramillo

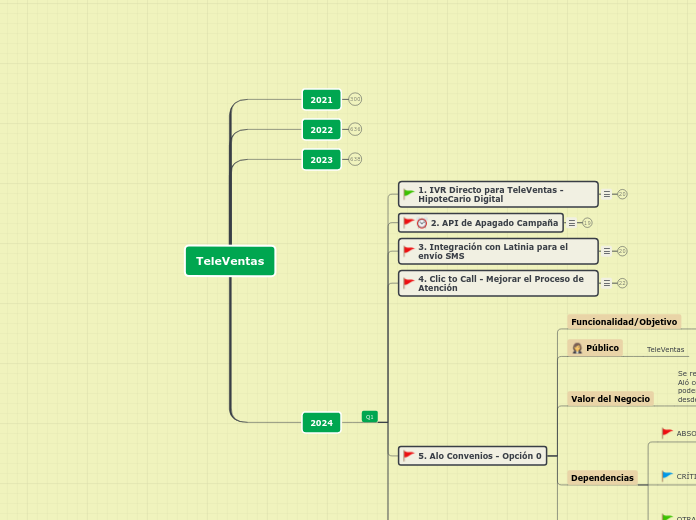

TeleVentas

por María Del Carmen Osores Francia

Principios básicos de seguridad en bases de datos

por Dania Cardenas

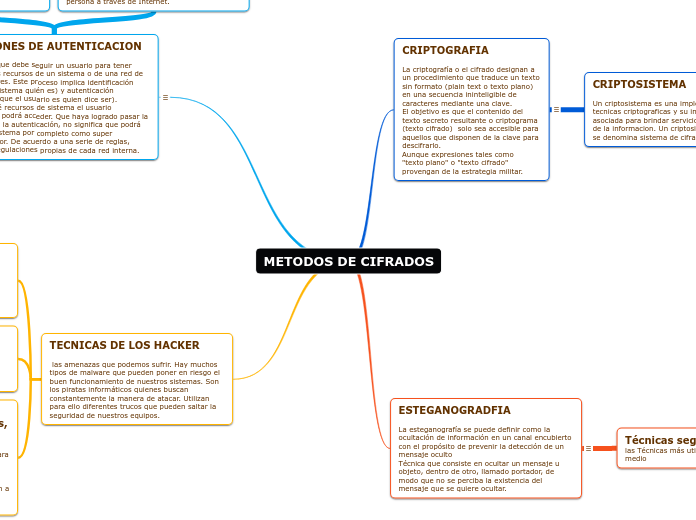

METODOS DE CIFRADOS

por Jeisson Alberto

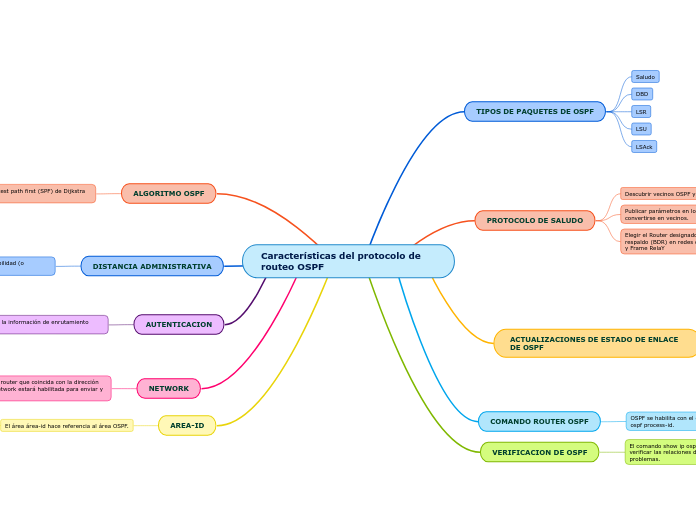

Características del protocolo de routeo OSPF

por Oziel Fernandez

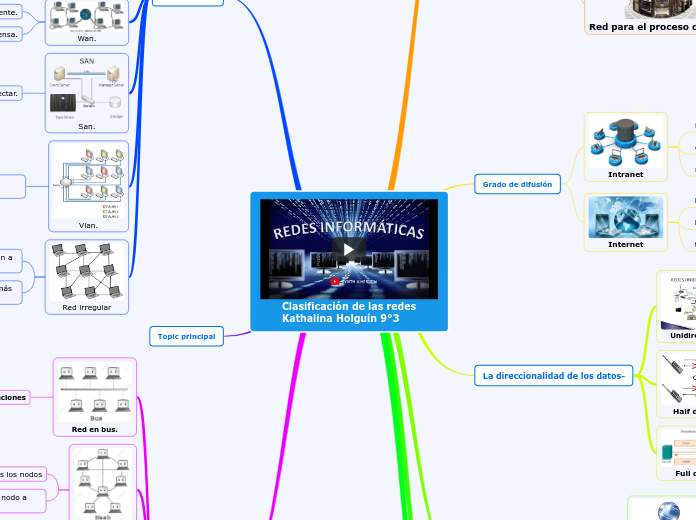

Clasificación de las redes Kathalina Holguín 9°3

por Kathalina Holguín

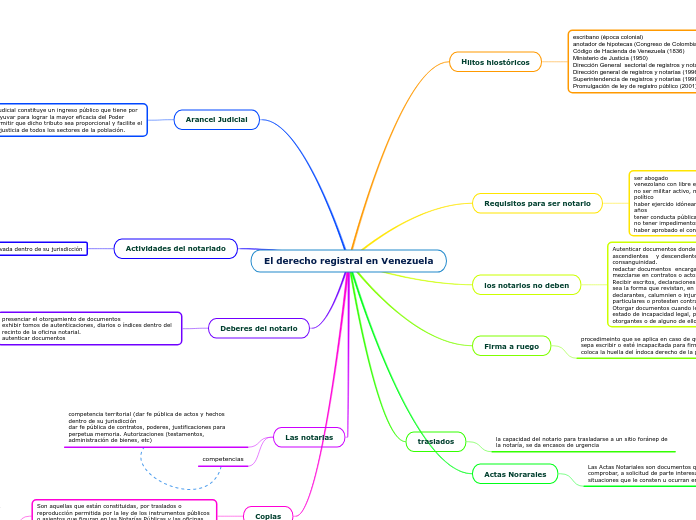

El derecho registral en Venezuela cesar

por Arturo Fariñas

esteganografia

por martin mendoza

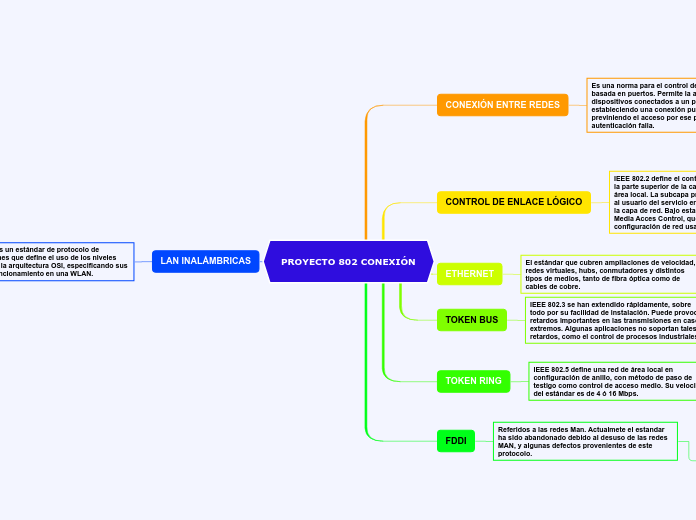

PROYECTO 802 CONEXIÓN

por JOSEPH STALIN PONCE FIENCO

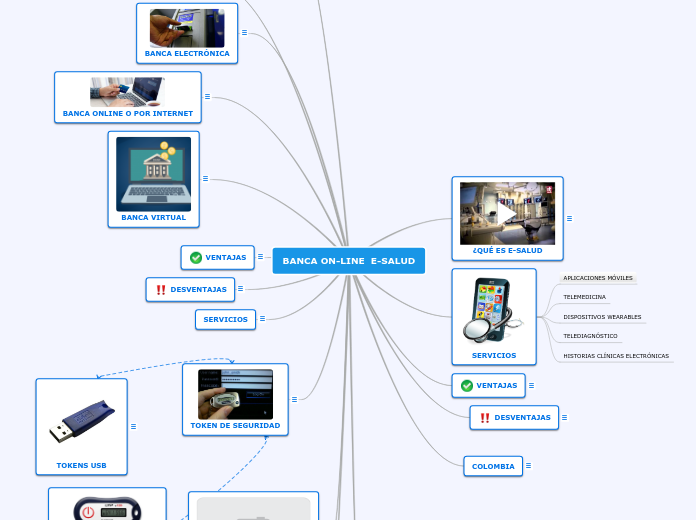

BANCA ON-LINE E-SALUD

por Viviana Andrea Gómez Bernal

Aspectos Legales del Coemercio Electronico

por Ana Alvarez

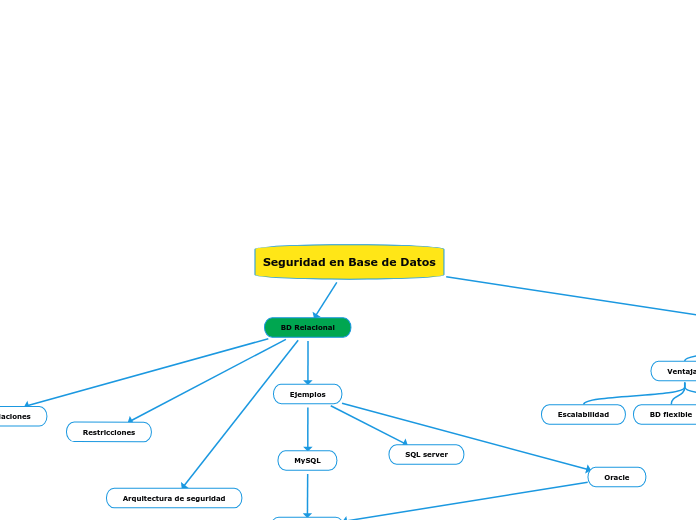

Seguridad en Base de Datos

por Gustavo Rodríguez

Unidad 2.- Amanezas y vulenrabilidades I

por Fundación Didáctica XXI

Nidia Ortiz Mapa

por Lisseth Gomez

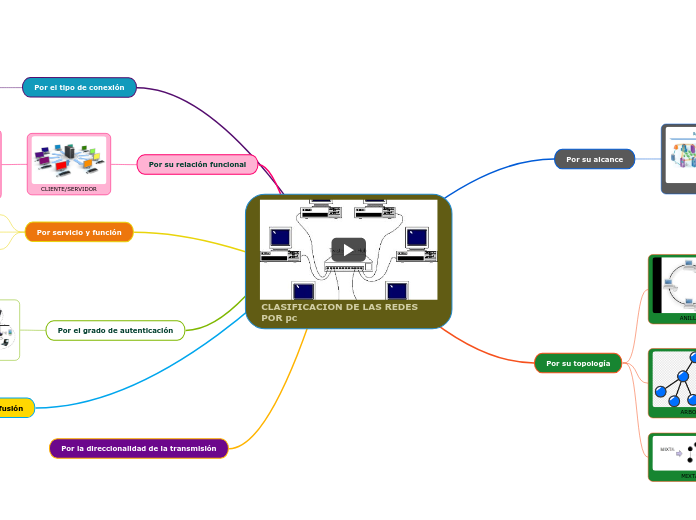

CLASIFICACION DE LAS REDES POR pc

por Dario Andres Bacca Lopez

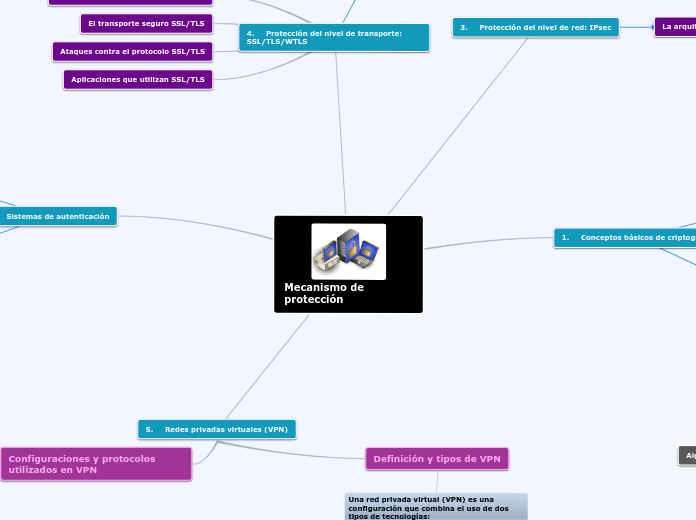

Mecanismo de proteccion

por Tania Alejandra Manzanares Galdamez

redes de computadores y su clasificación

por Juan diego Perdigon

seguridad en los sistemas de informacion

por heidy maradiaga

WIFI

por J. Alejandro Juarez Morales

Seguridad en los sistemas de Informacion

por Erick Maldonado

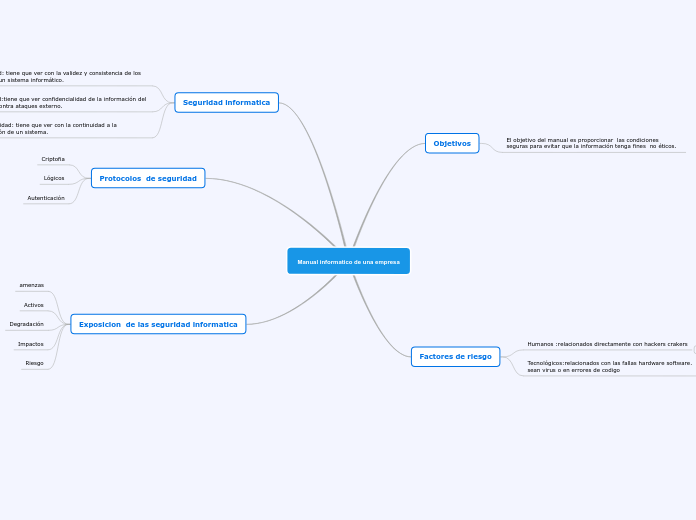

Autentificacion en Fortigate

por paul lionel munive solis

CAPITULO 8

por AMERICA LOMELIN*ISLAS

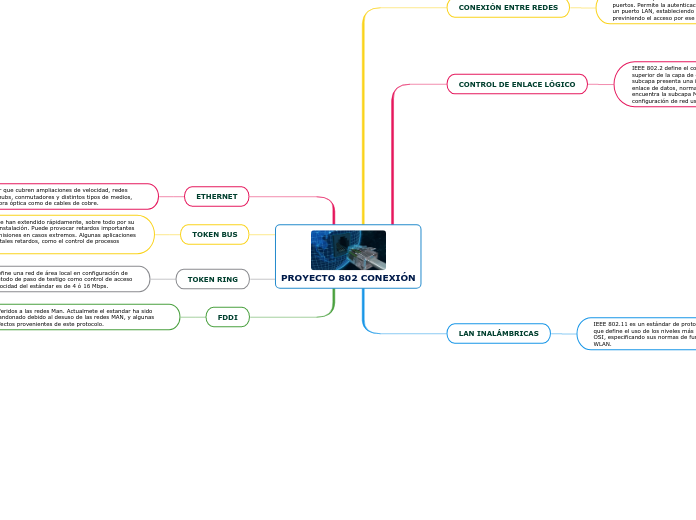

PROYECTO 802 CONEXIÓN

por Ernesto Arriciaga

estudio

por Andani Seyin Ramírez Buendia

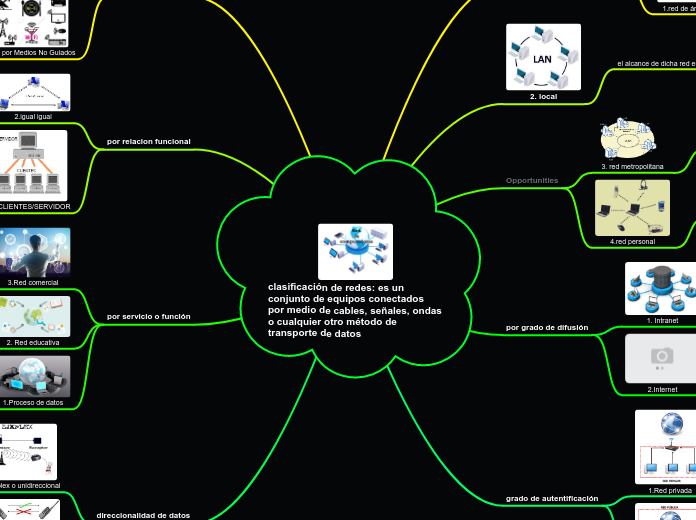

clasificación de redes: es un conjunto de equipos conectados por medio de cables, señales, ondas o cualquier otro método de transporte de datos

por Maria Rojas

IDENTIDAD DIGITAL bbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbb

por JOHANA SANCHEZ REYES

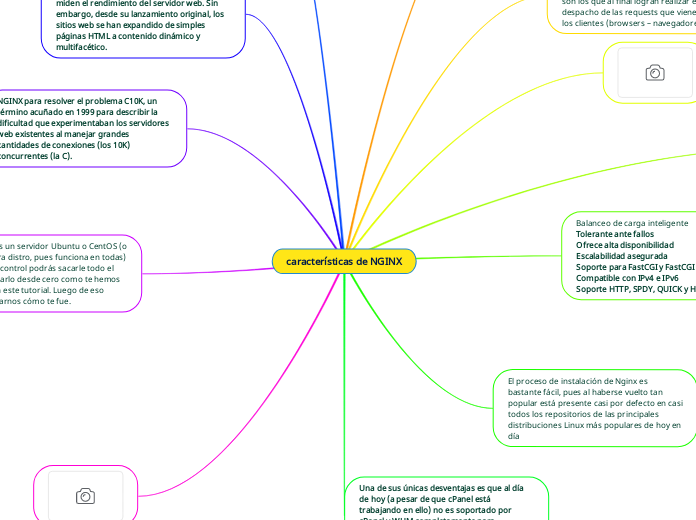

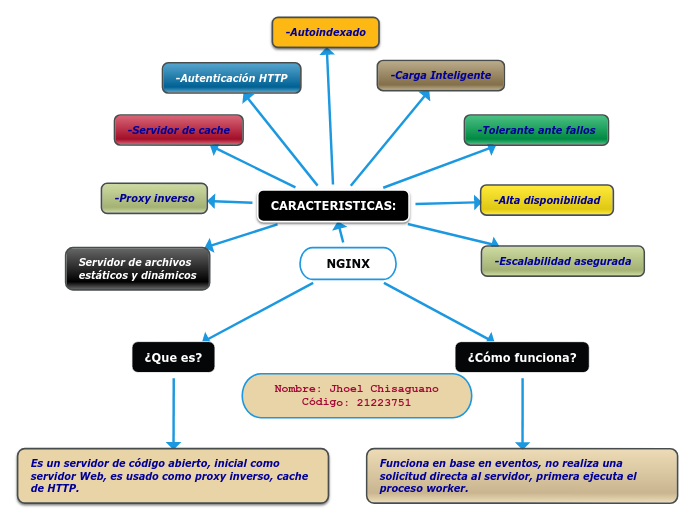

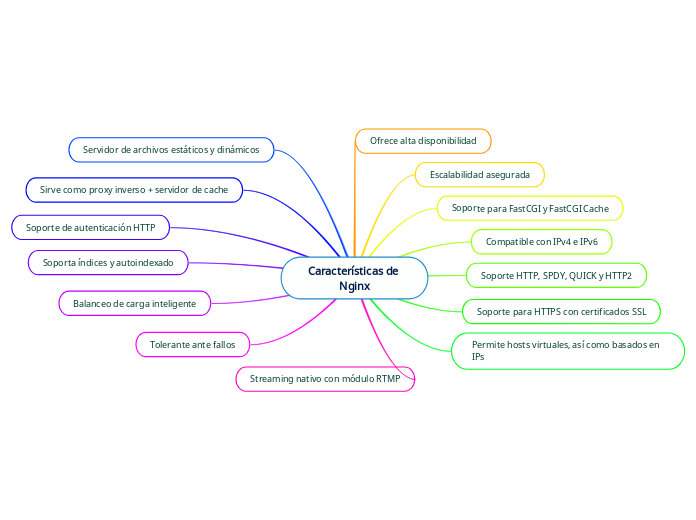

características de NGINX

por MIREYA VANESSA CARRILLO JUMBO

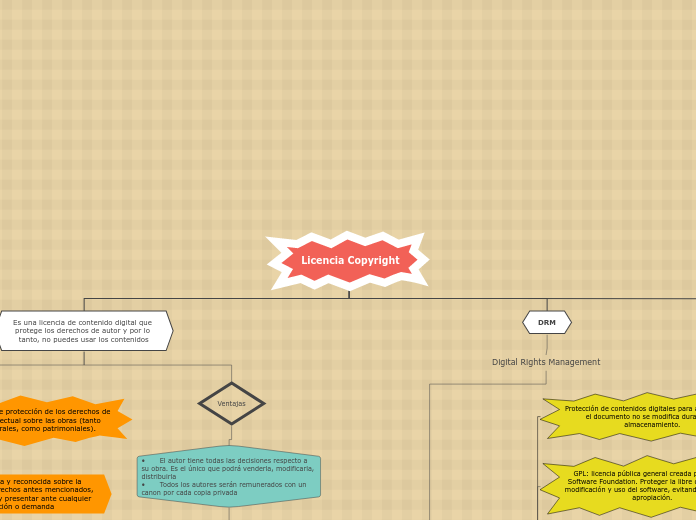

licencias Copyright

por Elizabeth Guarneros

REDES EN LAS COMPUTADORES es un conjunto de equipos nodos y software conectados entre sí por medio de dispositivos físicos o inalámbricos

por Nikolas Peña

Tipos de mantenimiento

por julio santos

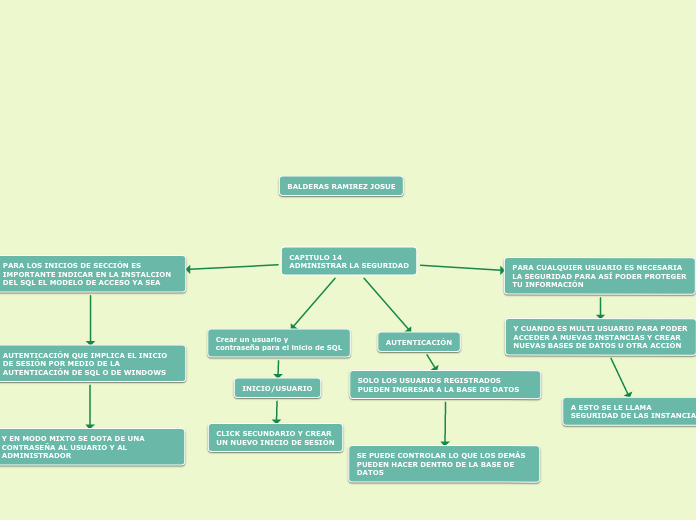

CAPITULO 14 ADMINISTRAR LA SEGURIDAD

por josue balderas

Mapa Conceptual Trabajo 12 Cap 4 y 5 (Resultados, conclusiones y recomendaciones)

por Sergio Osorio

Caracteristicas de la verciones de windows

por Jeremy Sammuel

Conmutación y conexión inalámbrica de LAN

por jose dias

Métodos de conservación tradicional

por ISRAEL avila

Administrar la seguridad. Lenguaje de control de datos con Transact SQL

por christian alexis hernandez ramirez

capitulo 14 Administar Seguridad

por Marco Antonio Tellez

Autentificacion en Fortigate Morales

por Luis Raul M

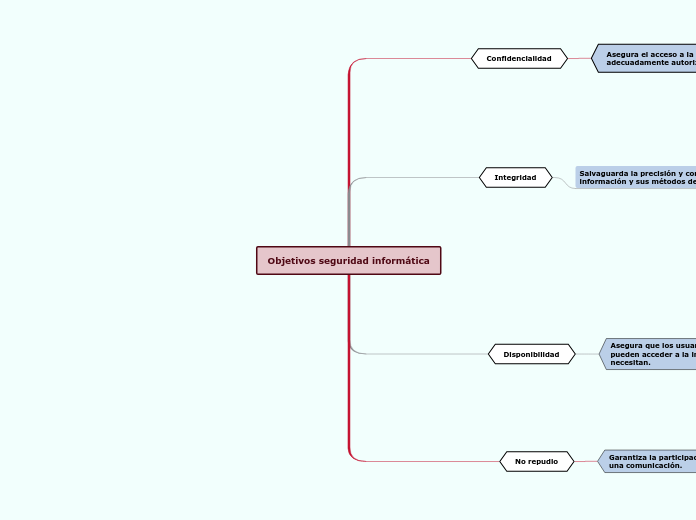

Objetivos seguridad informática

por Angel Prieto

Estenografia vs marcas de agua

por Jose Luis Torres Villalobos

Principales mecanismos de protección

por Henrry Josué López López

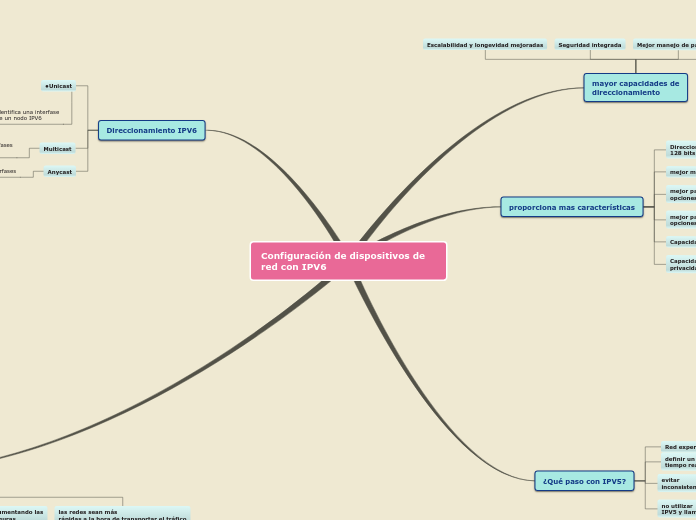

Configuración de dispositivos de red con IPV6

por JEISON FABIAN PARRA NUÑEZ

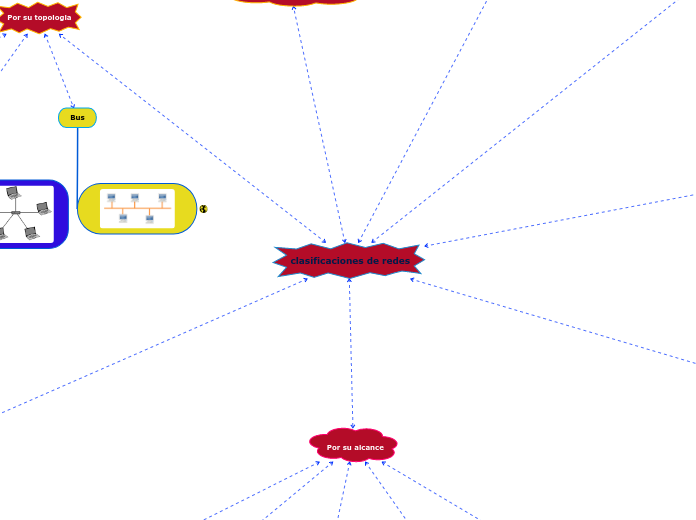

clasificaciones de redes juan restrepo

por EXD_CLOACK EXD_CLOACK

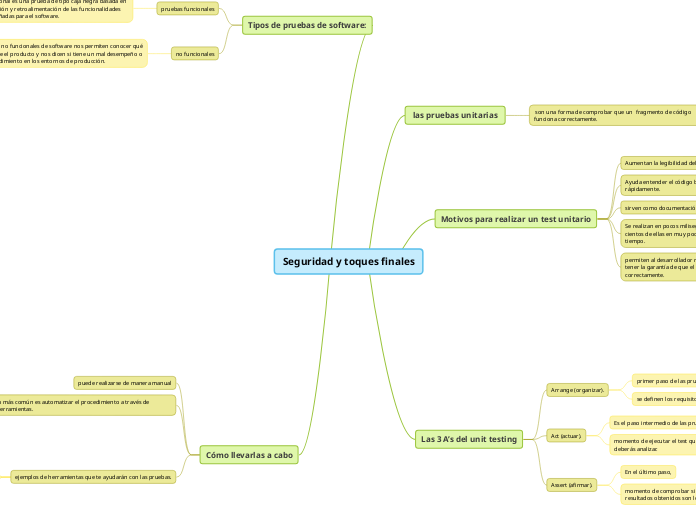

Seguridad y toques finales

por Ruth Nicol TERRONES AZAÑERO

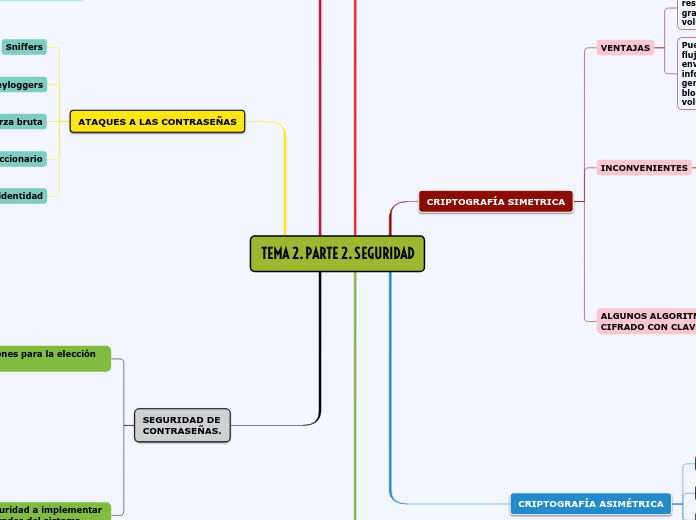

TEMA 2. PARTE 2. SEGURIDAD

por Victor Navarro

Modulo 6

por christian will

Areas de la Gestio de Redes Telecomunicaciones Grupo 8

por Diego cardenas

El cliente quiere cambiar las cuotas de su TDC

por Juliana Buitrago

Protocolos de comunicacion

por Arturo Falcon

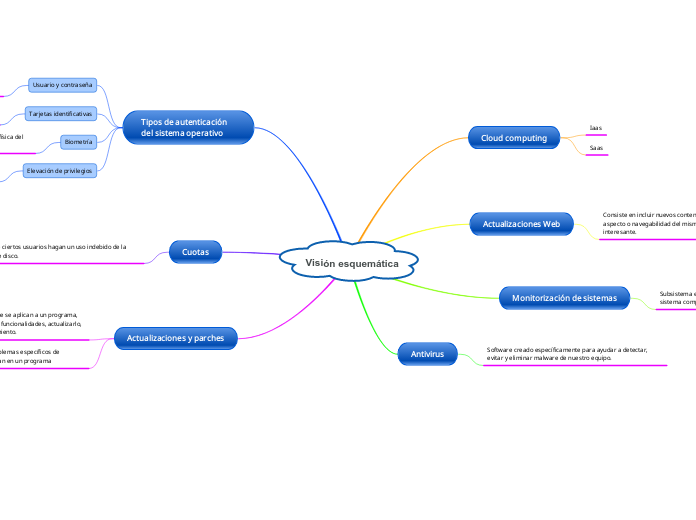

Visión esquemática

por Josep Sancho

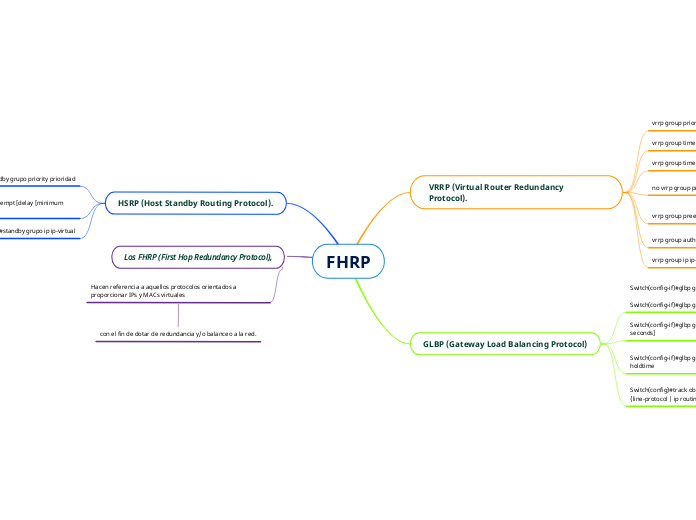

FHRP

por Andrés Gualotuña

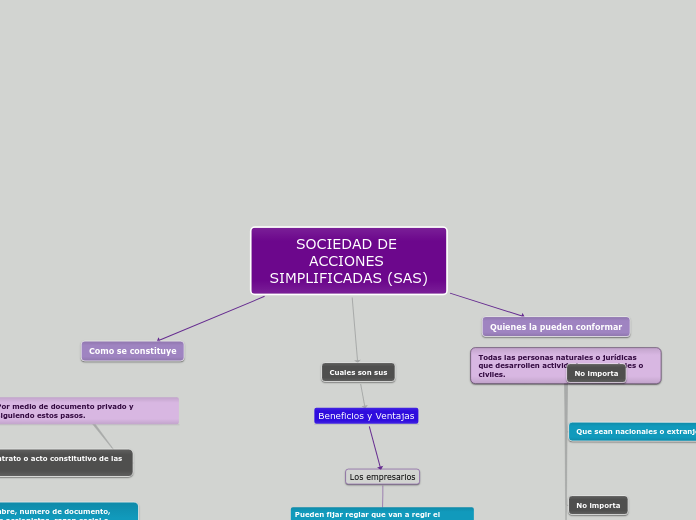

SOCIEDAD DE ACCIONES SIMPLIFICADAS (SAS)

por laura vargas

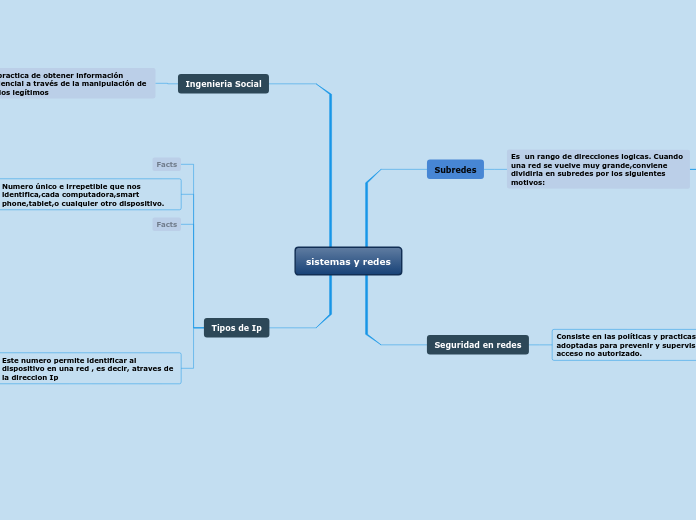

sistemas y redes

por Mateo Toapanta

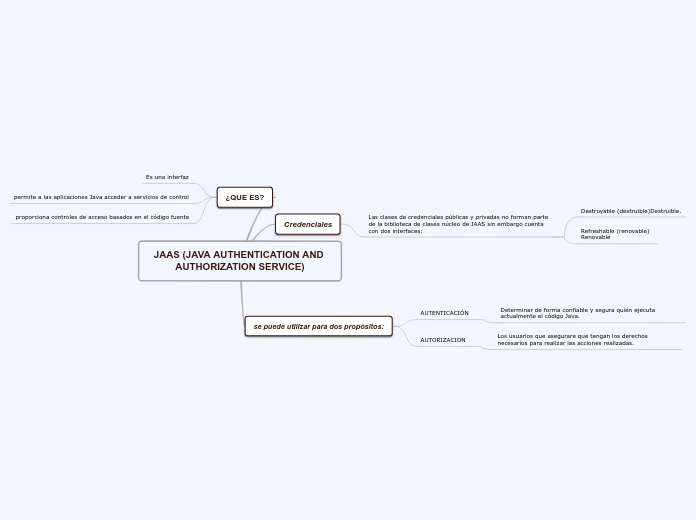

JAAS (JAVA AUTHENTICATION AND AUTHORIZATION SERVICE)

por Ditroxfer Ditroxfer

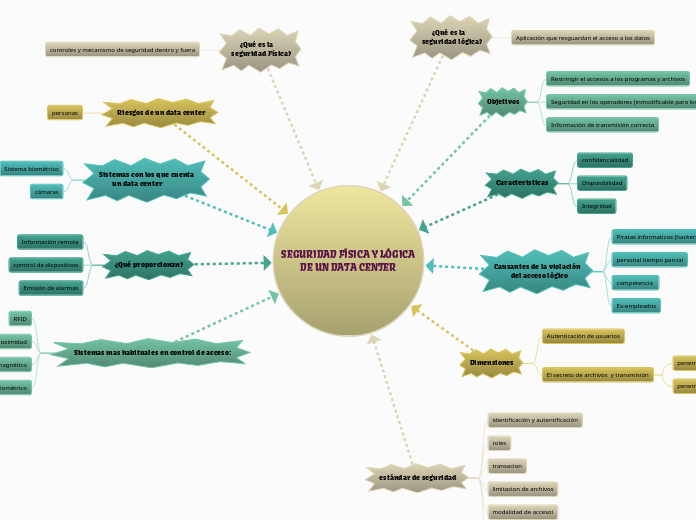

SEGURIDAD FÍSICA Y LÓGICA DE UN DATA CENTER

por Fidel Bermudez

SGDEA

por ELCY PINZON

jcgonzalez@todo1.com

por Julio Cesar González Arango

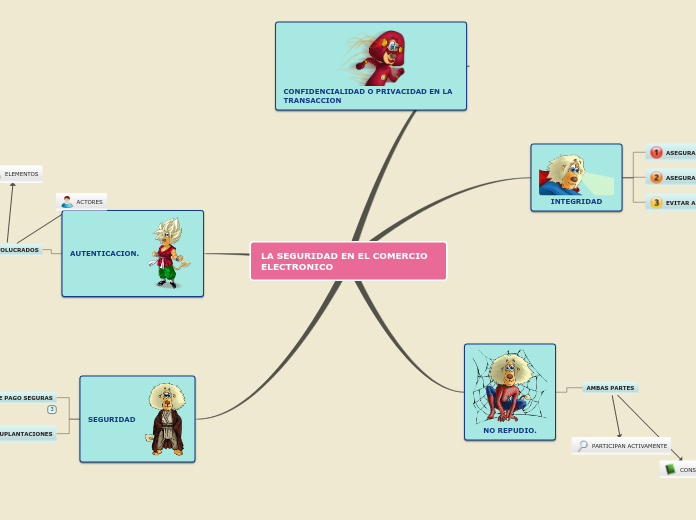

LA SEGURIDAD EN EL COMERCIO ELECTRONICO

por DIONE HERRERA

Mecanismos_de_Proteccion

por Jesus Enrique Reyes

comercio electronico

por edmodo account

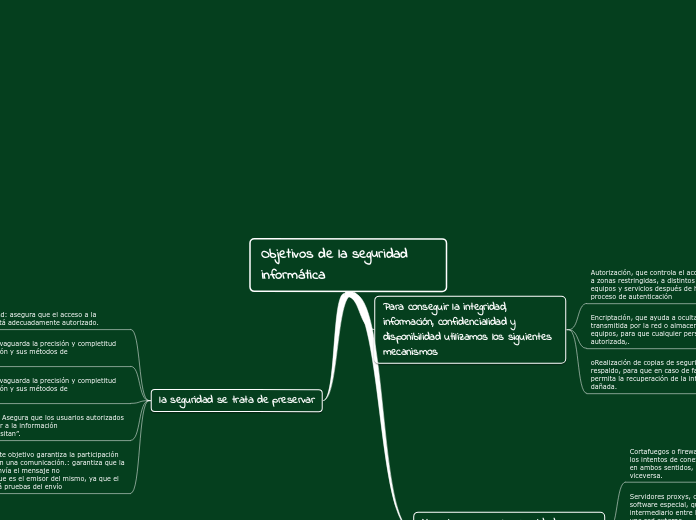

Objetivos de la seguridad informática

por Cristian Bustamante

seguridad de aplicaciones

por Chaneys Chambers

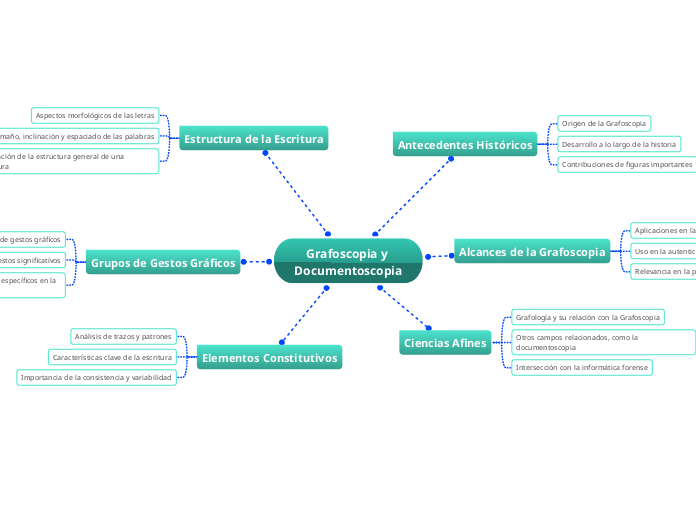

Grafoscopia y Documentoscopia

por Ana Carolina

Mecanismo de proteccion

por Nelson Ely Andrade Benitez

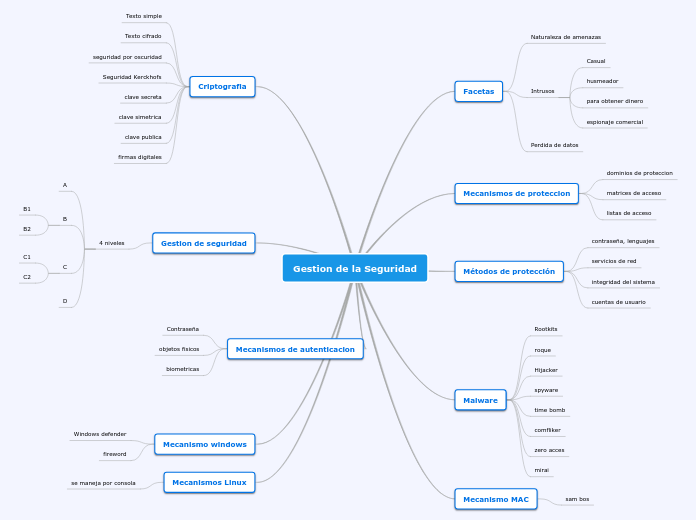

Gestion de la Seguridad

por Fabian Mauricio CARO RODRIGUEZ

Mecanismos de Proteccion-971051070

por Francisco Julian Cruz Martinez

ASOCIACION INALAMBRICA

por IVAN ANSARI HERNANDEZ HERNANDEZ

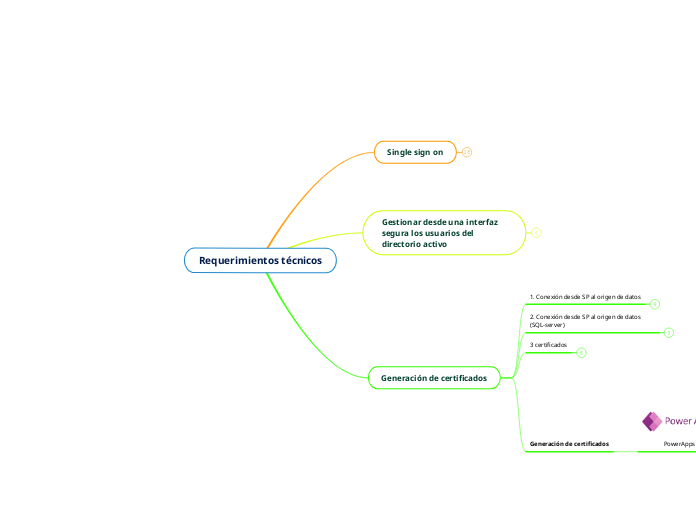

Requerimientos técnicos

por Jonathan Medina

Seguridad del Enterno

por Lesther Adolfo Ponce Saravia

MECANISMOS DE PROTECCION CONTRA INTRUSOS

por Sergio Vallecillo Madrid

NGINX

por kevin chisaguano

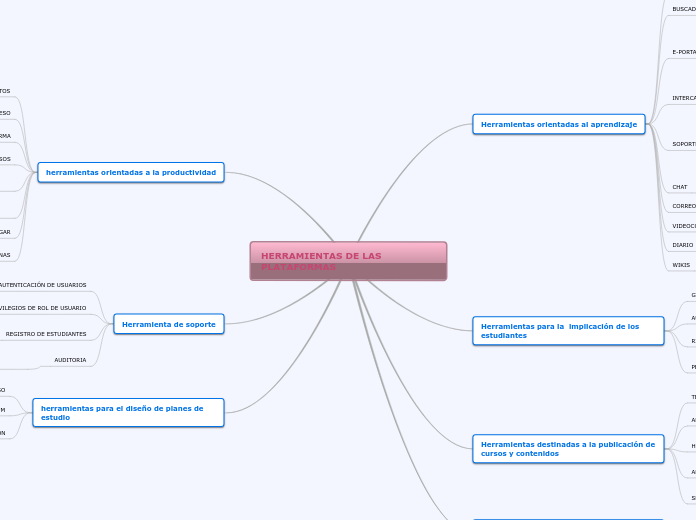

HERRAMIENTAS DE LAS PLATAFORMAS

por Estefany Sanchez

Montluisa_Marcelo_semana13

por washo montaluisa

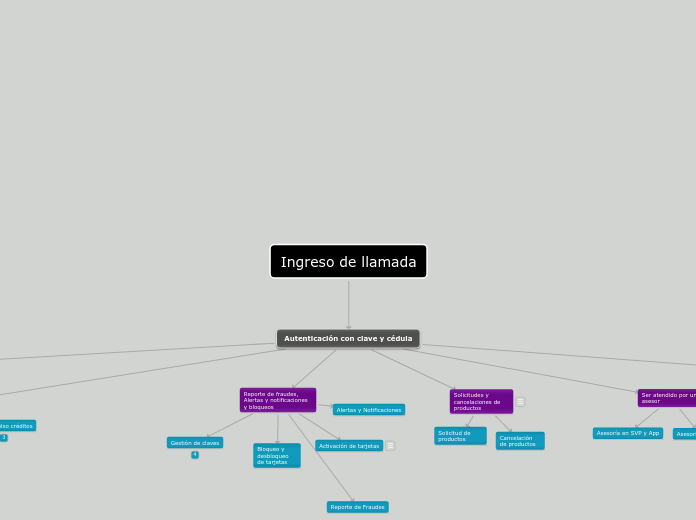

Ingreso de llamada

por Manuela Rojas

SEGURIDAD DE LA INFORMACION

por claudia g

Reflexión Inicial y apropiación

por Edwar Macias

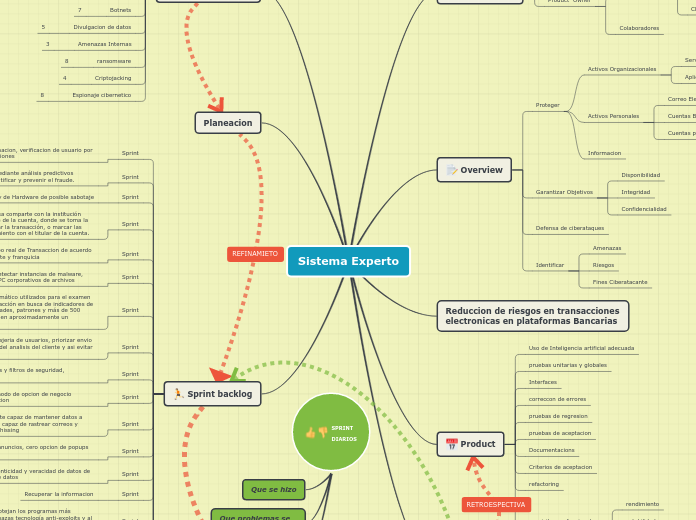

Sistema Experto

por Adriana Sofia Rodriguez

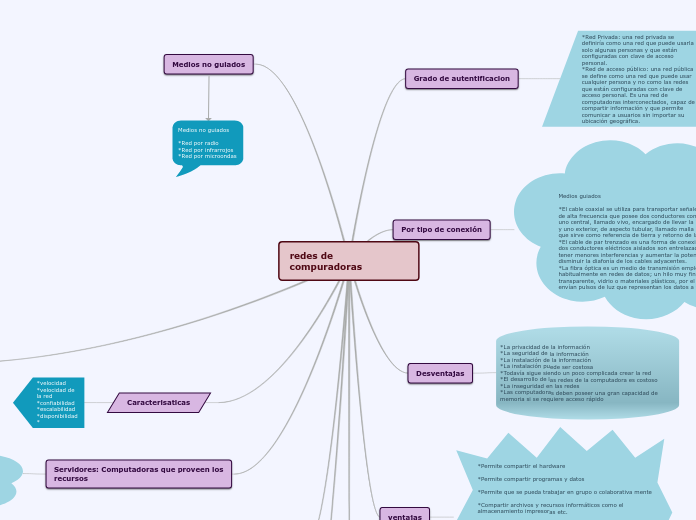

redes de compuradoras

por Yoselin Cruz delgado

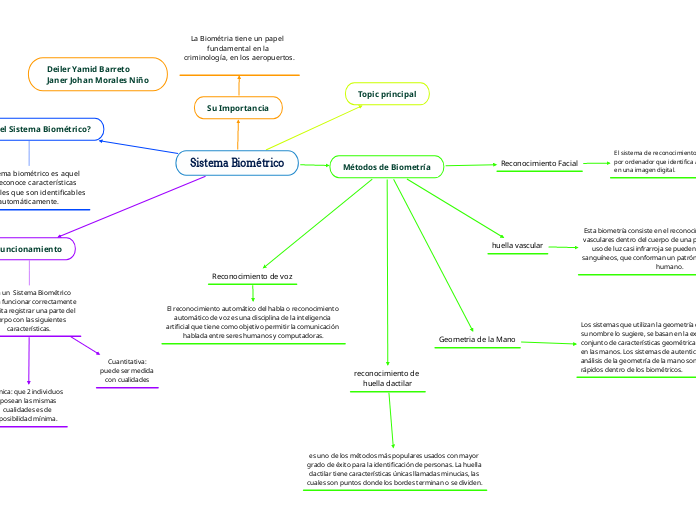

Sistema Biométrico

por DEILER YAMID BARRETO CANO

Obligaciones del receptor de las facturas

por Fundación Didáctica XXI

banca en linea y realiza pagos

por johanna carpio

Módulo5_Mecanismos_de_protección

por Lesvy Yamileth Zelaya Henriquez

GESTION DOCUMETAL

por leanny beltran

Deber Semana 8 Dheredia

por Darwin Fernando Heredia Cobo

adayyy org

por Aday Ramírez Méndez

Características de Nginx

por STALIN GABRIEL AREQUIPA TASINCHANO

SEGURIDAD DE REDES DE COMPUTADORA

por Sergio Vallecillo Madrid

Seguridad en redes

por Maynor Alexis Interiano Rivera

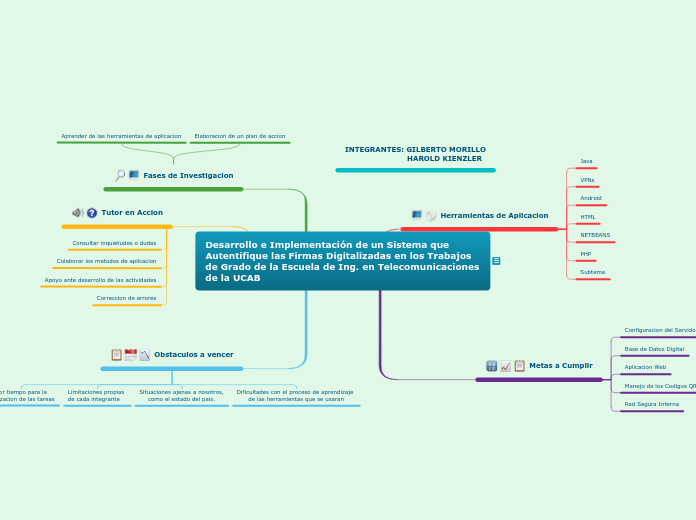

TEG 1

por gilberto luis morillo

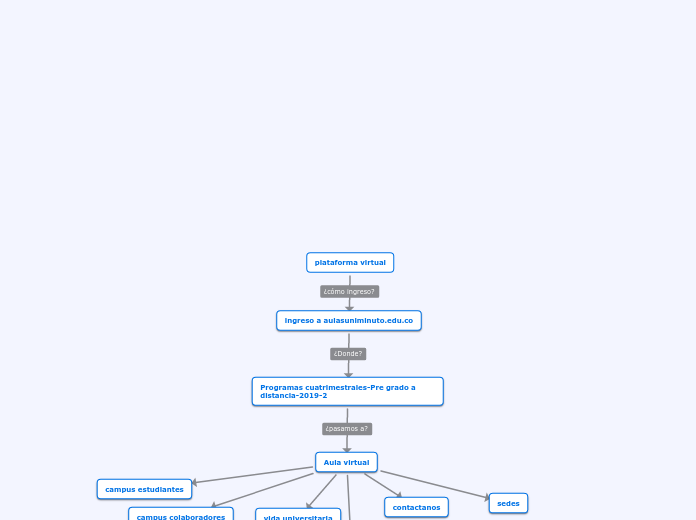

plataforma virtual

por Yenny Paola NOVA CADENA

mecanismo de protecciòn

por Samia Fernandez

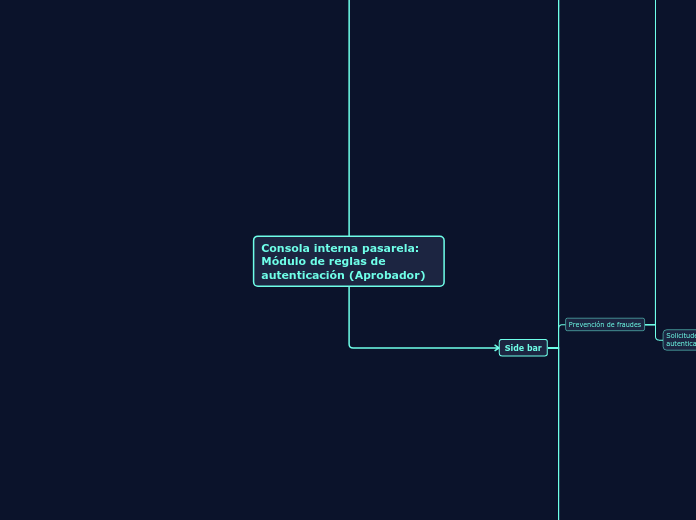

Ajustes masificación 3ds - Usuario Aprobador

por Iván Sanchez

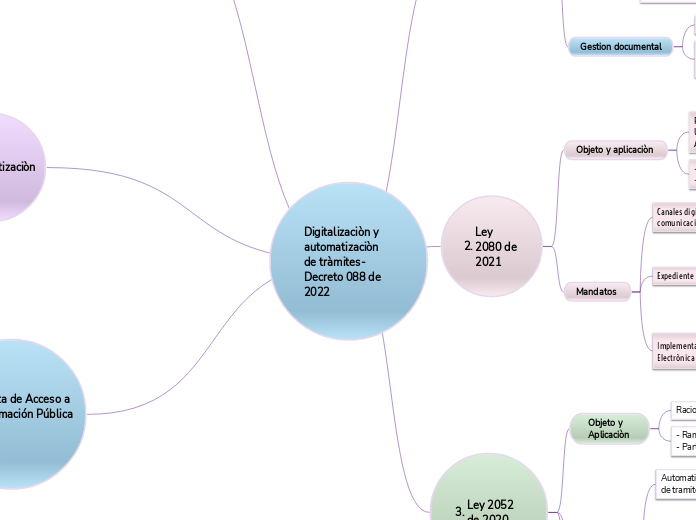

Digitalizaciòn y automatizaciòn de tràmites- Decreto 088 de 2022

por ARCHIVO CENTRAL-INDEV

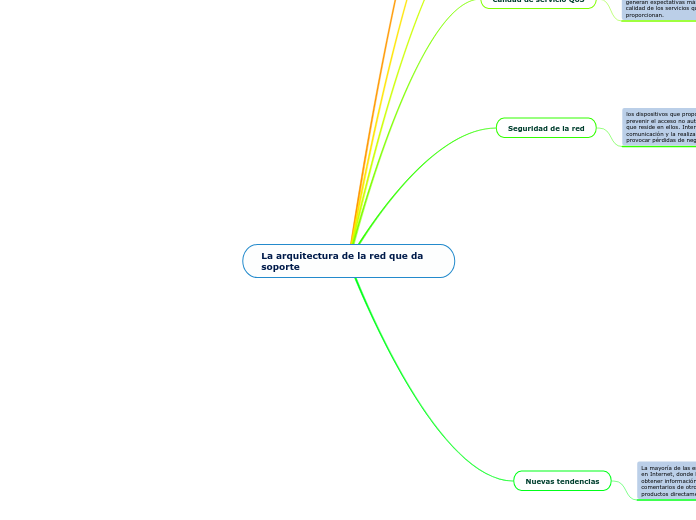

La arquitectura de la red que da soporte

por Junior angelo Obregon rojo

Seguridad en redes en computadoras

por Samia Fernandez

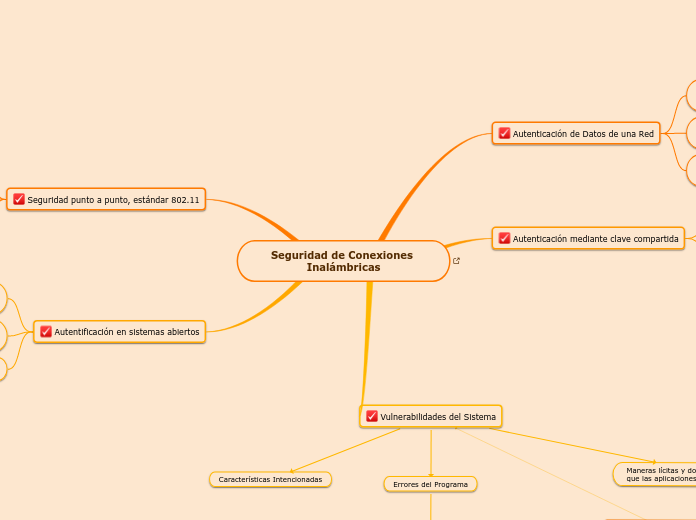

Seguridad de Conexiones Inalámbricas

por Mayerling Valecillo