por Jose Alejandro Sebastian Valdivia Cabello 4 anos atrás

365

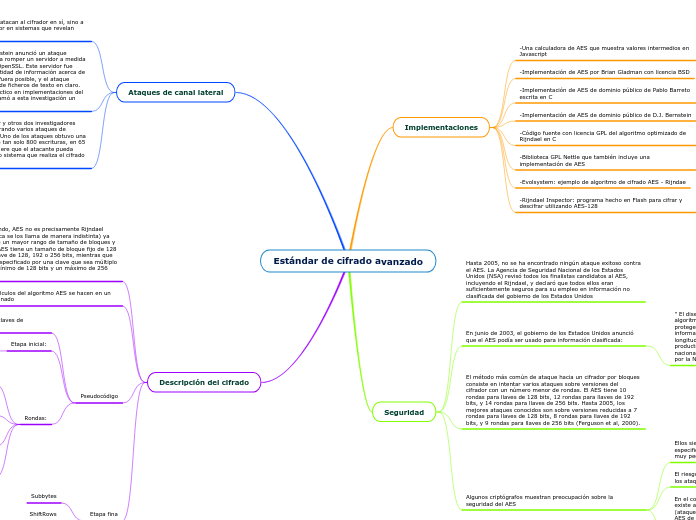

Estándar de cifrado avanzado

El Estándar de Cifrado Avanzado (AES) es un algoritmo de cifrado que utiliza el esquema de claves de Rijndael para la expansión de la clave. El proceso de cifrado incluye varias etapas.